一个名为“Dirty Pipe”的新 Linux 漏洞允许本地用户通过公开可用的漏洞获取 root 权限。

今天,安全研究员 Max Kellermann 负责任地披露了“脏管道”漏洞,并表示它会影响 Linux Kernel 5.8 及更高版本,甚至在 Android 设备上也是如此。

该漏洞被跟踪为 CVE-2022-0847,允许非特权用户注入和覆盖只读文件中的数据,包括以 root 身份运行的 SUID 进程。

凯勒曼在追踪一个破坏了他的一位客户的 Web 服务器访问日志的错误后发现了这个错误。

Kellerman 表示,该漏洞类似于 2016 年修复的 Dirty COW 漏洞 (CVE-2016-5195)。

作为Dirty Pipe 披露的一部分,Kellerman 发布了一个概念验证 (PoC) 漏洞,允许本地用户将自己的数据注入敏感的只读文件中,消除限制或修改配置以提供比通常更大的访问权限.

例如,安全研究员 Phith0n 说明了他们如何利用该漏洞来修改 /etc/passwd 文件,从而使 root 用户没有密码。进行此更改后,非特权用户只需执行“ su root”命令即可获得对 root 帐户的访问权限。

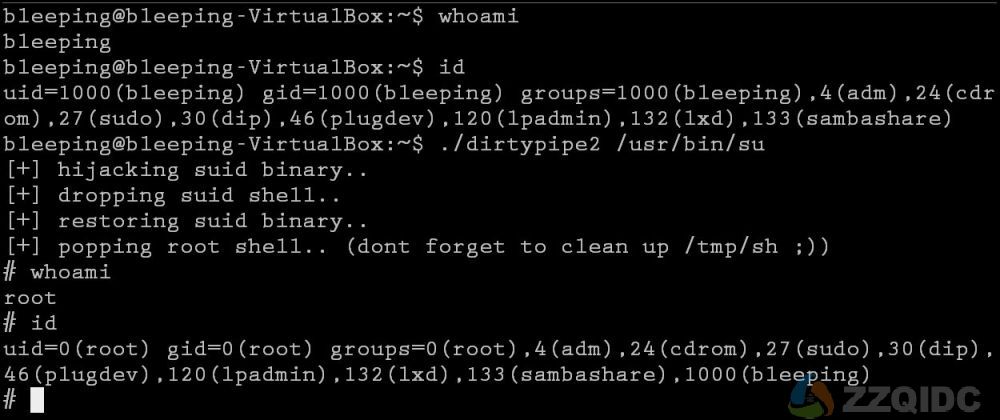

然而,安全研究人员BLASTY的最新漏洞利用 今天也公开发布,通过修补 /usr/bin/su 命令以在 /tmp/sh 中删除 root shell,然后执行脚本,更容易获得 root 权限。

执行后,用户将获得 root 权限,如下面的 BleepingComputer 所示,在运行 5.13.0-27-generic 内核的 Ubuntu 20.04.3 LTS 中。

从 2022 年 2 月 20 日开始,该漏洞已负责任地向各种 Linux 维护人员披露,包括 Linux 内核安全团队和 Android 安全团队。

虽然该漏洞已在 Linux 内核 5.16.11、5.15.25 和 5.10.102 中得到修复,但许多服务器继续运行过时的内核,这使得该漏洞的发布对服务器管理员来说是一个重大问题。

此外,由于使用这些漏洞很容易获得 root 权限,威胁参与者在进行攻击时开始使用该漏洞只是时间问题。恶意软件以前使用过类似的 Dirty COW 漏洞,尽管它更难利用。

对于提供 Linux shell 访问权限的网络托管服务提供商或通常提供对多用户 Linux 系统的 shell 访问权限的大学来说,此错误尤其重要。

Linux 经历了艰难的 12 个月,披露了许多备受瞩目的特权提升漏洞。

其中包括 Linux iSCSI 子系统中的特权提升漏洞、另一个 内核错误、 扩展伯克利包过滤器 (eBPF) 和 Polkit 的 pkexec 组件。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号