Microsoft 现在允许企业管理员重新启用在 Emotet 滥用它来提供恶意 Windows App Installer 程序包后禁用的 MSIX ms-appinstaller 协议处理程序。

App Installer(也称为 AppX Installer)允许用户使用 MSIX 包或 App Installer 文件直接从 Web 服务器安装 Windows 应用程序,而无需先将安装程序下载到他们的计算机上。

微软禁用了 ms-appinstaller 方案 ,以回应正在进行的 Emotet 攻击利用零日 Windows AppX Installer 欺骗漏洞的报告,迫使用户在使用 App Installer 安装应用程序包之前将其下载到他们的设备。

“我们认识到此功能对许多企业组织至关重要。我们正在花时间进行彻底的测试,以确保可以以安全的方式重新启用协议,”微软项目经理 Dian Hartono 在宣布协议关闭时说.

“我们正在考虑引入一个组策略,允许 IT 管理员重新启用协议并控制其在组织内的使用。”

如何重新启用 ms-appinstaller 协议

根据 Hartono 的更新,微软终于设法解决了这个问题,现在它允许管理员通过安装最新的 App Installer 版本 (1.17.10751.0) 并启用组策略来重新打开协议处理程序。

在无法使用基于 Internet 的安装程序部署 App Installer 更新的系统上,Microsoft 还在 Microsoft 下载中心(下载链接)上提供了离线版本。

下载并部署桌面应用程序安装程序策略并选择“启用应用程序安装程序 ms-appinstaller 协议”后,将重新启用应用程序安装程序功能。

您可以通过组策略编辑器执行此操作,方法是转到计算机配置 > 管理模板 > Windows 组件 > 桌面应用程序安装程序。

“您需要同时启用最新的 App Installer 应用程序和 Desktop App Installer 策略才能使用 MSIX 的 ms-appinstaller 协议,”Hartono 补充说。

ms-appinstaller 被滥用来推送恶意软件

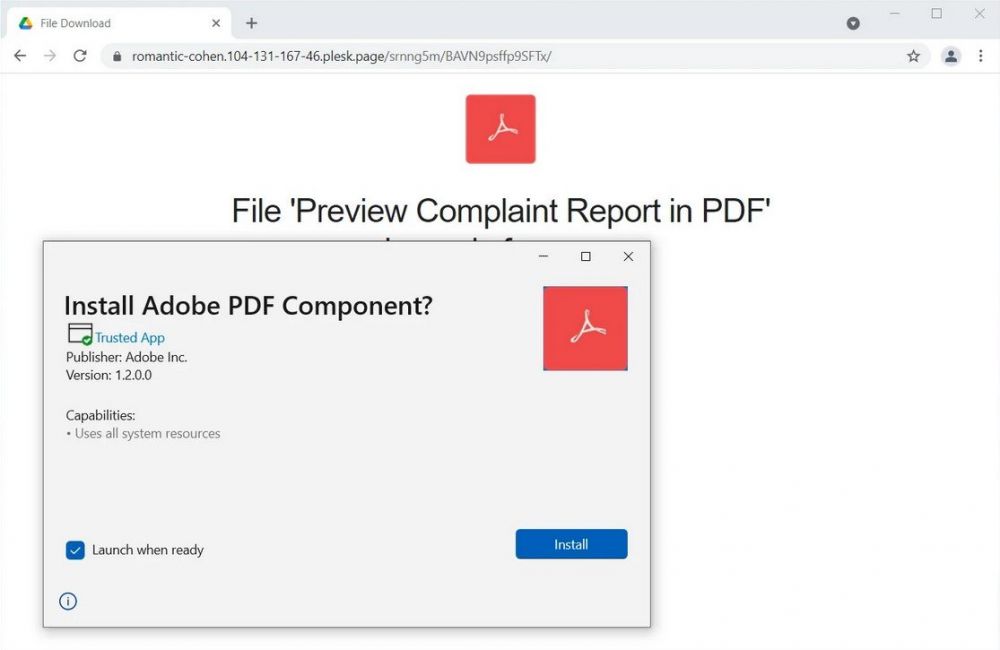

Emotet 从 2021 年 12 月上旬开始使用伪装成 Adobe PDF 软件的恶意 Windows AppX 安装程序包来感染网络钓鱼活动中的 Windows 设备。

僵尸网络的网络钓鱼电子邮件使用被盗的回复链电子邮件,指示收件人打开与先前对话相关的 PDF。

但是,嵌入的链接不是打开 PDF,而是将收件人重定向到将启动 Windows 应用程序安装程序并要求他们安装恶意的“Adobe PDF 组件”。

应用安装程序提示安装伪造的 Adobe PDF 组件 (ZZQIDC)

虽然看起来就像一个合法的 Adobe 应用程序,但 App Installer 在目标单击“安装”按钮后下载并安装了托管在 Microsoft Azure 上的恶意 appxbundle。

您可以在我们之前关于 12 月活动的报告中找到更多详细信息,包括 Emotet 滥用 Windows App Installer 漏洞的方式。

还利用相同的欺骗漏洞通过 *.web.core.windows.net URL 使用托管在 Microsoft Azure 上的恶意程序包来分发 BazarLoader恶意软件。

“我们已经调查了 AppX 安装程序中影响 Microsoft Windows 的欺骗漏洞的报告,”微软解释说。

“Microsoft 知道通过使用包含名为 Emotet/Trickbot/Bazaloader 的恶意软件系列的特制软件包来尝试利用此漏洞的攻击。”

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号