休斯顿原生IP云VPS服务器合作方案快米云推荐

美国休斯顿原生IP云VPS服务器海外tiktok抖音合作

快米云提供美国休斯顿原生IP云服务器

订购地址:https://www.zzqidc.com/business/haiwaiyun.html?label_id=55

美国丹佛原生IP云VPS服务器海外tiktok抖音合作

快米云提供美国丹佛原生IP云服务器

订购地址:https://www.zzqidc.com/business/haiwaiyun.html?label_id=55

美国波士顿原生IP云VPS服务器海外tiktok抖音合作

快米云提供美国波士顿原生IP云服务器

订购地址:https://www.zzqidc.com/business/haiwaiyun.html?label_id=55

美国华盛顿原生IP云VPS服务器海外tiktok抖音合作

快米云提供美国华盛顿原生IP云服务器

订购地址:https://www.zzqidc.com/business/haiwaiyun.html?label_id=55

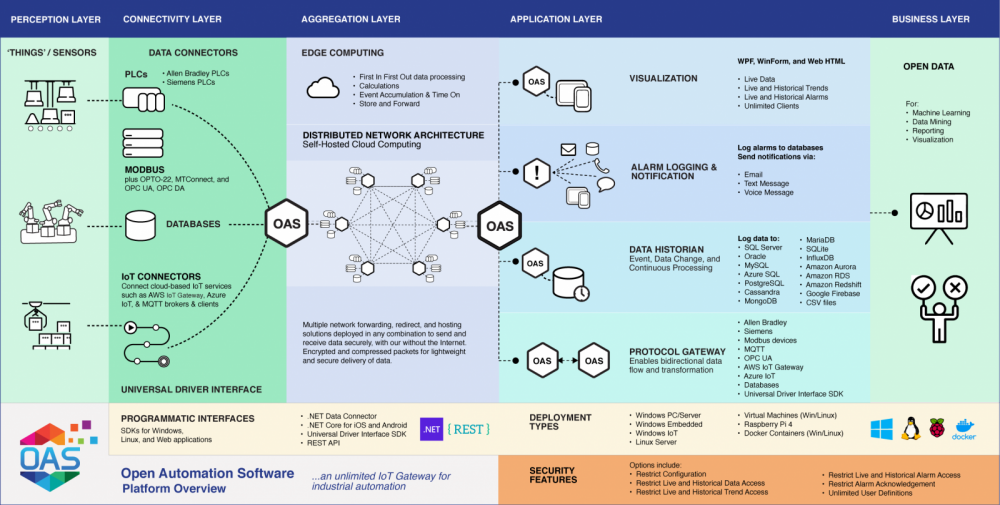

威胁分析师披露了影响开放自动化软件 (OAS) 平台的漏洞,导致设备访问、拒绝服务和远程代码执行。

OAS 平台是一种广泛使用的数据连接解决方案,它将工业设备(PLC、OPC、Modbus)、SCADA 系统、物联网、网络点、自定义应用程序、自定义 API 和数据库结合在一个整体系统下。

它是一种通用且灵活的硬件和软件连接解决方案,可促进来自多个供应商的专有设备和应用程序之间的数据传输,并将它们连接到公司特定的产品、定制软件等。

OAS 平台概述

OAS 被米其林、沃尔沃、英特尔、JBT AeroTech、美国海军、Dart Oil and Gas、通用动力、AES Wind Generation 和其他几个知名工业实体使用。

因此,平台中的漏洞可能会使关键工业部门面临中断和机密信息泄露的风险。

严重缺陷

根据Cisco Talos 的一份报告,OAS 平台版本 16.00.0112 及更低版本容易受到一系列高严重性漏洞的影响,这些漏洞可能会造成破坏性攻击。

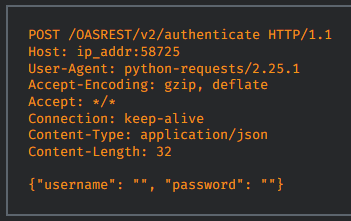

从最关键的一组开始,CVE-2022-26833的 CVSS 严重性等级为 9.4(满分 10),涉及 OAS 中未经身份验证的访问和使用 REST API 功能。

攻击者可以通过向易受攻击的端点发送一系列特制的 HTTP 请求来触发对该漏洞的利用。

正如 Cisco 解释的那样,REST API 旨在为“默认”用户提供对配置更改和数据查看的编程访问权限,Talos 研究人员能够通过发送带有空白用户名和密码的请求进行身份验证。

不使用任何凭据进行身份验证

(思科)

第二个严重漏洞是CVE-2022-26082,评级为 9.1,这是 OAS Engine SecureTransferFiles 模块中的文件写入漏洞。

据思科称,发送到易受攻击的端点的一系列特制网络请求可能导致任意远程代码执行。

“通过向 OAS 平台发送一系列格式正确的配置消息,可以将任意文件上传到底层用户允许的任何位置。默认情况下,这些消息可以发送到 TCP/58727,如果成功,将由具有普通用户权限的用户 oasuser 处理。” - 思科塔洛斯

这使远程威胁参与者能够将新的 authorized_keys 文件上传到 oasuser 的 .ssh 目录,从而可以通过 ssh 命令访问系统。

Cisco Talos 发现的其他缺陷均属于高严重性 (CVSS: 7.5),具体如下:

CVE-2022-27169:通过网络请求获取目录列表

CVE-2022-26077:针对帐户凭据的信息泄露

CVE-2022-26026:拒绝服务和数据链接丢失

CVE-2022-26303和CVE-2022-26043:外部配置更改以及新用户和安全组的创建

思科针对上述每个漏洞提供了缓解建议,包括禁用服务和关闭通信端口,因此如果无法升级到更新版本的 OAS,可能会有一个解决方案具有一些功能或便利性权衡。

否则,建议升级到更新版本的 OAS 平台。上述两个严重漏洞的安全修复程序已在 2022 年 5 月 22 日作为安全更新发布的版本 16.00.0.113 中发布。

在运行错综复杂的数据连接系统的工业环境中,升级滞后是可以预料的,但在这种情况下,由于所披露缺陷的严重性,立即采取行动至关重要。

本周的 Windows 可选累积更新预览引入了与趋势科技的一些安全产品的兼容性问题,破坏了它们的一些功能,包括勒索软件保护功能。

“几个趋势科技端点和服务器保护产品使用的 UMH 组件负责一些高级功能,例如勒索软件保护,”防病毒供应商透露。

“趋势科技意识到一个潜在问题,即应用可选 Microsoft Windows 11 或 Windows 2022 可选预览补丁 (KB5014019) 并重新启动的客户会发现趋势科技 UMH 驱动程序将停止。”

已知问题影响多个趋势科技端点解决方案使用的用户模式挂钩 (UMH) 组件,包括 Apex One 2019、企业安全无忧高级版 10.0、Apex One 即服务 2019、Deep Security 20.0、Deep Security 12.0 和 Worry - 免费的企业安全服务 6.7。

作为 2022 年 6 月补丁星期二的一部分,这家日本网络安全公司现在正在努力解决这个问题,然后再将更新预览推送给所有 Windows 客户。

如何恢复趋势科技端点解决方案功能

幸运的是,与常规的 Patch Tuesday Windows 更新不同,本周的预览更新是可选的,并且在正式发布之前发布它们是为了测试错误修复和性能改进。

Windows 用户必须从“设置”>“Windows 更新”手动检查它们。在您单击“立即下载”按钮之前,它们不会被安装,从而限制了可能受影响的用户数量。

受影响的 Windows 平台包括客户端和服务器版本,在运行 Windows 11、Windows 10 版本 1809 和 Windows Server 2022 的系统上遇到问题。

已安装可选 Windows 可选补丁的趋势科技客户可以临时卸载补丁或联系支持人员以获取应该恢复其安全解决方案功能的 UMH 调试模块。

Windows 用户可以使用提升命令提示符中的以下命令删除预览更新。

Windows 10 1809: wusa /uninstall /kb:5014022

Windows 11: wusa /uninstall /kb:5014019

Windows Server 2022: wusa /uninstall /kb:5014021

微软的 Windows 硬件兼容性计划已确认 Windows 11 22H2 build 22621 是发布到制造 (RTM) 版本,这意味着 Window 11 的下一个功能更新的开发已准备好发布。

微软在 Windows 硬件兼容性计划的新帖子中确认了该构建 ,列出了为硬件开发人员创建 Windows 11 22H2 驱动程序的新政策和开发工具包。

这篇博文列出了开发人员何时可以开始提交适用于 Windows 11 22H2 的新驱动程序的要求和时间表。

作为此信息的一部分,Microsoft 声明 Windows 11 22H2 可接受的最低版本是 RTM 版本 22621。

“Windows 11,版本 22H2 认证构建

Windows 11 可接受的最低版本 22H2 认证是 RTM 版本(即 22621)。”

Windows 11 build 22621 于 5 月 11 日在 Beta 通道中向 Windows Insiders 发布,其中包含 新的 ISO 版本 ,供用户执行操作系统的全新安装。

作为 Windows 11 build 22621 版本的一部分,微软还删除了桌面右下角的开发水印,这通常是在 Windows 版本接近完成时完成的。

虽然 RTM 构建被认为是产品在发布给 OEM 和其他合作伙伴以安装到新设备之前的最终构建,但这并不意味着 Microsoft 尚未着手进行错误修复和更新。

由于 Microsoft 不断为 Windows 发布新的更新,我们可能会在此版本的 Windows 11 发布预览版之前发布新的更新。

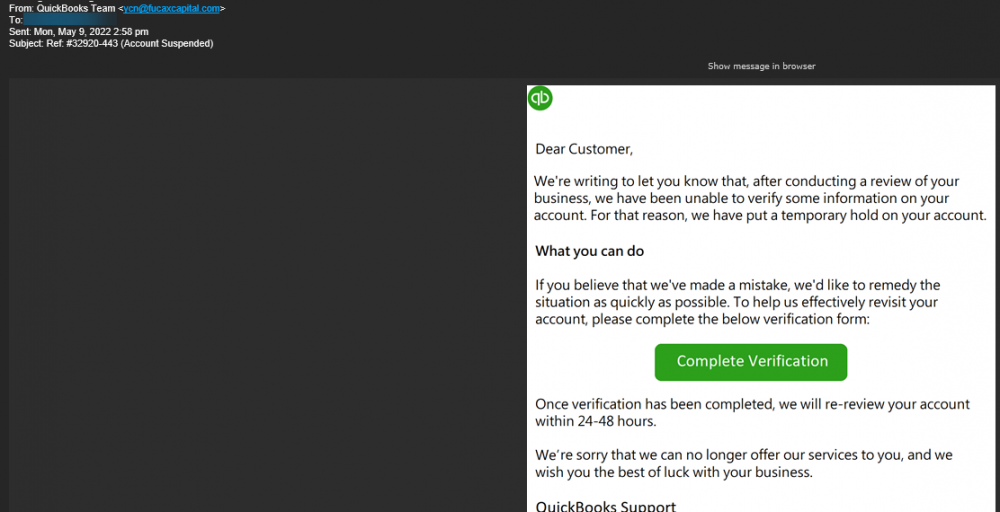

税务软件供应商 Intuit 警告称,QuickBooks 客户正在成为一系列冒充该公司并试图用虚假帐户暂停警告引诱他们的网络钓鱼攻击的目标。

今天的警报是在 Intuit 收到多个收到这些网络钓鱼电子邮件的用户报告后发布的,并通知他们的 QuickBooks 帐户因业务信息审查失败而被暂停。

袭击者在在冒充 QuickBooks 支持团队时进行网络钓鱼邮件。

“如果您认为我们犯了错误,我们希望尽快纠正这种情况。为了帮助我们有效地重新访问您的帐户,请填写以下验证表。一旦验证完成,我们将重新审核您的帐户在 24-48 小时内。”

单击网络钓鱼电子邮件中的“完成验证”按钮可能会将收件人重定向到旨在获取其个人信息或用恶意软件感染其系统的登陆网络钓鱼站点。

这家会计软件制造商还补充说,发件人“与 Intuit 无关,不是 Intuit 的授权代理人,也不是他们对 Intuit 品牌的使用经 Intuit 授权。”

Intuit QuickBooks 网络钓鱼电子邮件 (Intuit)

如何确保您没有被钓鱼

Intuit建议收到这些网络钓鱼邮件之一的客户不要单击任何嵌入式链接或打开附件。

它还建议将它们从收件箱中删除,以避免感染恶意软件或发送到攻击者控制下的某些网络钓鱼登录页面,从而试图获取目标的凭据。

在收到这些网络钓鱼电子邮件之一后已经打开附件或单击链接的 QuickBooks 用户应该:

立即删除所有下载的文件。

使用最新的反恶意软件解决方案扫描他们的系统。

更改他们的密码。

Intuit 还在其 支持网站上提供了有关客户如何保护自己免受网络钓鱼攻击的详细信息。

今年早些时候,2 月,Intuit 警告 QuickBooks 客户,他们是冒充公司并威胁要删除其帐户的网络钓鱼活动的目标。

10 月,伪装成 Intuit 法律部门的威胁行为者针对该公司的客户进行了 虚假版权网络钓鱼诈骗 ,推动了 Hancitor(又名 Chanitor) 恶意软件下载器和 Cobalt Strike 信标。

马萨诸塞州尼德汉姆,2022 年 5 月 26 日– 国际数据公司 ( IDC ) 今天发布了一份 IDC 创新者报告,分析了三家提供法律研究工具的公司,这些工具利用人工智能 (AI)、专有标签和用户友好的界面使法律研究更加深入负担得起且易于使用。这三个公司是:Casetext、eDiscovery Assistant 和 Fastcase。

法律研究工具是案例法律书籍的数字版本,充斥着每个法律图书馆,并根据最新的法规、法规和判例法进行更新。从历史上看,方便地访问法律研究的成本非常昂贵。然而,一些较小的公司正在添加高级搜索功能、法律摘要和其他专有插件,例如人工智能和分析功能,以创建法律研究工具,以提高律师分析和解释法律的能力。

“律师事务所通过向他们的企业客户收取更大的费用来补贴他们获得研究的成本。这使独立从业者和小公司处于不利地位。然而,较小的参与者正在出现民主化并破坏律师的成本和方式IDC隐私和法律技术研究经理Ryan O'Leary说:“访问法律研究。这些创新者正在利用技术使您的法律部门更负担得起和更容易获得法律研究。”

这份名为《 IDC 创新者:法律研究软件,2022 》的报告(IDC #US49114621) 介绍了三家提供利用人工智能 (AI)、专有标签和用户友好界面的法律研究工具的公司。这三家公司分别是:

Casetext提供分析和人工智能增强的法律研究,使从业者能够根据他们的事实模式快速访问判例法摘要、相关资产和适当的引用。

eDiscovery Assistant使用针对 eDiscovery 问题量身定制的专有问题标签来消除噪音,并为从业者提供他们需要的判例法,以便就其 eDiscovery 策略做出明智的决定。

Fastcase使用独特的订阅模式,在判例法、法规和法规库的基础上,为从业者提供一个价格合理且完全可搜索的库,其中包含超过 2 亿份简报、诉状和动议。

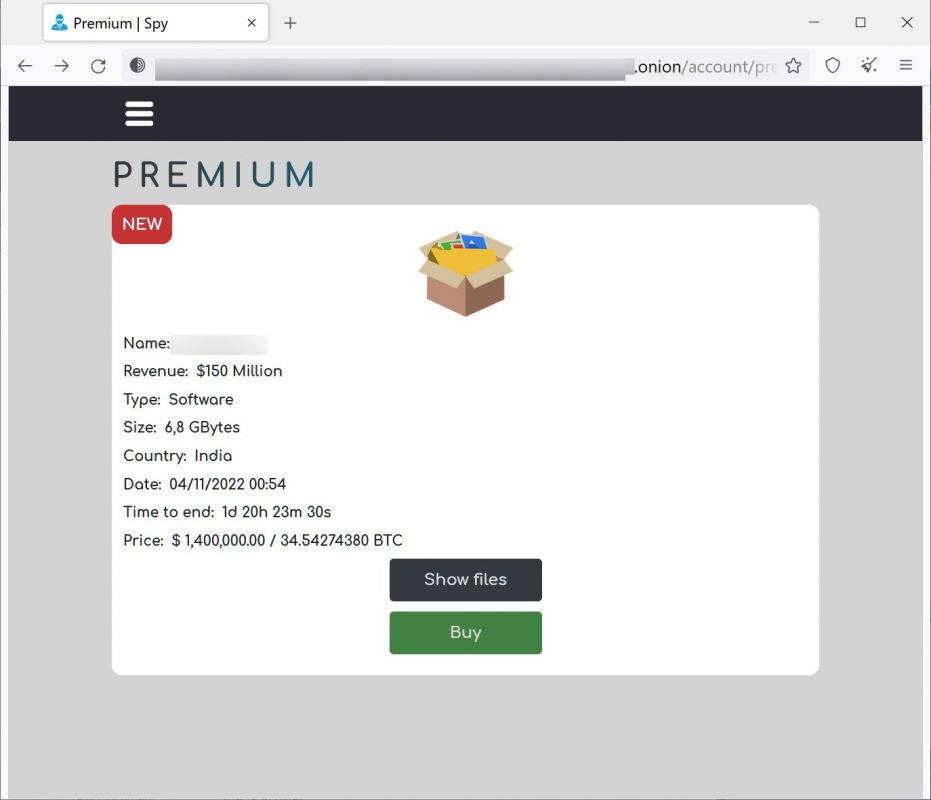

工业间谍数据勒索市场现在已经启动了自己的勒索软件操作,他们现在还加密受害者的设备。

上个月,我们报道了一个 名为 Industrial Spy 的新数据勒索市场 ,它允许威胁参与者,甚至可能是商业竞争对手,购买从公司窃取的数据。

这个市场出售不同类型的被盗数据,从以数百万美元的价格出售“高级”数据到以低至 2 美元的价格出售单个文件。

Industrial Spy 的高级被盗数据类别

来源:ZZQIDC

为了推广他们的服务,威胁参与者与广告软件加载程序和虚假破解站点合作,分发恶意软件,这些恶意软件会在设备上创建 README.txt 文件。

威胁参与者使用这些文件来宣传他们的市场,并解释说读者可以购买竞争对手的方案、图纸、技术、政治和军事机密、会计报告和客户数据库。

工业间谍进入勒索软件游戏

上周,安全研究员 MalwareHunterTeam 发现了一个 新 的 Industrial Spy 恶意软件样本,它看起来更像是勒索信,而不是促销文本文件。

这份赎金记录现在指出,工业间谍威胁参与者不仅窃取了受害者的数据,还对其进行了加密。

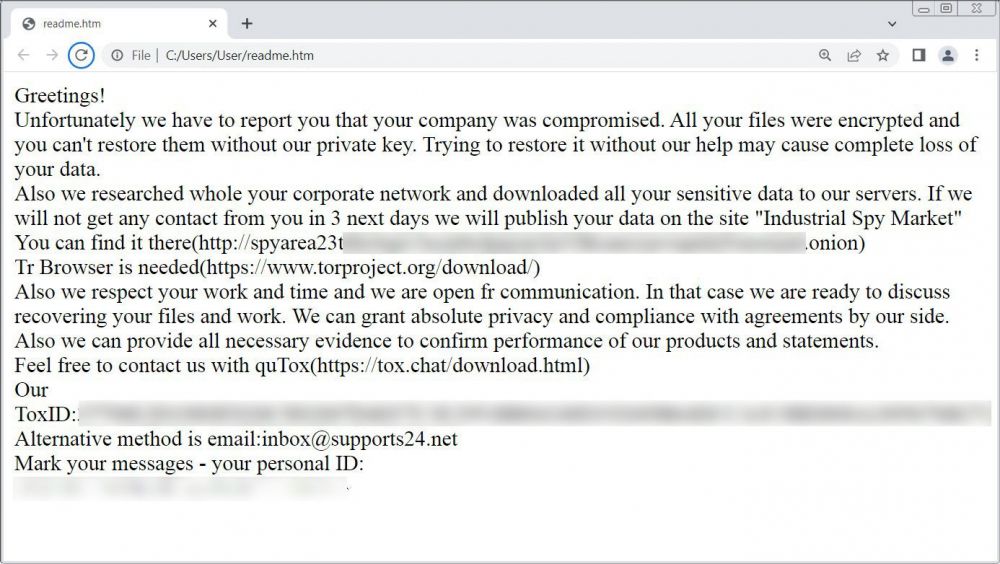

“不幸的是,我们不得不向您报告,您的公司受到了威胁。您的所有文件都已加密,如果没有我们的私钥,您将无法恢复它们。在没有我们帮助的情况下尝试恢复它可能会导致您的数据完全丢失,”工业间谍写道赎金记录在下面分享。

“此外,我们研究了您的整个公司网络,并将您的所有敏感数据下载到我们的服务器。如果我们在接下来的 3 天内没有与您联系,我们将在“工业间谍市场”网站上发布您的数据。”

工业间谍赎金记录

来源:ZZQIDC

MalwareHunterTeam 与 ZZQIDC共享了恶意软件样本,以确认它是否像它所说的那样加密了文件。

BleepingComputer 的测试表明 Industrial Spy 勒索软件确实会加密文件,但与大多数其他勒索软件系列不同,它不会在加密文件的名称上附加新的扩展名,如下所示。

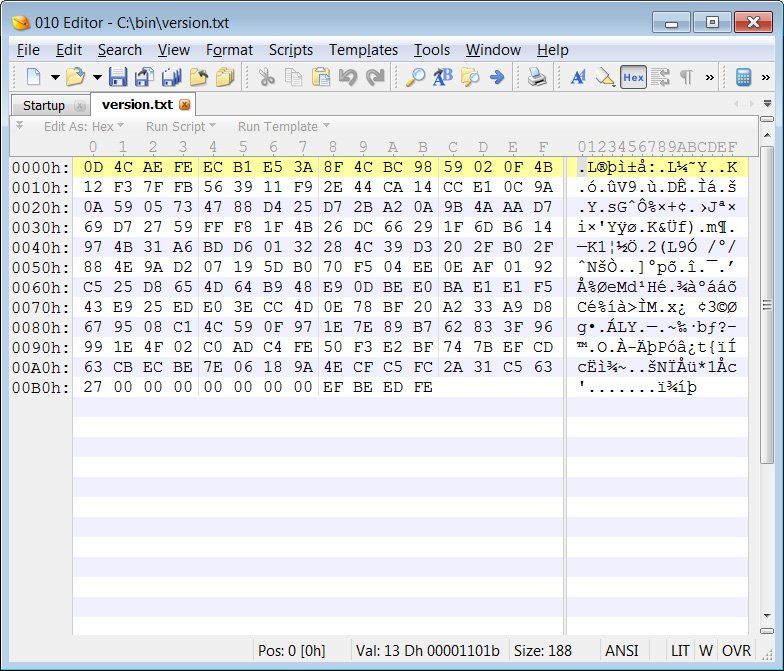

ZZQIDC还与勒索软件专家 Michael Gillespie 分享了该样本,他一眼就表示,他认为它使用 DES 加密,密钥使用 RSA1024 公钥加密。

该勒索软件还使用 0xFEEDBEEF 的文件标记,这是我们之前在勒索软件系列中从未见过的。但是,不应将此文件标记与 0xDEADBEEF 混淆; 编程中使用的著名 魔术调试值。

在加密文件时,工业间谍勒索软件将在设备上的每个文件夹中创建名为“ README.html ”的上述勒索记录。

这些赎金记录包含一个 TOX id,受害者可以使用它来联系勒索软件团伙并协商赎金。

与古巴勒索软件有关?

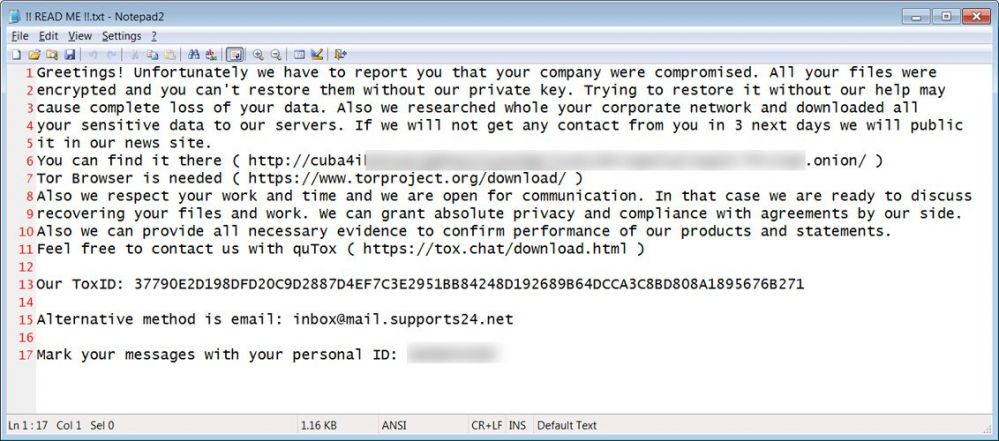

在研究勒索信中的 TOX ID 和电子邮件地址时,MalwareHunterTeam 发现了与古巴勒索软件操作的奇怪 联系。

上传到 VirusTotal的勒索软件样本 会创建一个带有相同 TOX ID 和电子邮件地址的勒索记录。但是,它没有链接到 Industrial Spy Tor 站点,而是链接到 Cuba Ransomware 的数据泄露站点并使用相同的文件名, !! READ ME !!.txt,众所周知的古巴赎金票据。

链接到古巴数据泄露网站的赎金记录

来源:ZZQIDC

此外,加密文件附加了 .cuba 扩展名,就像加密文件时常规的 Cuba 勒索软件操作一样。

虽然这并不能 100% 将这两个组织联系在一起,但工业间谍威胁参与者很可能只是在测试勒索软件的创建时使用了古巴的信息。

但是,它很奇特,安全研究人员和分析师需要密切关注。