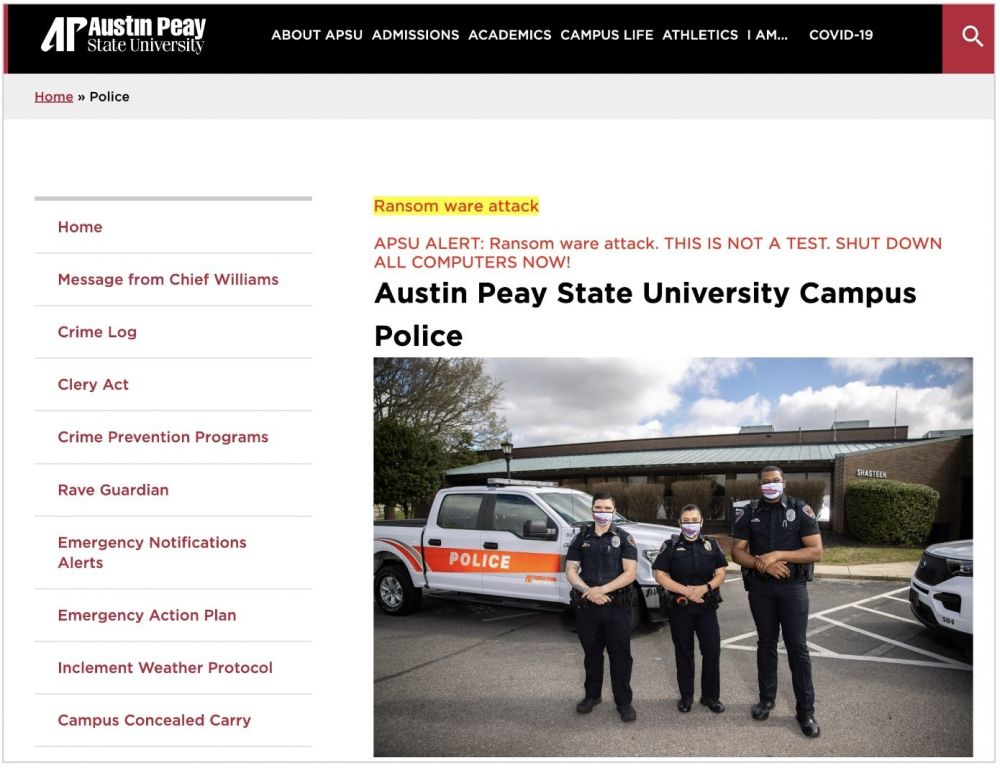

奥斯汀皮伊州立大学 (APSU) 昨天证实,它是勒索软件攻击的受害者。

这所位于田纳西州克拉克斯维尔的大学建议学生、教职员工和教职员工立即断开他们的计算机和设备与大学网络的连接,以防万一。

APSU 随后发布的推文证实,攻击正在被控制,所有员工都应该像往常一样报告。

“勒索软件”,“勒索软件”, 跑到某个地方

4 月 27 日,星期三,奥斯汀皮伊州立大学 (APSU) 通过其官方 Twitter 帐户确认受到网络攻击。

APSU 成立于 1927 年,是一所位于田纳西州克拉克斯维尔的美国公立大学,其著名校友包括真人秀健身教练鲍勃·哈珀、前 NFL 球员邦妮·斯隆以及现任肯塔基州司法和公共安全内阁部长玛丽阁下C. 贵族。

“我们受到了勒索软件 [原文如此] 攻击。如果您的计算机连接到 APSU 网络,请立即断开连接,”该大学昨天在推特上写道。

APSU 周三披露了勒索软件攻击 (推特)

在发布这些推文后的几个小时内,APSU 再次保证网络攻击正在被遏制,并且该大学的学习管理系统 (LMS) D2L 已在 elearn.apsu.edu在线备份。

此外,学校确认今天(4 月 28 日)开放,并建议“所有员工正常报告”,并查看他们的 APSU 电子邮件收件箱以获取进一步说明。

尽管如此,一些用户仍在继续报告 D2L 门户的问题。

“PSA:这不是提醒教职员工和学生注意违规行为的方式,” IT 顾问 Adam Parsons说。

“我希望 Twitter 不是你通知学生和教师的唯一方式,”推文说另一位用户 Dan King

一些人还对该机构的事件响应方法持怀疑态度 [ 1 , 2 ]。

但是,在主动勒索软件攻击期间,电子邮件和 IT 系统通常会被关闭——通常是系统管理员自愿关闭,试图控制网络攻击造成的损害。

学校在推文和网页中使用的“勒索软件”的不同拼写——“勒索软件”和“勒索软件”,也引起了相当多的嘲笑 [ 1 , 2 ]。

大学网站页面 (APSU)上的勒索软件警报

高等教育是勒索软件组织继续攻击的另一个领域。

此前,包括斯坦福大学医学院、加州大学霍华德分校和英国 桑德兰分校在内的知名机构都成为勒索软件攻击的受害者,其中一些攻击导致数据被盗、系统中断和课程取消。

袭击 APSU 的威胁参与者的下落以及赎金要求的细节尚不清楚。

BleepingComputer 已就具体问题联系了 APSU 的官员,我们正在等待他们的回复。

交付时间4-12个工作日,因畅销产品,可能存在库存不足情况,订购前请咨询

| 立陶宛特价款(2021.4) | |||||||||

| 立陶宛(A版)LT | CPU | 内存 | 硬盘 | IP | 带宽类型 | 流量 | 防护 | 市场价/月 | |

| 编号1 | Q6600 (4核4线) |

4GB DDR3 | 500GB SATA | 1 IP | 100M | 10TB | 无 | ¥680 | |

| 编号2 | G3930 (2核2线) |

4GB DDR3 | 240 GB SSD | 1 IP | 100M | 10TB | 无 | ¥680 | |

| 编号3 | Q9550 (4核4线) |

4GB DDR3 | 1TB SATA | 1 IP | 100M | 10TB | 无 | ¥880 | |

| 编号4 | 赛扬 G3930 (2核2线) |

16GB DDR4 | 120GB SSD | 1 IP | 100M | 10TB | 无 | ¥950 | |

| 编号5 | 赛扬 G3930 (2核2线) |

16GB DDR4 | 128GB NVMe | 1 IP | 100M | 10TB | 无 | ¥1,050 | |

| 编号6 | i5-3470 (4核4线) |

16GB DDR4 | 1TB SATA | 1 IP | 100M | 10TB | 无 | ¥1,180 | |

| 编号7 | i7-2600 (4核8线) |

8GB DDR3 | 480GB SSD | 1 IP | 100M | 10TB | 无 | ¥1,230 | |

| 编号8 | E3-1225v2 (4核4线) |

16GB DDR3 | 240GB SSD | 1 IP | 100M | 10TB | 无 | ¥1,250 | |

| 编号9 | i7-3770 (4核8线) |

16GB DDR3 | 256GB SSD | 1 IP | 100M | 10TB | 无 | ¥1,280 | |

| 编号10 | E3-1225v2 (4核4线) |

32GB DDR3 | 480GB SSD | 1 IP | 100M | 10TB | 无 | ¥1,350 | |

| 编号11 | i7-3770 (4核4线) |

16GB DDR3 | 240GB SSD | 1 IP | 100M | 10TB | 无 | ¥1,250 | |

| 编号12 | AMD锐龙3 2200G (4核4线) |

32GB DDR3 | 512GB NVMe | 1 IP | 100M | 10TB | 无 | ¥1,250 | |

| 编号13 | i7-4770 (4核4线) |

32GB DDR3 | 240GB SSD | 1 IP | 100M | 10TB | 无 | ¥1,250 | |

| 编号14 | E3-1270v3 (4核8线) |

32GB DDR3 | 480GB SSD | 1 IP | 100M | 10TB | 无 | ¥1,250 | |

| 编号15 | E3-1230v5 (4核8线) |

16GB DDR4 | 512GB SSD | 1 IP | 100M | 10TB | 无 | ¥1,250 | |

| 编号16 | i5-10600 (6核12线) |

16GB DDR4 | 1TB NVMe | 1 IP | 100M | 10TB | 无 | ¥1,250 | |

| 编号17 | AMD锐龙5 2600 (6核12线) |

32GB DDR4 | 500GB NVMe | 1 IP | 100M | 10TB | 无 | ¥1,350 | |

| 编号18 | Xeon E5620 (4核8线) |

32GB DDR4 | 480GB SSD | 1 IP | 100M | 10TB | 无 | ¥1,350 | |

| 编号19 | 至强 E-2226G (6核6线) |

32GB DDR4 | 500GB NVMe | 1 IP | 100M | 10TB | 无 | ¥1,350 | |

| 编号20 | 至强 E3-1270v6 (4核8线) |

32GB DDR4 | 480GB SSD | 1 IP | 100M | 10TB | 无 | ¥1,350 | |

| 编号21 | 至强 E5-1620v3 (4核8线) |

32GB DDR4 | 500GB SSD | 1 IP | 100M | 10TB | 无 | ¥1,350 | |

| 编号22 | E5-1620v3 (4核8线) |

32GB DDR4 | 512GB SSD | 1 IP | 100M | 10TB | 无 | ¥1,350 | |

| 编号23 | i5-10600K (6核12线) |

16GB DDR4 | 500GB SSD | 1 IP | 100M | 10TB | 无 | ¥1,350 | |

| 编号24 | i5-11600K (6核12线) |

64GB DDR4 | 1TB NVMe | 1 IP | 100M | 10TB | 无 | ¥1,400 | |

| 编号25 | AMD 锐龙5 5600X (6核12线) |

32GB DDR4 | 1TB NVMe | 1 IP | 100M | 10TB | 无 | ¥1,400 | |

| 编号26 | AMD 锐龙9 3900X (12核24线) |

64GB DDR4 | 500GB NVMe | 1 IP | 100M | 10TB | 无 | ¥1,420 | |

| 编号27 | AMD 锐龙7 5800X (12核24线) |

64GB DDR4 | 1TB NVMe | 1 IP | 100M | 10TB | 无 | ¥1,420 | |

| 编号28 | i9-10850K (10核20线) |

64GB DDR4 | 1TB NVMe | 1 IP | 100M | 10TB | 无 | ¥1,480 | |

| 编号29 | 2x E5-2660v2 (16核32线) |

64GB DDR4 | 480GB SSD | 1 IP | 100M | 10TB | 无 | ¥1,600 | |

| 编号30 | 2x E5-2695v2 (22核48线) |

64GB DDR4 | 1TB SSD | 1 IP | 100M | 10TB | 无 | ¥1,600 | |

| 编号31 | 2x E5-2660v2 (16核32线) |

64GB DDR4 | 512GB SSD | 1 IP | 100M | 10TB | 无 | ¥1,600 | |

| 编号32 | 2x E5-2697v2 (22核48线) |

64GB DDR4 | 480GB SSD | 1 IP | 100M | 10TB | 无 | ¥1,700 | |

| 编号33 | 2x E5-2660v4 (28核56线) |

64GB DDR4 | 960GB SSD | 1 IP | 100M | 15TB | 无 | ¥1,700 | |

| 编号34 | AMD 锐龙5 5900X (6核12线) |

64GB DDR4 | 1TB NVMe | 1 IP | 100M | 10TB | 无 | ¥1,700 | |

| 编号35 | AMD 锐龙9 5900X (12核24线) |

64GB DDR4 | 1TB NVMe | 1 IP | 100M | 10TB | 无 | ¥1,700 | |

| 编号36 | AMD 锐龙5 5900X (12核24线) |

64GB DDR4 | 1TB NVMe | 1 IP | 100M | 10TB | 无 | ¥1,700 | |

| 编号37 | 2x E5-2696v2 (24核48线) |

64GB DDR4 | 480GB SSD | 1 IP | 100M | 10TB | 无 | ¥1,800 | |

| 编号38 | 2x E5-2696v2 (24核48线) |

128GB DDR4 | 1TB SSD | 1 IP | 100M | 10TB | 无 | ¥1,800 | |

| 编号39 | AMD 锐龙9 5900X (12核32线) |

64GB DDR4 | 1TB NVMe | 1 IP | 100M | 10TB | 无 | ¥2,350 | |

| 编号40 | 2x E5-2680v4 (24核56线) |

64GB DDR4 | 960GB SSD | 1 IP | 100M | 10TB | 无 | ¥2,850 | |

| 编号41 | AMD Threadripper 3970X (32核64线) |

256GB DDR4 | 2TB NVMe | 1 IP | 100M | 10TB | 无 | ¥4,850 | |

交付时间1-3个工作日,因畅销产品,可能存在库存不足情况,订购前请咨询

| 立陶宛(B版)LT | CPU | 内存 | 硬盘 | IP | 带宽类型 | 流量 | 防护 | 市场价/月 | 最低价/月 | |

| 编号42 | i5-2400 (4核4线) |

8GB DDR3 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥850 | ¥750 | |

| 编号43 | i5-6500 (4核4线) |

16 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥950 | ¥850 | |

| 编号44 | i5-6500 (4核4线) |

32 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,100 | ¥1,000 | |

| 编号45 | i5-6500 (4核4线) |

64 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,150 | ¥1,050 | |

| 编号46 | i7-6700 (4核8线) |

16 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,100 | ¥1,000 | |

| 编号47 | i7-6700 (4核8线) |

32 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,120 | ¥1,020 | |

| 编号48 | i7-6700 (4核8线) |

64 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,280 | ¥1,180 | |

| 编号49 | i9-9900 (8核16线) |

16 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,300 | ¥1,200 | |

| 编号50 | i9-9900 (8核16线) |

32 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,350 | ¥1,300 | |

| 编号51 | i9-9900 (8核16线) |

64 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,450 | ¥1,380 | |

| 编号52 | i9-9900 (8核16线) |

128 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,650 | ¥1,550 | |

| 编号53 | 2x E5-2670 (16核32线) |

16 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,255 | ¥1,155 | |

| 编号54 | 2x E5-2670 (16核32线) |

32 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,355 | ¥1,250 | |

| 编号55 | 2x E5-2670 (16核32线) |

64 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,455 | ¥1,350 | |

| 编号56 | 2x E5-2670 (16核32线) |

128 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,598 | ¥1,498 | |

| 编号57 | E5-2697v2 (24核48线) |

16 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,700 | ¥1,600 | |

| 编号58 | E5-2697v2 (24核48线) |

32 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,800 | ¥1,700 | |

| 编号59 | E5-2697v2 (24核48线) |

64 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,900 | ¥1,800 | |

| 编号60 | E5-2697v2 (24核48线) |

128 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥2,200 | ¥2,000 | |

| 编号61 | 锐龙 5 3600 (6核12线) |

16 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,300 | ¥1,200 | |

| 编号62 | 锐龙 5 3600 (6核12线) |

32 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,320 | ¥1,220 | |

| 编号63 | 锐龙 5 3600 (6核12线) |

64 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,380 | ¥1,280 | |

| 编号64 | 锐龙 5 3600 (6核12线) |

128 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,480 | ¥1,380 | |

| 编号65 | 锐龙 7 3700X (8核16线) |

16 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,360 | ¥1,260 | |

| 编号66 | 锐龙 7 3700X (8核16线) |

32 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,390 | ¥1,290 | |

| 编号67 | 锐龙 7 3700X (8核16线) |

64 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,450 | ¥1,350 | |

| 编号68 | 锐龙 7 3700X (8核16线) |

128 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,600 | ¥1,570 | |

| 编号69 | 锐龙 9 3900X (12核24线) |

16 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,480 | ¥1,380 | |

| 编号70 | 锐龙 9 3900X (12核24线) |

32 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,510 | ¥1,410 | |

| 编号71 | 锐龙 9 3900X (12核24线) |

64 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,600 | ¥1,570 | |

| 编号72 | 锐龙 9 3900X (12核24线) |

128 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,690 | ¥1,590 | |

| 编号73 | 锐龙 9 3950X (16核32线) |

16 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,600 | ¥1,500 | |

| 编号74 | 锐龙 9 3950X (16核32线) |

32 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,630 | ¥1,530 | |

| 编号75 | 锐龙 9 3950X (16核32线) |

64 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,680 | ¥1,580 | |

| 编号76 | 锐龙 9 3950X (16核32线) |

128 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,800 | ¥1,700 | |

| 编号77 | 锐龙 9 5950X (16核32线) |

16 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,670 | ¥1,570 | |

| 编号78 | 锐龙 9 5950X (16核32线) |

32 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,699 | ¥1,599 | |

| 编号79 | 锐龙 9 5950X (16核32线) |

64 GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥1,800 | ¥1,760 | |

| 编号80 | 锐龙 9 5950X (16核32线) |

128GB DDR4 | 500GB SATA | 1 IP | 1 Gbps | 不限流量 | 无 | ¥2,100 | ¥1,900 | |

根据五眼联盟国家网络安全和执法机构的联合咨询,Log4j、Microsoft Exchange 和 Atlassian 的工作空间协作软件中的安全漏洞是 2021 年“恶意网络参与者”最常利用的漏洞之一。

值得注意的是,名单上的 15 个漏洞中有 11 个在 2021 年被披露,因为前几年的名单经常发现不法分子利用了多年来已经有补丁可用的旧漏洞。

当然,美国网络安全和基础设施安全局 (CISA) 及其朋友指出,恶意网络行为者并没有停止尝试利用旧漏洞 - 但认为这些努力正在发生的“程度”比过去要小。

据美国、澳大利亚、加拿大、新西兰和英国网络安全当局称,2021 年不良行为者“积极针对新披露的关键软件漏洞” 。

Log4j 漏洞——被跟踪为 CVE-2021-44228,也称为 Log4Shell——位居榜首。这并不意味着它是其中被利用最多的——该列表不是那种意义上的排名——但它是联合公告中详述的第一个错误。

全世界的安全团队无疑都记得,这个漏洞是在 12 月中旬发现的,并影响了 Apache 广泛使用的开源日志框架。CISA 主任 Jen Easterly 称这是她职业生涯中见过 的“最严重”的漏洞。

远程执行代码漏洞允许攻击者提交未经代码验证的特制请求,然后控制受感染的系统。然后,犯罪分子可以以惊人的速度窃取数据、部署勒索软件或进行其他邪恶活动。

据网络安全服务提供商 Qualys 称,在 2021 年 12 月 Log4j 漏洞披露后的 72 小时内,进行了近100 万次利用尝试。两个月后,30% 的 Log4j 实例显然仍然容易受到攻击。

就在上个月,网络安全公司 Sophos警告称,VMware 的虚拟桌面和应用程序平台仍然是 Log4j 攻击的热门目标——其中许多攻击旨在将加密挖掘恶意软件投放到受感染的机器上。

安全公司 LookGlass 本周发布的数据表明,可通过 Log4j 漏洞利用的系统数量有所增加。根据与The Register共享的数据,2 月初,该公司追踪了大约 55,000 项潜在易受攻击的资产。但是,Log4j 相关产品的“当前集合”表明大约 92,000 项资产仍然存在潜在漏洞。

Microsoft Exchange 错误

列表中的下一组漏洞影响 Microsoft Exchange 电子邮件服务器,统称为ProxyLogon(CVE-2021-26855、CVE-2021-26858、CVE-2021-26857 和 CVE-2021-27065)和ProxyShell(CVE- 2021-34523、CVE-2021-34473 和 CVE-2021-31207)。结合起来,这些缺陷允许不法分子获得对服务器上的凭据、文件和邮箱的持久访问权限,并可能危及整个网络的信任和身份。

尽管微软在一年前修补了这些漏洞,但并非所有组织都更新了他们的 Exchange 电子邮件服务器——因此这些漏洞仍然被证明对骗子非常有效。

本月早些时候,数据安全供应商 Varonis Systems透露,Hive 勒索软件集团的附属机构正在利用这些漏洞来加密和泄露数据,并威胁要在不支付赎金的情况下公开披露信息。

早在 2020 年发现的列表中还有一个单独的 Microsoft Exchange Server RCE 漏洞 (CVE-2020-0688),与 ProxyLogon 或 ProxyShell 无关。

Atlassian,但要到 2021 年

另一个被利用最多的漏洞,被跟踪为 CVE-2021-26084,影响Atlassian Confluence,并允许未经身份验证的用户在易受攻击的系统上执行恶意代码。

“在 [概念证明] 在其披露后的一周内发布后,该漏洞迅速成为最常被利用的漏洞之一,”联合咨询声明称。“在 2021 年 9 月观察到尝试大规模利用此漏洞。”

读者不应将 Atlassian 缺陷与最近导致两周中断并删除约 400 名客户数据的错误脚本混淆。

从过去的错误中学习?

虽然联合公告没有提供关于列表中其他六个最常被利用的漏洞的详细信息,但它确实包括一个 VMware vSphere RCE 漏洞 (CVE-2021-21972) 和一个 Zoho ManageEngine ADSelfService Plus RCE 漏洞 (CVE-2021 -40539) 在阵容中。

根据安全警报,最后三个列出的漏洞在 2020 年也“经常”被利用。这些是 Microsoft Netlogon 远程协议中的特权提升漏洞 (CVE2020-1472)、Fortinet FortiOS 和 FortiProxy 中的路径遍历漏洞 (CVE-2018-13379) 以及 Pulse Secure 中的任意文件读取漏洞 (CVE-2019-11510) .

“他们的持续利用表明,许多组织未能及时修补软件,并且仍然容易受到恶意网络攻击者的攻击,”安全官员指出。

现在准备避免在明年最常被利用的列表中找到您的系统还为时不晚:尽早打补丁,经常打补丁。

在微软日历中,截至3月底的2022财年第三季度,当期收入增长18%至494亿美元,净利润增长8%至167亿美元。由云部门提供,增长32%至234亿美元。此外,值得注意的是,Windows 11的传播速度比其前身更快。

微软的“更多个人计算”收入,包括Windows版税和Xbox游戏机收入,增长 11% 至145亿美元,因此该公司不能抱怨消费领域的疲软。游戏机收入增长14%,为他们带来的游戏收入同比增长4%,游戏总收入增长 6%,达到 37.4 亿美元。微软流媒体服务的客户数量增长到 1000 万人。

据微软高管称,过去12个月,客户使用 Xbox Game Pass 的时间增加了 45%。办公应用程序使企业部门的核心企业收入增长了 12%,消费者部门的核心收入增长了 11%。Office 365 客户数量增长至 5840 万,环比增长200万,同比增长 800 万。

智能云收入同比增长26%至191亿美元,LinkedIn 社交网络保持其 34% 的增长率(至 34 亿美元),尽管在过去三个季度中,相应数字从37到46%。第一代Surface设备发布十年后,其继任者的收入仍然能够增长,上一季度增长了13%。

根据最保守的估计,在本季度,微软预计某些类别的收入增长将下降至个位数百分比,与乌克兰事件有关的收入和运营费用损失可能高达1.1 亿美元。由于游戏机的可用性问题,游戏收入将减少,而中国的封锁可能会减少品牌硬件解决方案的生产。此外,如果笔记本电脑的销量因此而减少,那么微软将从 Windows 的实施中获得的版税将减少。

进口替代现在很流行——国家积极参与其中,商业结构也不甘落后。我们也决定不远离当前的趋势,整理了一些可以在个人电脑上替代国外软件的国产软件产品。你问,为什么这是必要的?是的,至少是为了了解俄罗斯软件市场目前可以为普通消费者提供什么,并弄清楚这款游戏在完全拒绝外国开发商的决定时是否物有所值。

操作系统

开始转向国产软件的第一件事,当然是寻找合适的软件平台。有很多替代方案,但它们都是基于 Linux 并根据开源模型分发的。我们不会思考这是好是坏的话题,我们只会说绑定到 Linux 内核显着缩小了解决应用问题的可用俄罗斯开发的范围。

互联网上有大量带有俄罗斯制造标签的 Linux 发行版。在市场上经过时间考验和验证的操作系统中,我们注意到操作系统Astra Linux Common Edition(开发者 RusBITech-Astra)、Alt Workstation和Simply Linux(均由 Basalt SPO 支持)、ROSA Fresh Desktop 12 (NTC IT ROSA")和“Red OS 工作站”(“Red Soft”)。所有列出的平台都由开发人员定期更新和维护。出于个人非商业目的,可以免费使用。

Astra Linux 通用版桌面

在计算机上部署任何 Linux 发行版都非常简单。您需要从开发人员的网站下载操作系统的安装 ISO 映像,并使用免费实用程序Rufus或任何其他类似程序从中创建可引导的 USB 驱动器。然后剩下的就是将媒体连接到 PC,重新启动机器并按照安装程序的提示进行操作。通常,所有现代版本的 Linux 都会自动检测计算机硬件并安装必要的驱动程序——这应该不是问题。为避免在部署和配置操作系统时丢失数据,强烈建议对存储在 PC 磁盘上的重要文件进行备份。

⇡#办公包

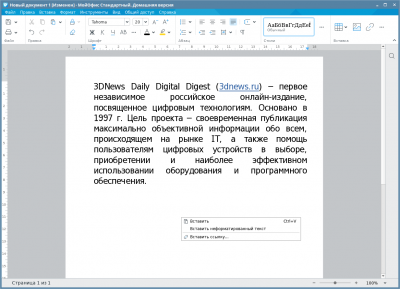

要在 Linux 环境中处理文档,我们建议仔细研究两种产品 - MyOffice Standard Home Edition(由 New Cloud Technologies 开发)和P7-Office (P7)。第一个是免费分发的,可供所有人下载。只有在填写 Web 表单后才能下载第二个软件解决方案。同时设置了30天使用office套件的限制,为了获得为期一年的免费激活码,建议通过邮件联系开发者。

这两款产品都与 Microsoft Office 和 OpenDocument 格式兼容,包含必要的办公工具集,适用于解决家用计算机上的日常任务。那些在处理文档时重视便利性的人应该仔细看看 MyOffice 包,它实现了自适应工具栏和其他技术功能,如扩展剪贴板和快速操作菜单。对于那些需要最大功能的人,我们建议您选择 P7-Office - 只有它具有处理演示文稿的工具、插件支持、文档审阅工具以及 MyOffice 免费版所缺乏的许多其他功能。

MyOffice 标准家庭版(左)和 P7-Office

⇡#浏览器

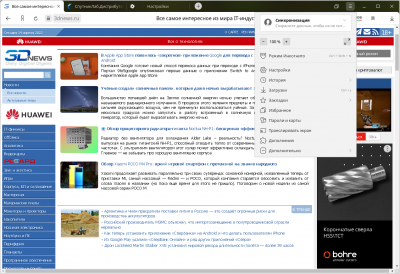

俄罗斯网络浏览器的选择也很少,目前仅限于两种产品:Yandex.Browser(由 Yandex 开发)和Sputnik(SputnikLab)。两者均基于开放 Chromium 项目的源代码,支持国内密码学,并且可以连接使用 GOST 加密的站点。

根据相同的模式定制,“Sputnik”和“Yandex.Browser”在提供给用户的功能集方面彼此显着不同。如果说 SputnikLab 团队的开发实际上是删掉 Google 服务的 Chrome 副本(回想一下,我们说的是个人浏览器的版本),那么 Yandex 的创建就完美得多了。Yandex.Browser 的优势:先进的安全工具、智能搜索栏、Alice 语音助手、广告拦截器、与 Yandex 服务的集成、网页翻译器、高度可定制的界面、在不同设备之间同步用户数据的方法以及其他简化工作的工具全球网络。Yandex.Browser 在 Runet 中享有当之无愧的人气也就不足为奇了:据LiveInternet.ru 称,它控制着俄罗斯互联网浏览器市场 27.7% 的份额,以 55.8% 的份额仅次于谷歌 Chrome。

“Yandex.Browser”(左)和“Sputnik”

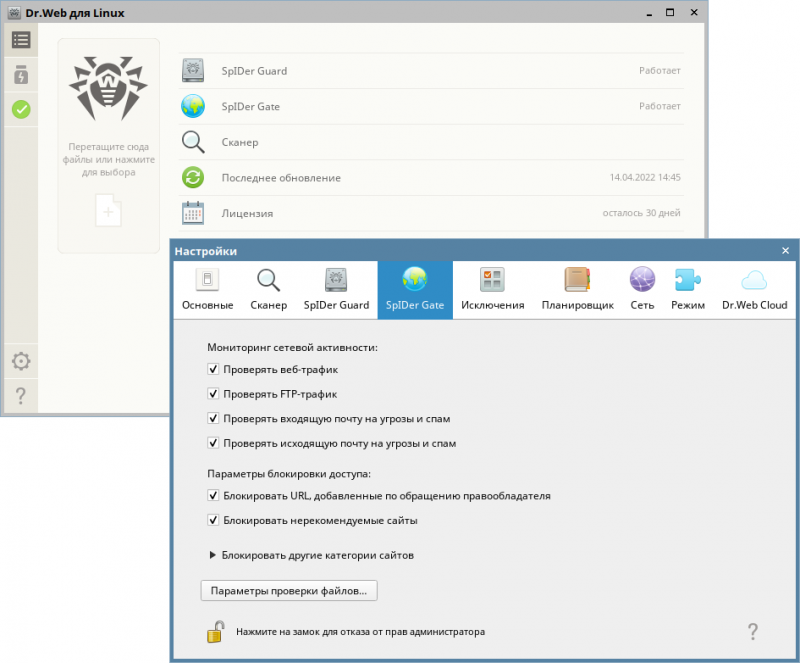

⇡#防毒软件

在保护您的个人计算机免受数字威胁方面,您可以信任来自 Doctor Web的Dr.Web Security Space软件包。该产品保护系统免受恶意软件的侵害,提供实时网页扫描,阻止网络钓鱼 Internet 资源,并识别垃圾邮件,无论消息的语言是什么。可连接Dr.Web Cloud云平台,对威胁进行监控和快速响应。您可以免费使用 Dr.Web Security Space 30 天,超过此期限后您需要购买该产品。一台设备的年度许可费用为 1,290 卢布。

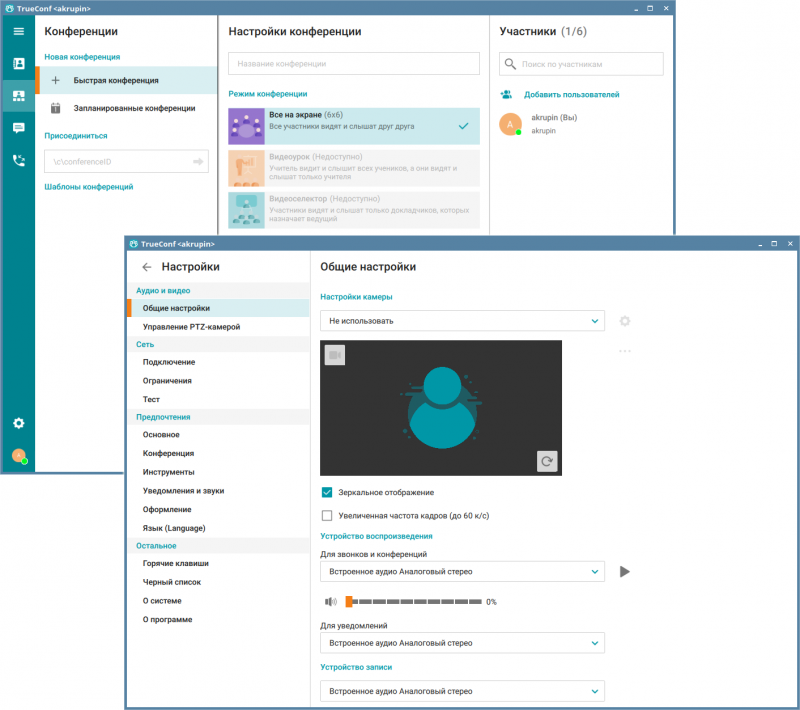

通讯软件

这里也没有太多选择,但它们确实存在。首先,您应该关注俄罗斯视频会议系统开发商“Truconf”的产品. 该公司的资产包括 TrueConf Online 云服务、Linux 客户端应用程序以及适合与同事、亲戚或朋友交流的免费计划。此计划包括 1 对 1 视频通话、6 对 6 组视频会议和电话会议(最多 2 名发言人和最多 40 名参与者,最长会议持续时间 40 分钟)。它还提供文本聊天(个人和群组)、视频会议录制和其他一些功能,让您可以轻松地进行交流,而无需额外的财务投资。只需在您的 PC 或笔记本电脑上安装 TrueConf 客户端应用程序并在云服务中注册一个帐户。

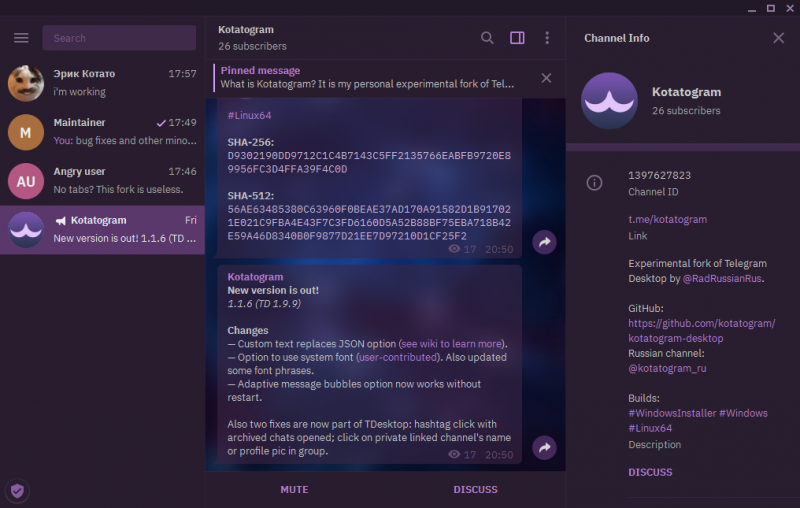

任何无法想象没有 Telegram 信使的生活的人都需要一个具有俄罗斯根源和开源代码的替代多平台客户端Kotatogram 。“Kotatogram”绝不逊色于品牌应用程序,有机地契合了家用PC软件进口替代的概念。该程序支持处理消息、贴纸和媒体文件,管理组和频道,包括加速向服务器传输数据的机制,以及其他功能。

最后,不能不提到VK Messenger - VKontakte 社交网络上的消息传递应用程序。它也适用于各种平台,可以在任何基于Linux的国产操作系统上运行。

⇡#处理PDF 文件的应用程序

对于那些经常需要与 PDF 文档进行交互的人,我们建议您注意软件解决方案Eyepiece GOST(开发者 Lab 50)和Master PDF Editor for Linux(“行业代码”)。第一个产品基于免费软件 Okular,是一个 PDF 查看器,具有打印、审查、填写表格和电子签名文档的功能。第二类属于成熟的编辑器,在处理上述格式的文件时提供完全的操作自由 - 从对文本和图像进行编辑到优化和加密 PDF 文档。Master PDF Editor 商业版提供全套功能,售价 3,600 卢布;免费版的可能性大大降低。至于Eyepiece GOST程序,它在免费版中提供的功能对于家庭用户来说已经足够了,不需要多付钱。

其他软件

葡萄酒@Etersoft。Etersoft 基于免费 Wine 项目代码库的开发,允许您在 Linux 环境中运行 Windows 程序。此功能由专有的 Win32 API 提供,用于处理来自 Windows 应用程序的系统调用并在 Linux 环境中正常运行。WINE@Etersoft 专注于运营俄罗斯流行的商业项目,如 1C:Enterprise、ConsultantPlus、Garant 等。该产品商业版的成本为 2,400 卢布(1 个工作场所的许可证)。WINE@Etersoft Local 版本供开发人员私人使用,免费分发。

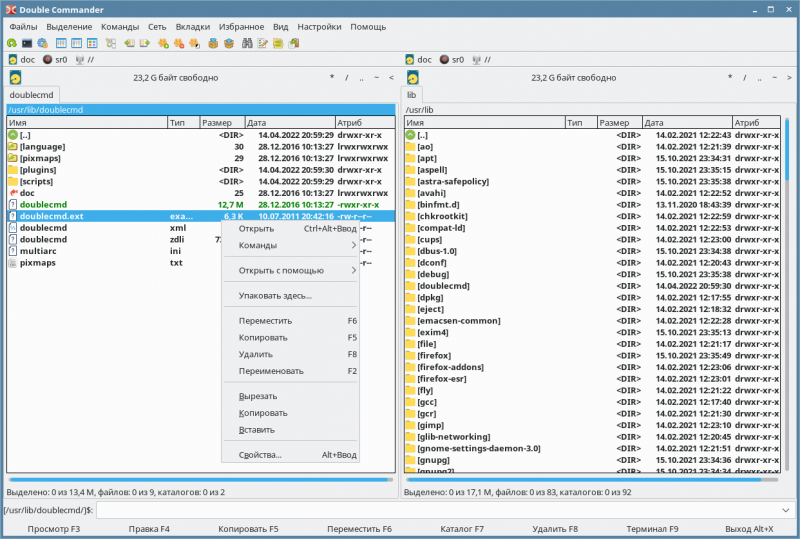

双指挥官。由俄罗斯程序员 Alexander Koblov 领导的开发团队开发的文件管理器。该产品在功能上与 Total Commander 相似,与其插件兼容,并以开源代码免费分发。Double Commander 具有带有可自定义工具栏的两窗格选项卡式界面、Unicode 支持、带有语法突出显示的内置文本编辑器、用于处理各种格式档案的工具、高级搜索工具以及用于文件操作的日志记录功能。

相当RSS。一个免费的开源RSS/Atom新闻聚合器,其开发也由国内程序员监督。该应用程序配备了自己的基于 WebKit 的 Web 引擎,支持标签式浏览,开发了对从 Web 下载的材料进行排序和过滤的机制,允许您为新闻分配各种标签,可以从页面中删除广告块和其他分散注意力的内容您正在查看,并在最小化到托盘时自动释放内存。此外,QuiteRSS 提供了一个用于更新新闻提要的通知系统。

Liberica J.D.K. 用于开发和运行完全符合导入替换原则的 Java 程序的环境。该产品由俄罗斯公司 BellSoft 基于 OpenJDK 开源项目创建,符合 Java SE 规范,是 Oracle Java 的完全替代品。Liberica JDK 发行版可用于各种平台,并且免费发行。对于那些需要使用 Java 应用程序的人来说,这是一个很好的选择。

⇡#加起来

那么家用电脑上的软件是否可以用国产产品来代替呢?不幸的是,在当前现实中不可能完全解决这个问题——只能部分解决。造成这种情况的原因是俄罗斯开发的应用软件种类繁多,无法满足普通消费者在 Linux 环境下的所有需求。仅浏览器、办公套件、防病毒软件和即时通讯软件不会让您走得太远。您还需要用于处理电子邮件和媒体文件、图形包、音频和视频编辑程序、文件备份工具和其他产品的工具,但它们要么不存在,要么专门为市场的企业部门提供,并且成本高得令人望而却步。这种情况很可悲,而且从开发人员对家庭 Linux 领域缺乏兴趣来看,它不会很快得到解决。

一项新的 Onyx 勒索软件操作正在破坏大文件而不是对其进行加密,即使支付了赎金也无法解密这些文件。

上周,安全研究员 MalwareHunterTeam 发现 一项名为 Onyx 的新勒索软件操作已经启动。

与当今大多数勒索软件操作一样,Onyx 威胁参与者会在加密设备之前从网络中窃取数据。然后,这些数据被用于双重勒索计划,如果不支付赎金,他们威胁要公开发布数据。

Onyx 勒索软件数据泄露站点

到目前为止,勒索软件团伙相当成功,他们的数据泄露页面上列出了六名受害者。

然而,直到今天,当 MalwareHunterTeam 发现了加密器的样本时,人们才知道勒索软件的技术功能。

所发现的令人担忧,因为勒索软件会用随机垃圾数据覆盖大文件,而不是对其进行加密。

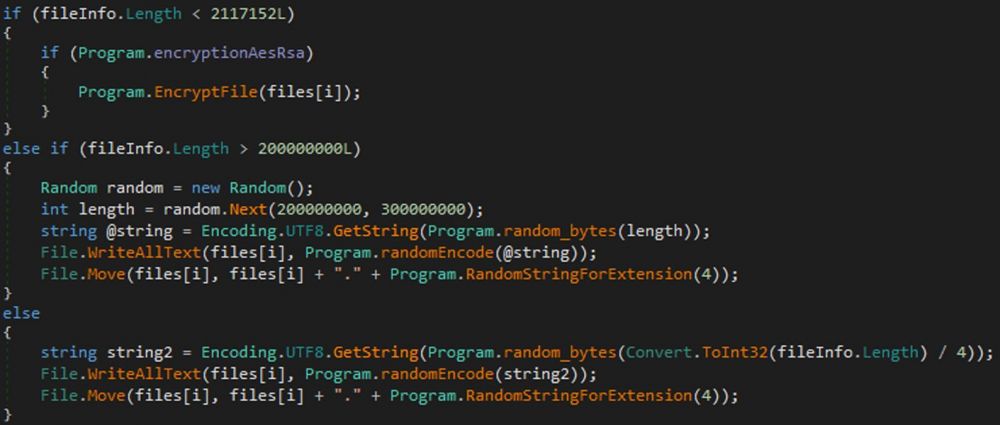

从下面的源代码可以看出,Onyx 对小于 200MB 的文件进行加密。然而,根据 MalwareHunterteam 的说法,Onyx 会用随机数据覆盖任何大于 200MB 的文件。

Onyx 勒索软件源代码

由于这只是随机创建的数据且未加密,因此无法解密大于 200MB 的文件。

即使受害者付费,解密器也只能恢复较小的加密文件。

根据源代码,加密例程的破坏性是故意的,而不是错误。因此,建议受害者避免支付赎金。

微软研究人员周三表示,在 Linux 世界中使用的一项服务 networkd-dispatcher 中的缺陷可以被恶意登录用户或应用程序利用以将其权限提升到 root 级别,从而允许该盒子被征用。

Redmond 很高兴指出这些缺陷并在任何受影响的发行版中修复它们;这家美国科技巨头是 Linux 的大用户,并且在其整个帝国都依赖开源操作系统。只是有点令人困惑,该公司竭尽全力写了一篇大文章,并给这些缺陷起了一个吸引人的名字 Nimbuspwn,每个月在 Windows 操作系统中修复了无数的特权提升漏洞,我们不记得了微软最近在他们身上做了这么多的歌舞。

“Linux 环境中越来越多的漏洞强调了对平台操作系统及其组件的强大监控的必要性,”Microsoft 365 Defender 研究团队的 Jonathan Bar Or 写道,这对于 Windows 巨头来说可能有点丰富。提出来。

并不是说 Linux 没有安全漏洞——它有很多,而且应该公开——只是想到了温室和石头。如果您使用的是易受攻击的 Linux 发行版,请获取其最新更新来修补漏洞。看来 networkd-dispatcher 三周前已更新到2.2 版,以弥补漏洞。

微软表示,它在对以 root 身份运行的服务执行代码审查和动态分析时发现了这些漏洞——现在被跟踪为CVE-2022-29799和CVE-2022-29800 。我们被告知,分析师注意到networkd-dispatcher中的“奇怪模式” ,这是一种开源工具,可用于检测和处理连接状态的变化。

审查中发现的安全漏洞包括不安全的目录遍历、符号链接竞争和检查时间-使用时间竞争条件,可以利用这些条件来提升一个人的权限,允许他们通过以下方式部署恶意软件或执行其他恶意活动任意根代码执行。

“此外,Nimbuspwn 漏洞可能会被更复杂的威胁(例如恶意软件或勒索软件)用作 root 访问的载体,以对易受攻击的设备产生更大的影响,”Bar Or 写道。

所有这三个漏洞都是通过遵循 _run_hooks_for_state 方法的执行流程发现的,该方法负责查找和运行脚本。他写道,在检查时间-使用时间竞争条件下,“在发现脚本和运行它们之间存在一定的时间”。“攻击者可以滥用此漏洞将networkd-dispatcher认为由root拥有的脚本替换为不属于root的脚本。”

微软表示,它还在 Linux 上的Blueman和PackageKit中发现了一些小的信息泄露漏洞。

根据代码安全供应商 BluBracket 的产品和开发人员关系负责人 Casey Bisson 的说法,这些特权升级漏洞对于寻求在依赖 Linux 的组织中获得更强大立足点的不法分子很有用,以便可以进行间谍活动或勒索软件活动。

“这是一组影响 Linux 桌面用户的有趣漏洞,”Bisson 告诉The Register。“风险足迹可能很广泛。Linux 桌面不仅适合业余爱好者。数以万计的谷歌员工使用 Debian 的衍生产品作为他们的桌面操作系统,还有许多其他著名的企业、政府和研究机构拥有大量Linux 桌面部署。”

开源软件仍然是寻求利用漏洞的间谍和骗子的目标。去年年底在 Log4j 库中发现的备受瞩目的漏洞继续被滥用,最近一些恶魔希望利用 Spring Framework 中的Spring4Shell 漏洞。

网络安全公司 Viakoo 的首席执行官 Bud Broomhead 告诉The Register ,像 Nimbuspwn 这样的错误不仅需要用户采取行动来获取和安装补丁,还需要分发经理首先发现修复并推出更新。“就其性质而言,它们更难修复,并且通常存在较长的漏洞期,因为传统的检测和修复解决方案可能不适用,而且因为有多个 Linux 发行版——超过 600 个——可能同样需要应用许多补丁,”布鲁姆黑德说。

Bar Or 写道,networkd-dispatcher 的维护者 Clayton Craft 被通知了漏洞并发布了修复程序;这些应该在更新软件包时过滤到端点。

“防御不断变化的威胁形势需要保护和保护用户计算体验的能力,无论是 Windows 还是非 Windows 设备,”Bar Or 认为。“这个案例展示了通过专家、跨行业协作来协调此类研究的能力对于有效缓解问题至关重要,无论使用的易受攻击的设备或平台如何。”

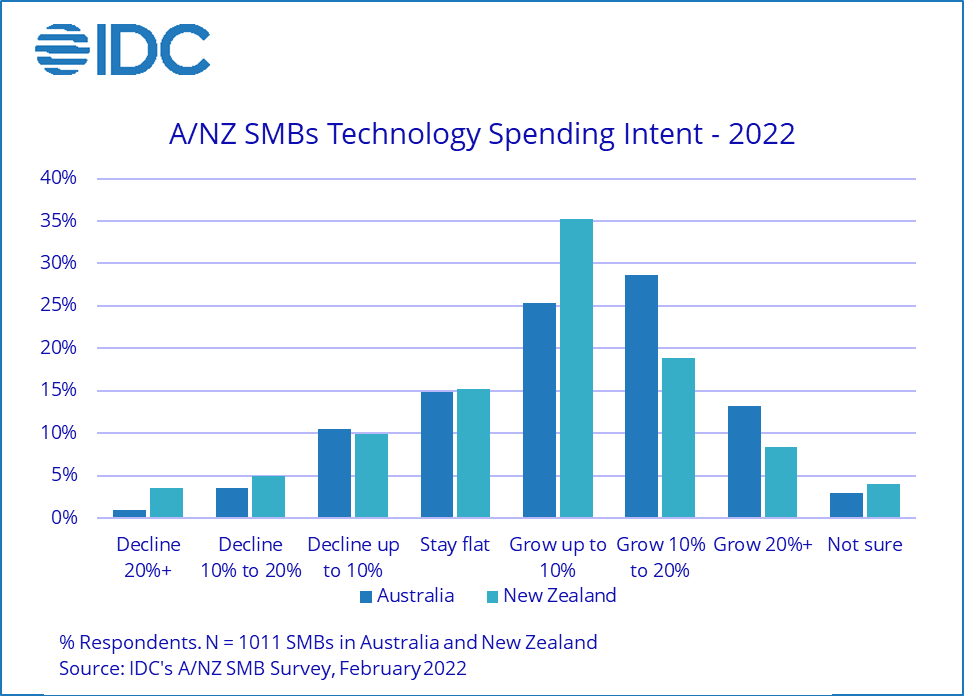

新西兰奥克兰,2022年4月26日——2022年第一季度,IDC 调查了澳大利亚和新西兰 (A/NZ) 的 1011 家中小企业*,以了解他们在 2022 年的优先事项、挑战和计划的技术投资。调查发现, 57% 的 A/NZ SMB 已经度过了与大流行相关的危机并脱离了生存模式。这些组织已经转向发展和转变业务,或者现在正在新的运营模式中蓬勃发展。

IDC A/NZ 研究与 IT 服务高级市场分析师Emily Lynch表示:“现在 A/NZ 的大多数 SMB 对未来持乐观态度,云、协作和网络安全是 A/NZ 投资的关键支柱。 "

到 2022 年,三分之二 (67%) 的澳大利亚中小企业表示 IT 支出增加;几乎同样多的新西兰 SMB 预计将增加其 IT 支出,为 62%。这比去年有所上升,尤其是在新西兰,只有 43% 的中小型企业预计会增加其 IT 支出。这表明,随着中小型企业就大流行的影响进行谈判并认识到数字化转型对于向前发展至关重要,他们的信心越来越大。IDC 预计云、网络安全和笔记本电脑/PC 方面的支出增幅最大。

由于在生产力和协作解决方案上的支出紧随前三个领域之后,很明显,中小型企业正在优化其混合工作的运营。这为服务于中小企业市场的供应商和服务提供商创造了机会。

扩展应用程序组合以及跨云和本地环境部署复杂性增加的趋势将继续为 ANZ 中小型企业带来集成挑战。这些集成挑战以及持续的管理和支持需求为 SMB 领域的供应商提供了最大的机会。在安全、自动化和行业合规等领域拥有强大的端到端消息传递和能力的提供商可以抓住这一需求,而中小企业的内部专业知识可能不足以支持组织不断增长的需求。

“COVID-19 的影响迫使许多中小型企业加快了数字化转型之旅,许多中小型企业在这一领域抱有很高的抱负。但是,有些企业没有成功所需的内部数字技能组合的规模,”莫妮卡说IDC A/NZ 副研究总监Collier表示:“此外,许多 SMB 的主要挫折是他们的服务提供商缺乏帮助他们制定业务战略的能力。能够弥合技术专业知识和业务战略专业知识之间差距的服务提供商将有市场优势。”

有关 IDC 澳大利亚和新西兰 SMB 多客户研究的更多信息,请通过 lvuong@idc.com联系 IDC A/NZ 销售总监 Lynn Vuong 。媒体垂询,请通过 aafuang@idc.com 联系 Alvin Afuang。

*中小型企业是指员工人数少于 500 人的企业。

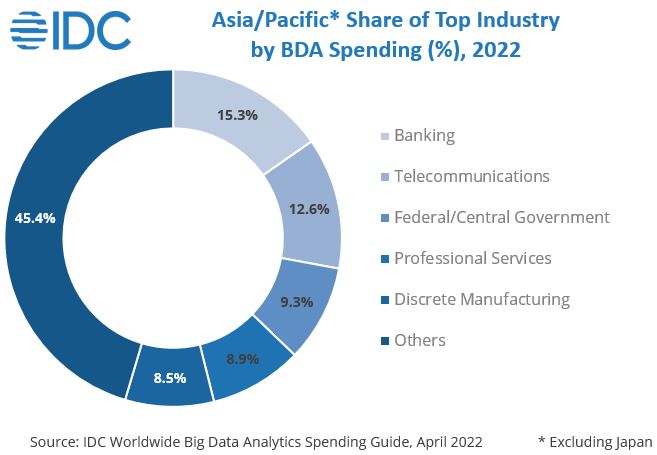

新加坡,2022年4月26 日– 根据最新发布的 IDC 全球大数据和分析 (BDA) 支出指南,2022 年亚太地区* BDA 解决方案支出将增长 19%,到 2025 年将增长 1.6 倍,达到 533 亿美元. 企业对提高运营效率和运营弹性的不断变化的需求正在推动投资。建立运营弹性源于对外部市场中断(例如大流行、供应链漏洞或快速变化的客户需求)提供实时响应。

IDC 亚太区大数据与分析实践副研究总监蔡丹青表示:“从新冠疫情到俄乌战争——我们在过去两年中所经历的破坏程度是前所未有的。” “组织需要有一个明确的策略来从他们的数据资产中提取价值,以实现基于证据的决策、数据科学探索和可操作的大规模洞察交付,”蔡补充道。

未来五年,银行业将继续成为大数据分析解决方案的最大投资者;在 2022 年占据 15.3% 的最高 BDA 支出,专注于欺诈检测和改善客户体验,以确保提高客户忠诚度。其次,电信将在截至 2025 年的预测期内保持其地位。到 2022 年,12.6% 的投资将用于基础设施和网络,以产生洞察力,以提高网络运营的效率和有效性、提高吞吐量并减少停机时间。在预测期内,这两个行业的复合年增长率(2020-25 年)都将超过 17%。

联邦和中央政府对关键基础设施管理和健康/健康监测的关注将导致投资增长 16%,直到预测期结束。银行、电信、联邦/中央政府和专业服务四大行业的累计支出为 150 亿美元,占 IDC 绘制的 19 个行业在 2022 年总支出份额的近 46%。

“组织在数据和分析方面的优先投资领域因行业而异,” IDC 亚太地区 IT 支出指南客户洞察与分析市场分析师Abhik Sarkar说。“金融和政府部门优先考虑自动化和网络安全,而零售和批发更多地关注客户体验,而制造业则更关注工人的生产力/质量。因此,供应商必须根据行业确定其解决方案的结果,”Sarkar 补充道。

服务技术集团在 2022 年的支出份额最高,为 43.4%,其次是软件,然后是硬件。对于软件技术组而言,内容分析工具、持续分析工具和非关系分析工具是推动支出增长的主要技术类别。按部署类型,本地部署类型在 2022 年获得的最大收入份额为 60 亿美元。但是,随着公共云服务在 2025 年以 9.17 美元的 52.6% 占据支出的大部分份额,预计这种趋势在未来会发生变化十亿。

全球大数据和分析 (BDA) 支出指南旨在满足组织按地理、行业和公司规模评估大数据和业务分析机会的需求。支出指南为订阅者提供了 19 个行业、5 个公司规模范围和 53 个国家/地区的 20 种技术和服务类别的收入预测。与业内任何其他研究不同,综合性支出指南旨在帮助 IT 决策者清楚地了解当前和未来五年内大数据和业务分析机会的行业特定范围和方向。

*不包括日本

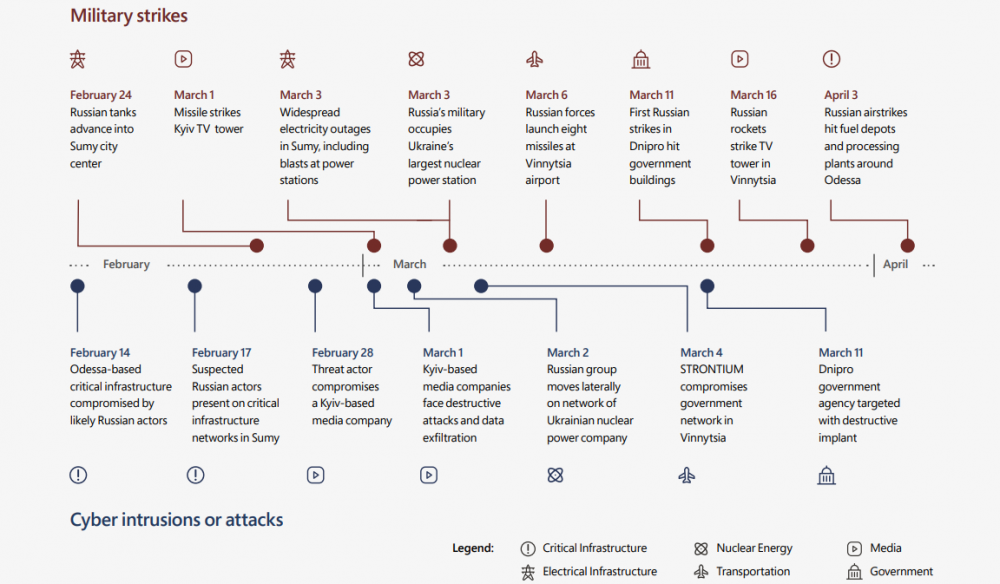

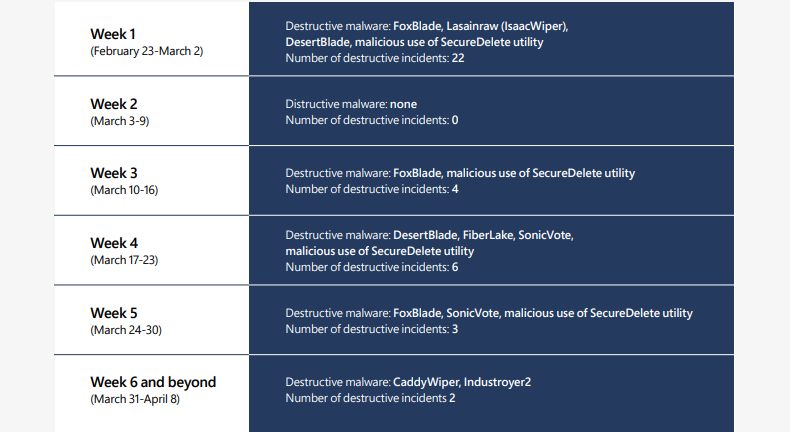

微软披露了自入侵以来俄罗斯支持的针对乌克兰的网络攻击的真实规模,多个俄罗斯黑客组织针对该国的基础设施和乌克兰公民进行了数百次尝试。

这些攻击还包括使用破坏性恶意软件,旨在摧毁关键系统并破坏平民对关键生命服务和可靠信息的访问。

微软公司副总裁汤姆伯特说: “从入侵前夕开始,我们已经看到至少有六个与俄罗斯结盟的民族国家行动者对乌克兰发动了超过 237 次行动——包括正在进行的破坏性袭击并威胁到平民福利。”客户的安全和信任。

“破坏性攻击还伴随着广泛的间谍和情报活动。[..]我们还观察到涉及其他北约成员国的有限间谍攻击活动,以及一些虚假信息活动。”

Microsoft 威胁情报中心 (MSTIC) 观察到 [ PDF ] 与 GRU、SVR 和 FSB 俄罗斯情报服务(包括 APT28、Sandworm、Gamaredon、EnergeticBear、Turla、DEV-0586 和 UNC2452/2652)相关的威胁组预先定位从 2021 年 3 月开始,加强对乌克兰及其盟国的攻击。

微软还注意到网络攻击和军事行动之间存在直接联系,黑客攻击和入侵之间的时间与俄罗斯军方协调的导弹袭击和围攻时间非常接近。

军事打击 - 网络攻击相关性(微软)

在它观察到的针对乌克兰数十家组织的破坏性攻击(2 月 23 日至 4 月 8 日期间近 40 起)中,微软表示,32% 的攻击直接针对乌克兰政府组织,超过 40% 的攻击目标针对关键基础设施组织。

微软已经看到俄罗斯威胁参与者利用多个恶意软件家族对乌克兰目标进行破坏性活动,包括WhisperGate/WhisperKill、FoxBlade(又名HermeticWiper)、SonicVote(又名HermeticRansom)、CaddyWiper、DesertBlade、Industroyer2、Lasainraw(又名IsaacWiper)和 FiberLake(又名DoubleZero)。

MSTIC 将其中三个(即 FoxBlade、CaddyWiper 和 Industroyer2)归因于 Sandworm。他们的成员被认为是俄罗斯 GRU 特殊技术主要中心 (GTsST) 74455 部队的军事黑客。

“WhisperGate、FoxBlade、DesertBlade 和 CaddyWiper 都是覆盖数据并使机器无法启动的恶意软件系列。FiberLake 是一种用于数据删除的 .NET 功能,”微软数字安全部门 (DSU) 表示 [ PDF ]。

“SonicVote 是一种文件加密器,有时与 FoxBlade 一起使用。Industroyer2 专门针对操作技术,以在工业生产和流程中实现物理效果。”

微软还发现,在 2 月入侵之前,1 月中旬,WhisperGate 恶意软件被用于对乌克兰的数据擦除攻击,伪装成勒索软件。

正如微软总裁兼副主席布拉德史密斯所说,这些针对乌克兰组织和基础设施的破坏性恶意软件攻击“已经成为目标”。

正如乌克兰安全局(SSU)在俄罗斯入侵之前所说的那样,它们是“大规模混合战争浪潮”的一部分。

今年俄罗斯支持的针对乌克兰的网络攻击具有高度针对性和精确性,这与 2017 年袭击全球各国(包括乌克兰)的 NotPetya 全球恶意软件攻击形成鲜明对比,该攻击也与俄罗斯 GRU Sandworm 黑客有关。

“虽然微软迄今为止观察到的大部分情况表明,威胁行为者 DEV0586 和 IRIDIUM 通过将恶意软件部署限制在特定目标网络来限制执行破坏性攻击,”微软 DSU 补充说。

“然而,与俄罗斯结盟的民族国家行为者正在积极寻求与全球政府和关键基础设施组织的初步接触,这表明未来可能会成为目标。”

今天的报告是在 3 月下旬谷歌威胁分析小组 (TAG) 发布的一份报告之后发布的,该报告揭示了由俄罗斯威胁组织协调的针对北约和欧洲军队的网络钓鱼攻击。

3 月初 Google TAG 的另一份关于与俄罗斯在乌克兰的战争有关的恶意活动的报告暴露了俄罗斯、中国和白俄罗斯国家黑客试图破坏乌克兰和欧洲组织和官员的努力。