威胁分析师发现了一种名为 Clipminer 的新型加密货币挖掘恶意软件的大规模操作,该恶意软件为其运营商带来了至少 170 万美元的交易劫持。

据博通公司赛门铁克的研究人员称,Clipminer 基于KryptoCibule恶意软件。这两种木马都专注于在受感染的机器上窃取钱包、劫持交易和挖掘加密货币。

这个新木马被安全研究人员命名为 Clipminer,他们绘制了它的操作图,在发现它时它的规模已经膨胀了。

在分析这项新操作时,赛门铁克发现 4375 个加密货币钱包地址据信已收到被盗资金。

Clipminer 的工作原理

Clipminer 以 WinRAR 压缩文件的形式放置在主机系统上,并自动解压缩以启动下载动态链接库 (.DLL) 的控制面板 (.CPL) 文件。

DLL 创建一个新的注册表值并将其自身放置在随机文件名下的“C:\Windows\Temp\”上。其目的是分析主机并从 Tor 网络下载和安装 Clipminer 有效负载。

系统 ID 通过 Tor 上的 HTTP GET 请求发送到命令和控制服务器 (C2),并且 10MB 有效负载被接收到“C:\ProgramData\”或“C:\Program Files (x86)\”,或“[用户配置文件]\AppData\Local\”。

研究人员在今天的一份报告中指出,在执行后,恶意软件会创建计划任务以保持持久性,并创建一个空注册表项,可能作为感染标记,以防止再次感染同一主机。

接下来,有效负载启动具有唯一地址的 v3 Onion 服务并监控主机上的所有键盘和鼠标活动。它还检查正在运行的进程以识别任何分析工具。

当主机上没有活动时,表明用户不在,Clipminer 启动一个 XMRig Monero 矿工,配置为使用所有可用的 CPU 线程。由于机器是无人监督的,因此不存在系统性能下降导致感染的风险。

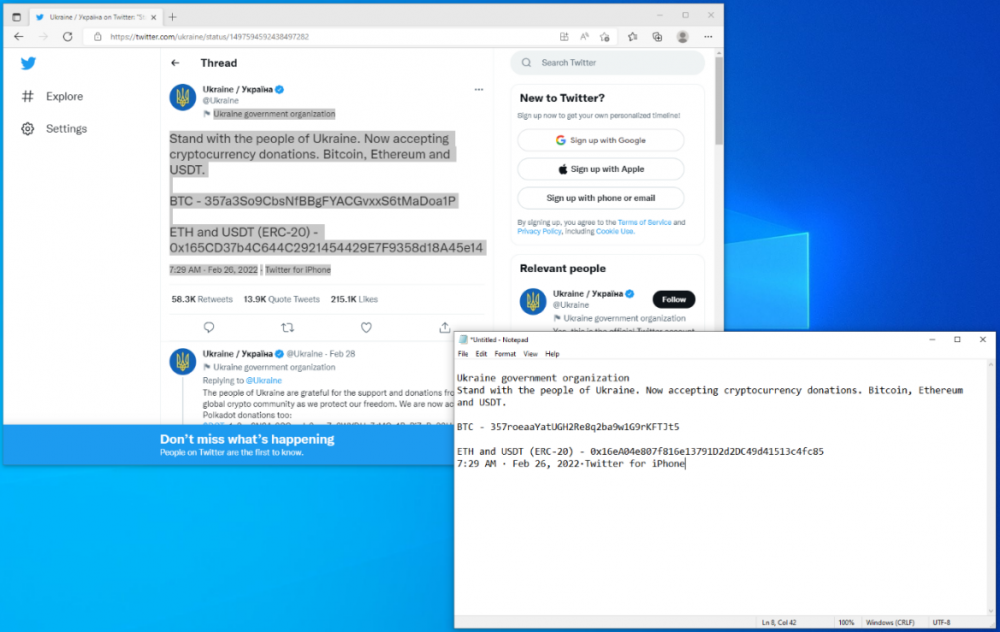

与此同时,该恶意软件不断监控剪贴板中复制的加密货币地址,并用属于攻击者的其他地址即时替换它们,从而转移付款。

Clipminer 如何更改受害者复制的钱包地址 (赛门铁克)

如何保持安全

赛门铁克表示,Clipminer 的第一批样本在 2021 年 1 月左右开始传播,而恶意活动在 2 月加快了步伐。

此后,该恶意软件通过游戏和盗版软件破解传播,并在 P2P 网络、torrent 索引器或 YouTube 视频上传播。

避免从不知名的来源下载软件,以尽量减少感染 Clipminer 或其他恶意软件的机会。

为了保护自己免受任何剪贴板劫持者的侵害,请在开始交易之前检查粘贴的加密货币钱包地址。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号