分析臭名昭著的 Conti 勒索软件操作泄露的聊天记录的研究人员发现,俄罗斯网络犯罪集团内部的团队正在积极开发固件黑客。

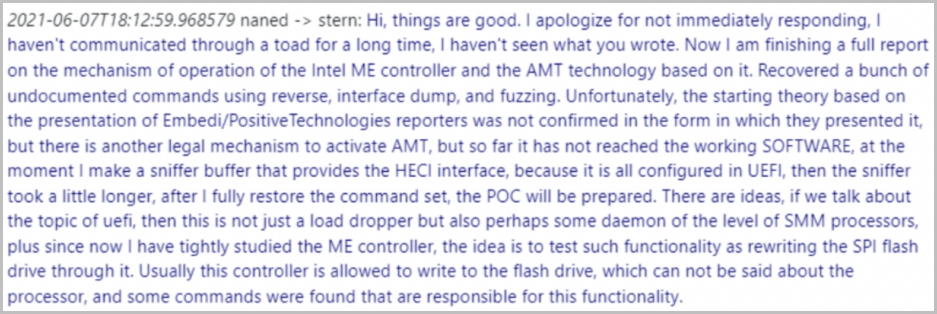

根据网络犯罪集团成员之间交换的消息,Conti 开发人员创建了概念验证 (PoC) 代码,利用英特尔的管理引擎 (ME) 覆盖闪存并获得 SMM(系统管理模式)执行。

ME 是英特尔芯片组中的嵌入式微控制器,运行微操作系统以提供带外服务。Conti 对该组件进行模糊测试,以找到它们可以利用的未记录功能和命令。

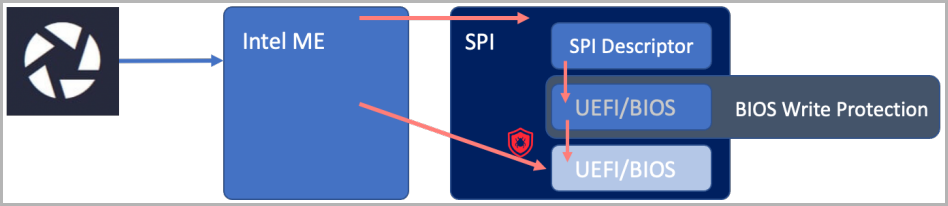

从那里,Conti 可以访问托管 UEFI/BIOS 固件的闪存,绕过写保护,并在受感染的系统上执行任意代码。

最终目标是删除一个 SMM 植入程序,该植入 程序将以可能的最高系统权限 (ring-0) 运行,但实际上无法从操作系统级安全工具中检测到。

泄露的聊天记录摘录(翻译) (Eclypsium)

值得注意的是,与针对 UEFI 固件缺陷、帮助 Conti 感染以及后来由勒索软件组织实施的TrickBot 模块相反,新发现表明恶意工程师正在努力在 ME 中发现新的未知漏洞。

勒索软件中的固件攻击

为了使固件攻击成为可能,勒索软件参与者首先需要通过网络钓鱼、利用漏洞或执行供应链攻击等公共途径访问系统。

在破坏 ME 之后,攻击者必须根据允许访问的“写外保护”区域来遵循攻击计划,具体取决于 ME 实施和各种限制/保护。

Eclypsium 表示,这些可能是访问以覆盖 SPI 描述符并将 UEFI/BIOS 移出受保护区域,也可能是直接访问 BIOS 区域。

使用 ME 访问未受保护的 BIOS 区域 (Eclypsium)

还有 ME 无法访问两者的情况,在这种情况下,威胁参与者可以利用英特尔的管理引擎强制从虚拟媒体启动并解锁支持 SPI 控制器的 PCH 保护。

Conti 可以使用这种攻击流永久地破坏系统,获得最终的持久性,逃避防病毒和 EDR 检测,并绕过操作系统层的所有安全控制。

Conti 走了,但代码还活着

虽然 Conti 行动似乎已经关闭,但它的许多成员已经转移到其他勒索软件行动,他们继续进行攻击。

这也意味着为开发像 Eclypsium 在泄露的聊天中发现的漏洞所做的所有工作将继续存在。

正如研究人员解释的那样,自去年夏天以来,Conti 就为这些攻击提供了一个有效的 PoC,因此他们很可能已经有机会在实际攻击中使用它。

RaaS 可能会以更名的形式回归,核心成员可能会加入其他勒索软件操作,总体而言,这些漏洞将继续使用。

为了防止威胁,请为您的硬件应用可用的固件更新,监控 ME 的配置更改,并定期验证 SPI 闪存的完整性。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号