威胁分析师披露了影响开放自动化软件 (OAS) 平台的漏洞,导致设备访问、拒绝服务和远程代码执行。

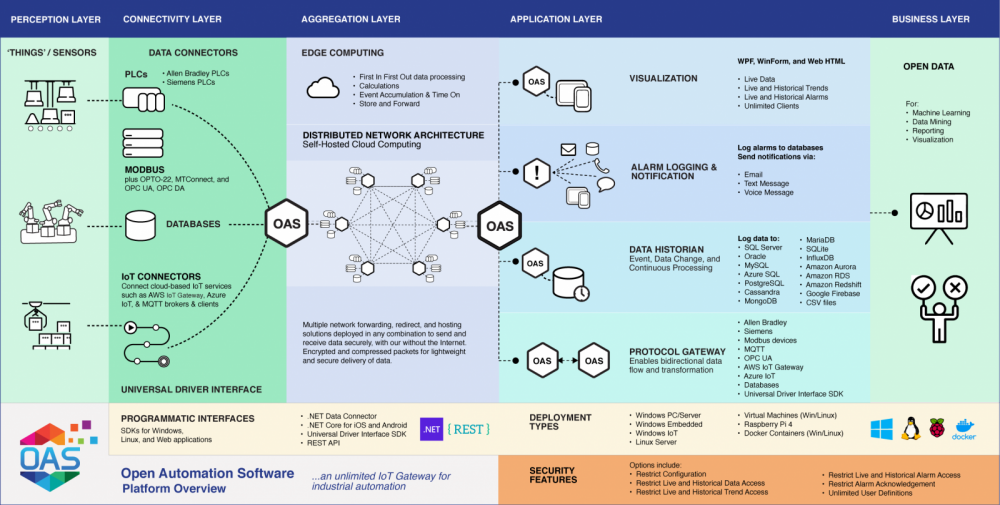

OAS 平台是一种广泛使用的数据连接解决方案,它将工业设备(PLC、OPC、Modbus)、SCADA 系统、物联网、网络点、自定义应用程序、自定义 API 和数据库结合在一个整体系统下。

它是一种通用且灵活的硬件和软件连接解决方案,可促进来自多个供应商的专有设备和应用程序之间的数据传输,并将它们连接到公司特定的产品、定制软件等。

OAS 平台概述

OAS 被米其林、沃尔沃、英特尔、JBT AeroTech、美国海军、Dart Oil and Gas、通用动力、AES Wind Generation 和其他几个知名工业实体使用。

因此,平台中的漏洞可能会使关键工业部门面临中断和机密信息泄露的风险。

严重缺陷

根据Cisco Talos 的一份报告,OAS 平台版本 16.00.0112 及更低版本容易受到一系列高严重性漏洞的影响,这些漏洞可能会造成破坏性攻击。

从最关键的一组开始,CVE-2022-26833的 CVSS 严重性等级为 9.4(满分 10),涉及 OAS 中未经身份验证的访问和使用 REST API 功能。

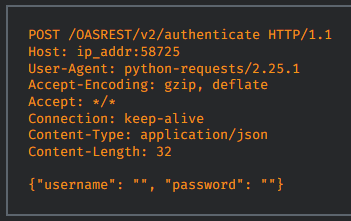

攻击者可以通过向易受攻击的端点发送一系列特制的 HTTP 请求来触发对该漏洞的利用。

正如 Cisco 解释的那样,REST API 旨在为“默认”用户提供对配置更改和数据查看的编程访问权限,Talos 研究人员能够通过发送带有空白用户名和密码的请求进行身份验证。

不使用任何凭据进行身份验证

(思科)

第二个严重漏洞是CVE-2022-26082,评级为 9.1,这是 OAS Engine SecureTransferFiles 模块中的文件写入漏洞。

据思科称,发送到易受攻击的端点的一系列特制网络请求可能导致任意远程代码执行。

“通过向 OAS 平台发送一系列格式正确的配置消息,可以将任意文件上传到底层用户允许的任何位置。默认情况下,这些消息可以发送到 TCP/58727,如果成功,将由具有普通用户权限的用户 oasuser 处理。” - 思科塔洛斯

这使远程威胁参与者能够将新的 authorized_keys 文件上传到 oasuser 的 .ssh 目录,从而可以通过 ssh 命令访问系统。

Cisco Talos 发现的其他缺陷均属于高严重性 (CVSS: 7.5),具体如下:

CVE-2022-27169:通过网络请求获取目录列表

CVE-2022-26077:针对帐户凭据的信息泄露

CVE-2022-26026:拒绝服务和数据链接丢失

CVE-2022-26303和CVE-2022-26043:外部配置更改以及新用户和安全组的创建

思科针对上述每个漏洞提供了缓解建议,包括禁用服务和关闭通信端口,因此如果无法升级到更新版本的 OAS,可能会有一个解决方案具有一些功能或便利性权衡。

否则,建议升级到更新版本的 OAS 平台。上述两个严重漏洞的安全修复程序已在 2022 年 5 月 22 日作为安全更新发布的版本 16.00.0.113 中发布。

在运行错综复杂的数据连接系统的工业环境中,升级滞后是可以预料的,但在这种情况下,由于所披露缺陷的严重性,立即采取行动至关重要。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号