在2022年的前四个月,HTML 文件仍然是网络钓鱼攻击中最流行的附件之一,这表明该技术对反垃圾邮件引擎仍然有效,并且对受害者本身也很有效。

HTML(超文本标记语言)是一种定义 Web 内容的含义和结构的语言。HTML 文件是专为在 Web 浏览器中进行数字查看而设计的交互式内容文档。

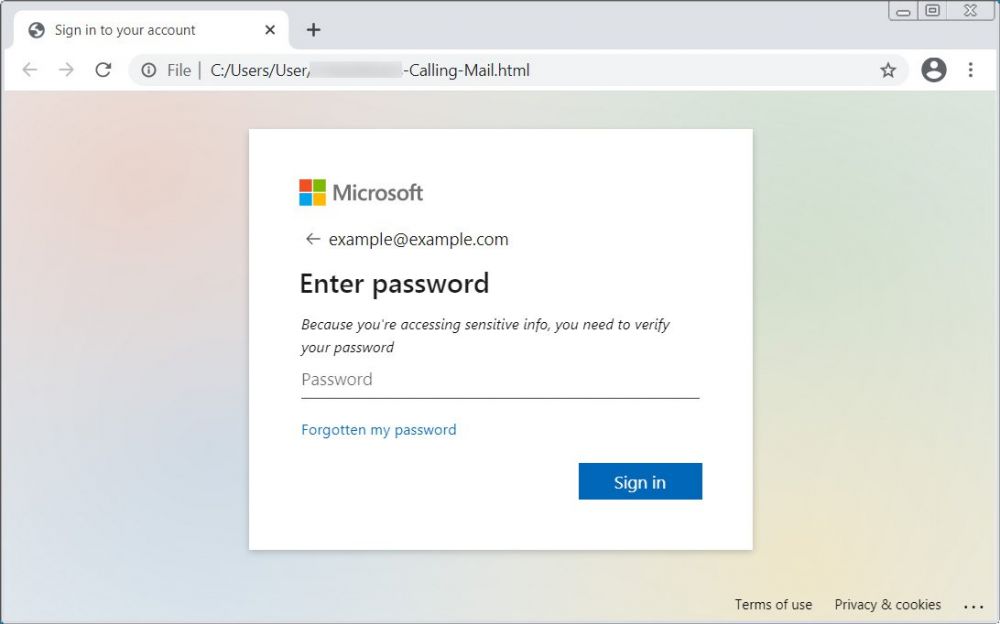

在网络钓鱼电子邮件中,HTML 文件通常用于将用户重定向到恶意站点、下载文件,甚至在浏览器中本地显示网络钓鱼表单。

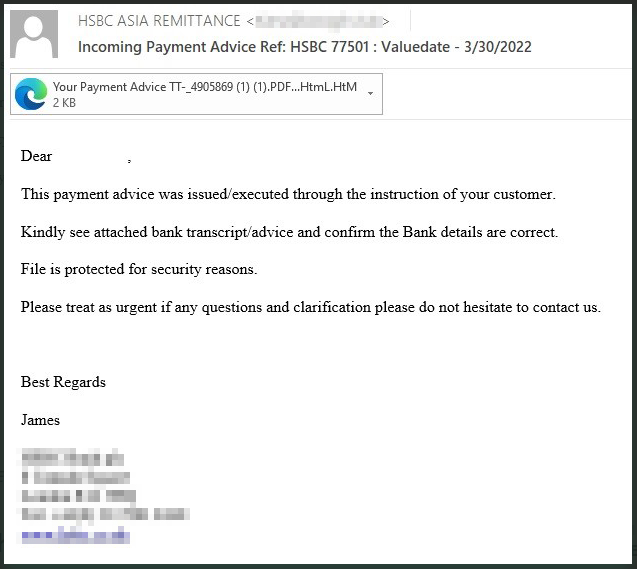

由于 HTML 不是恶意的,附件往往不会被电子邮件安全产品检测到,因此可以很好地登陆收件人的收件箱。

冒充Microsoft登录的HTML网络钓鱼附件

来源:ZZQIDC

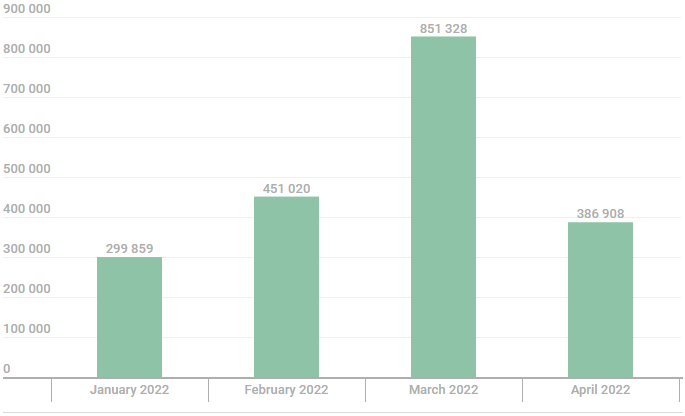

卡巴斯基的统计数据表明,在恶意电子邮件中使用 HTML 附件的趋势依然强劲,因为该安全公司在今年前四个月检测到200万封此类电子邮件针对其客户。

这些数字在2022年3月达到顶峰,当时卡巴斯基的遥测数据统计了851,000次检测,而4月降至387,000次可能只是一时的转变。

检测恶意 HTML 附件 (Kaspersky)

HTML 如何逃避检测

HTML 附件中的网络钓鱼表单、重定向机制和数据窃取元素通常使用各种方法实现,从简单的重定向到混淆 JavaScript 以隐藏网络钓鱼表单。

附件在电子邮件消息中出现时采用 base64 编码,允许安全的电子邮件网关和防病毒软件轻松扫描附件中的恶意 URL、脚本或其他行为。

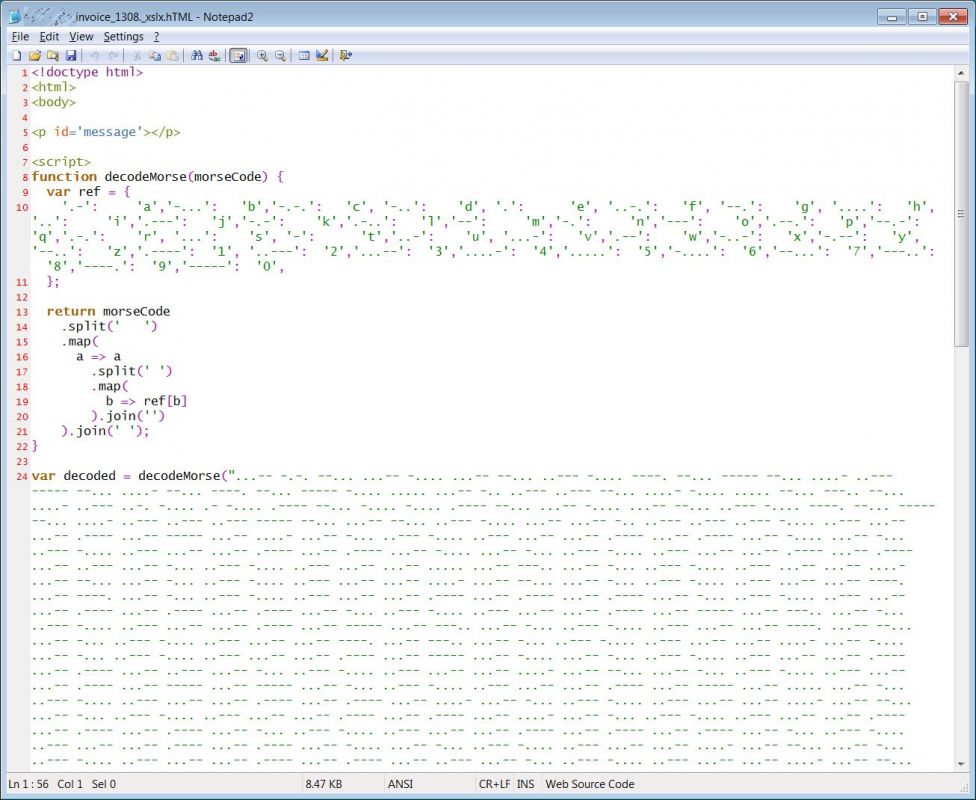

为了逃避检测,威胁参与者通常在 HTML 附件中使用 JavaScript,这些附件将用于生成恶意网络钓鱼表单或重定向。

在 HTML 附件中使用 JavaScript 来隐藏恶意 URL 和行为称为HTML 走私,并且在过去几年中已成为一种非常流行的技术。

为了使检测恶意脚本变得更加困难,威胁参与者使用免费提供的 工具对它们进行混淆,这些工具可以接受自定义配置以获得独特的,因此不太可能被检测到,从而逃避检测。

例如,在 11 月,我们报告说威胁攻击者 在其 HTML 附件中使用摩尔斯电码 来混淆打开 HTML 附件时会显示的网络钓鱼表单。

源代码 HTML钓鱼附件

卡巴斯基指出,在某些情况下,威胁参与者使用的编码方法涉及已弃用的函数,例如“unescape()”,它将字符串中的“%xx”字符序列替换为其 ASCII 等价物。

虽然今天这个函数已经被 decodeURI() 和 decodeURIComponent() 取代,但大多数现代浏览器仍然支持它。尽管如此,更多关注当前方法的安全工具和反垃圾邮件引擎可能会忽略它。

结论

HTML 附件分发在2019年首次出现激增,但它们仍然是2022年网络钓鱼活动中的一种常见技术,因此它们应该被视为危险信号

带有 HTML 附件的网络钓鱼电子邮件 (Kaspersky)

请记住,仅仅打开这些文件通常就足以让 JavaScript 在您的系统上运行,这可能会导致恶意软件在磁盘上自动组装 并绕过安全软件。

由于安全软件不会将附件检测为恶意附件,因此收件人可能更有可能打开它们并被感染。

即使您的电子邮件安全解决方案没有产生任何警告,您也应该始终将 HTML 附件视为高度可疑的。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号