惠普今天发布了 BIOS 更新,以修复两个影响广泛 PC 和笔记本电脑产品的严重漏洞,这些漏洞允许代码以内核权限运行。

内核级权限是 Windows 中的最高权限,允许攻击者在内核级执行任何命令,包括操作驱动程序和访问 BIOS。

这些缺陷被跟踪为 CVE-2021-3808 和 CVE-2021-3809,它们的 CVSS 3.1 基本评分均为 8.8,具有很高的严重性等级。目前,惠普尚未提供有关这些缺陷的技术细节。

“在某些 HP PC 产品的 BIOS(UEFI 固件)中发现了潜在的安全漏洞,这些漏洞可能允许任意代码执行。惠普正在发布固件更新以缓解这些潜在的漏洞,”简短的公告中写道。

受影响的产品列表包括 Zbook Studio、ZHAN Pro、EliteBook、ProBook 和 Elite Dragonfly 等商务笔记本电脑、EliteDesk 和 ProDesk 等商务台式电脑、Engage 等零售 PoS 电脑、Z1 和 Z2 等工作站以及瘦客户端电脑.

有关所有受影响型号的完整列表以及在每种情况下要使用的相应 SoftPaq,请查看安全咨询页面并查找您的设备。请注意,并非所有列出的产品都已收到修复补丁。

研究人员透露更多

2021 年 11 月发现这些缺陷并将其报告给惠普的研究员 Nicholas Starke 在另一篇博文中更详细地解释了该问题。

“此漏洞可能允许以内核级权限 (CPL == 0) 执行的攻击者将权限提升到系统管理模式 (SMM)。在 SMM 中执行使攻击者拥有对主机的完全权限,以进一步进行攻击。” 解释了斯塔克的一份报告。

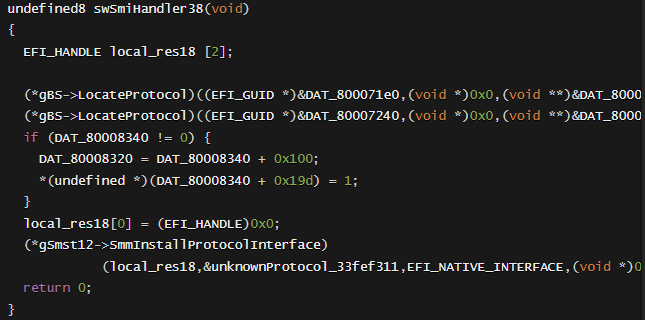

问题似乎是可以从操作系统环境触发 SMI 处理程序,例如,通过 Windows 内核驱动程序。

易受攻击的 SMI 处理程序 (StarkeBlog)

攻击者需要定位“LocateProtocol”函数的内存地址,并用恶意代码覆盖。最后,攻击者可以通过指示 SMI 处理程序执行来触发代码执行。

需要强调的是,要利用该漏洞,攻击者需要在目标系统上拥有 root/SYSTEM 级别的权限,并在系统管理模式 (SMM) 下执行代码。

这种攻击的最终目标是用攻击者控制的 BIOS 映像覆盖机器的 UEFI 实现 (BIOS)。这意味着攻击者可以植入无法通过防病毒工具删除的持久性恶意软件,即使重新安装操作系统也无法删除。

最后,还必须强调一些 HP 计算机型号具有攻击者需要绕过的缓解措施才能使漏洞利用工作,例如 HP Sure Start 系统。

研究人员解释说,HP Sure Start 可以检测到这种篡改,并在内存损坏行为时关闭主机。然后,在第一次启动时,将向用户显示一条警告,并提示您批准系统启动。

惠普的最新修复仅在这家计算机制造商解决了 16 个 UEFI 固件错误后两个月和在解决一组不同的 BIOS 缺陷后三个月。

因此,如果您尚未应用安全更新,请确保在单独的系统上备份您的数据并立即执行此操作。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号