Bitter 是一个专注于网络间谍活动的 APT 组织,已观察到新的活动,该组织以具有远程文件执行功能的新恶意软件为目标,针对孟加拉国政府。

该活动至少从 2021 年 8 月开始进行,构成了 Bitter 的目标范围的典型示例,该范围自 2013 年以来一直保持不变。

该活动的发现和详细信息来自 Cisco Talos 的威胁分析师,他们与ZZQIDC分享了他们的报告。

Cisco Talos 研究人员根据 C2 IP 地址与过去的活动重叠、字符串加密共性和模块命名方案将此活动归咎于 Bitter。

感染链

在针对孟加拉国政府内部各种组织的这次活动中,思科观察到了两条感染链,均以鱼叉式网络钓鱼电子邮件开头。

这些邮件是通过欺骗性的电子邮件地址发送的,以使它们看起来好像来自巴基斯坦政府组织。

这很可能通过利用 Zimbra 邮件服务器中的一个漏洞来实现,该漏洞允许攻击者从不存在的电子邮件帐户/域发送消息。

两个感染链之间的区别在于附加到恶意电子邮件的文件类型:一个具有 .RTF,另一个具有 .XLSX 文档。

这些电子邮件中使用的主题涉及与实际政府运作相关的通话记录和号码验证。

Excel 文档感染链 (Cisco)

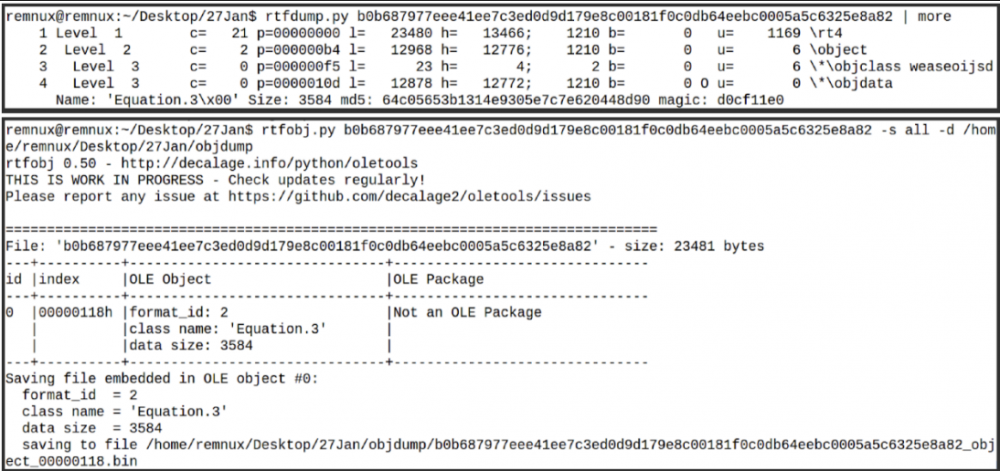

RTF 文档被武器化以利用 CVE-2017-11882 并在运行易受攻击的 Microsoft Office 版本的机器上触发远程代码执行。

“当受害者使用 Microsoft Word 打开 RTF 文件时,它会调用公式编辑器应用程序并执行包含面向返回的编程 (ROP) 小工具的公式公式,”- Cisco Talos

研究人员解释说:“ROP 以加密格式加载并执行位于恶意文档末尾的 shellcode,连接到恶意主机 olmajhnservice[.]com 并下载有效负载。”

包含 shellcode 的 OLE 对象 (Cisco)

对于 Excel 电子表格,打开该文件会触发对 CVE-2018-0798 和 CVE-2018-0802 的利用,从而导致在过时版本的 Microsoft Office 上远程执行代码。

在这种情况下,获取有效负载由漏洞创建的两个计划任务执行,这些任务在初始感染后每五分钟运行一次,以连接到托管服务器并下载木马。

ZxxZ 木马

Cisco Talos 将该木马命名为 ZxxZ。它是一个 32 位 Windows 可执行文件,可下载和执行具有通用文件名的模块,例如“Update.exe”、“ntfsc.exe”或“nx.exe”。

这些文件“被下载或放入受害者的本地应用程序数据文件夹,并作为具有中等完整性的 Windows 安全更新运行,以提升标准用户的权限,”报告详细说明。

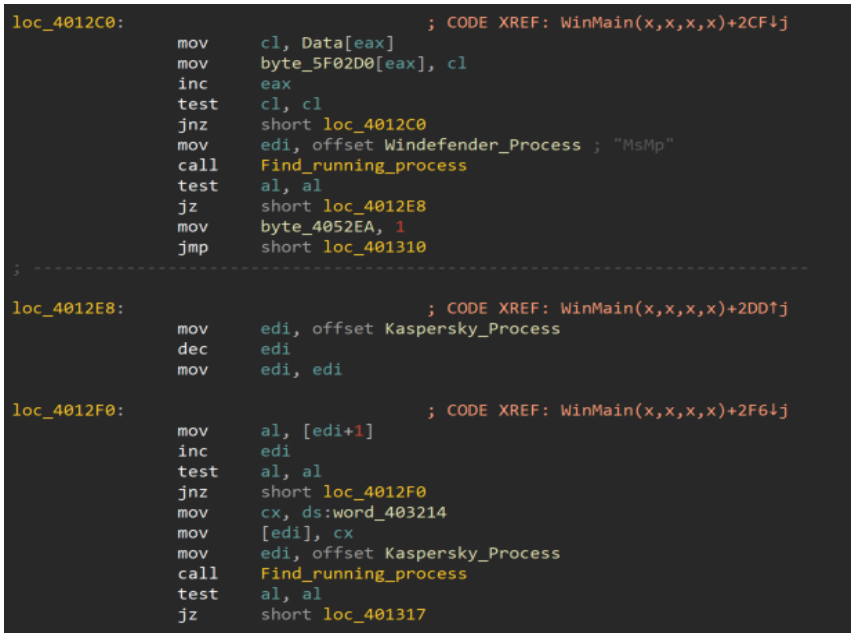

该恶意软件具有反检测功能,例如混淆字符串,同时它还搜索 Windows Defender 和 Kaspersky 防病毒进程的存在以杀死它们。

检查防病毒进程 (Cisco)

之后,信息窃取功能被激活,将受害者分析数据转储到内存缓冲区中,并将其发送到命令和控制服务器 (C2)。然后,C2 使用存储在“%LOCALAPPDATA%\Debug\”中的可移植可执行文件进行回答。

如果无法获取该可执行文件,ZxxZ 特洛伊木马会在放弃并退出之前再重试 225 次。

Bitter 仍然存在,用新工具刷新他们的武器库,并付出更多努力来逃避检测。

建议南亚和东南亚的防御者使用 Cisco Talos 的入侵指标来发现和阻止 Bitter APT 威胁。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号