毫无疑问,密码是许多组织整体网络安全中最薄弱的环节之一。不幸的是,密码经常受到攻击,因为它们可以说是黑客入侵您的环境的最简单方法之一。为了更好地了解如何保护您的环境中的密码免受攻击,让我们看看前 10 名密码攻击,看看您的组织可以采取哪些措施来防止它们。

十大密码攻击以及如何阻止它们

以下是企业可以使用的 10 种最常见的密码攻击和缓解措施,以防止它们导致网络受损和业务关键数据丢失。

蛮力攻击

字典攻击

密码喷涂

凭证填充

网络钓鱼

键盘记录器攻击

社会工程学

重设密码

老式的盗窃

密码重用

1.蛮力攻击

蛮力攻击是黑客在使用大量常见或泄露密码进行大量尝试访问网络时执行的基本密码攻击。即使是“游戏”级计算机也可以每秒“猜测”数十亿个密码,使用当今的高性能 CPU 能力。它主动尝试“强制”猜测合法用户帐户的密码。

暴力攻击的预防涉及帐户锁定、密码长度和密码短语超过 20 个字符、阻止增量密码和常见模式,以及违反密码保护、自定义字典和 MFA。

现实世界的暴力攻击示例 -攻击者在五天内使用暴力破解未经授权访问 19715 用户的账户并窃取资金。

2.字典攻击

字典攻击是上面描述的一种暴力破解方法,它使用大型通用密码数据库作为其来源,就像字典一样。它用于通过输入字典中的每个单词以及那些称为 leetspeak 的单词的派生词以及以前泄露的密码或关键短语来侵入受密码保护的资产。例如,黑客知道用户经常使用数字和字符来替换单词的拼写。一个例子是密码 P@$$w0rd。

预防步骤 - 密码长度/密码超过 20 个字符,阻止增量/常见模式,违反密码保护,自定义字典,MFA。

一名被称为GMZ的黑客仅在2009年1月4日使用的字典攻击损害了管理员账户,然后更改着名账户的密码,包括总统巴拉克•奥巴马,布兰妮·皮尔斯和其他人。

3. 密码喷洒

密码喷洒攻击通过在许多不同的帐户、服务和组织中尝试使用一个或两个通用密码来避免对单个帐户的检测或锁定。攻击者使用这种方法来避免帐户锁定阈值,该阈值可能设置为在许多组织中常见的三到五次错误尝试。

通过只尝试少于锁定阈值的一个密码,攻击者可以在整个组织中成功尝试多个密码,而不会被 Active Directory 中的默认保护机制阻止。攻击者选择最终用户常用的密码、猜测密码的数学公式,或使用已在网上密码转储中暴露的泄露密码。

预防步骤 - 密码长度/密码超过 20 个字符,阻止增量/常见模式,违反密码保护,自定义字典,MFA。

微软最近警告说,国家资助的黑客和网络犯罪分子的密码喷洒攻击有所增加。

4. 凭证填充

Credential Stuffing 是一种自动黑客攻击,在登录过程中会抛出被盗的用户名和密码组合以进行入侵。凭据可能会从大型数据库中转储,这些数据库包含(不幸的是)可以在线购买的真实被盗帐户和密码。凭借高达 2% 的成功率,凭证填充程序占世界上许多最大网站的所有登录流量的 90% 以上,并且大量二手数据泄露。

预防步骤 - 阻止增量/常见模式、违反密码保护/自定义字典、MFA、帐户锁定

纽约 AG 的调查发现了 110 万个被盗账户,用于对 17 家在线公司进行凭证填充。

5. 网络钓鱼

网络钓鱼是一种古老的攻击,已经使用了几十年。然而,无论它的年龄如何,它仍然非常有效。网络钓鱼攻击旨在操纵人们执行操作或泄露机密信息,并且通常通过电子邮件进行尝试。例如,攻击者伪装成合法组织或服务,以诱使用户泄露帐户信息。

其他网络钓鱼电子邮件使用“紧急恐吓策略”来促使用户迅速放弃信息。电子邮件可能包含诸如“紧急您的帐户已被破坏”之类的措辞。攻击者利用最终用户的情绪,让用户在他们认为他们正在保护信息时泄露信息。在使用个人设备的组织中,网络犯罪分子可以使用这些网络钓鱼策略来诱骗最终用户放弃其公司凭据。

预防步骤 - 网络安全意识培训、MFA、配置电子邮件横幅、邮件服务器配置(DKIM、SPF 等)

发送给索尼员工的一系列鱼叉式网络钓鱼电子邮件导致超过 100 TB 的公司数据被盗,包括新发布的文件、财务记录和客户数据。

6.键盘记录器攻击

键盘记录器攻击用于记录敏感信息,例如输入的帐户信息。它可以涉及软件和硬件。例如,间谍软件可以记录键盘敲击以窃取各种敏感数据,从密码到信用卡号码。如果攻击者可以物理访问最终用户的计算机,则可以将物理硬件设备与键盘对齐以记录输入的击键。

预防措施 - 意识培训、最新的恶意软件保护、恶意 URL 保护、MFA、阻止未知 USB 设备、密码管理器、对关键业务环境的安全物理访问。

Check Point Research 最近报道Snake Keylogger 首次进入该指数并获得第二名。

7. 社会工程学

社会工程包括一系列恶意活动,以操纵人们执行操作或泄露机密信息,包括网络钓鱼、网络钓鱼、社交媒体、诱饵和尾随。例如,网络钓鱼攻击是一种社会工程形式,攻击者会诱骗您向他们提供敏感信息,例如密码、银行信息或对您的计算机或移动设备的控制权。

社会工程通常试图利用人性的自然倾向。通常,攻击者诱骗您向您提供密码信息比使用其他方式破解密码要容易得多。

预防步骤 - 意识培训、安全的 MFA 方法,例如,非秘密问题

著名的2011 RSA SecurID 社会工程攻击由两封不同的网络钓鱼电子邮件组成,这些电子邮件说服员工打开 Excel 文档以安装后门。它导致了 RSA SecurID 令牌的泄露。

8.密码重置

密码重置攻击是一种经典的社会工程技术,用于访问网络,即致电服务台、伪装成其他人并请求新密码。黑客只需要说服服务台工作人员向他们提供新密码,而不是试图猜测或破解它。对于帮助台员工可能并不认识所有员工的大型组织来说,这尤其危险。随着员工转向混合或完全远程模式,这种情况也变得越来越普遍——因为最终用户验证并不像亲自打招呼那么简单。

预防 - 帮助台的验证/MFA、意识培训、使用 MFA 的自助密码重置 (SSPR)

多项研究表明,密码重置 MitM 攻击非常简单有效。

9. 老式盗窃

写下密码是一种常见且非常危险的活动。贴在显示器上的经典“带有主密码的便利贴”很容易变成全面的网络安全漏洞。在密码中强制执行复杂性可能会导致用户将其写下来。对于不需要记录和留给窥探的令人难忘的密码,使用密码短语是一个更好的选择。如果您的最终用户正在为关键业务系统使用多个密码,请使用密码管理器。显示器或桌子上的便利贴是一个很大的禁忌。

预防措施 - 意识培训、密码短语和密码管理器的使用

在其他人容易找到的地方写下密码从来都不是一个好主意,并且在大多数安全最佳实践建议中经常被认为是不应该做的事情。

10. 密码重用

密码重用通常会导致系统受损。研究发现,超过 70% 的员工在工作中重复使用密码。在个人和公司帐户之间共享密码会使您的网络容易受到帐户的攻击。如果您注册的爱好者论坛被黑客入侵,并且您在公司帐户中使用相同的密码,您的密码最终会出现在暗网上,公司系统很快就会变得脆弱。

预防步骤 - 意识培训、密码短语、密码管理器、违反密码保护、自定义字典、阻止增量、日常模式。

密码重用被认为是数据泄露的主要驱动力之一。

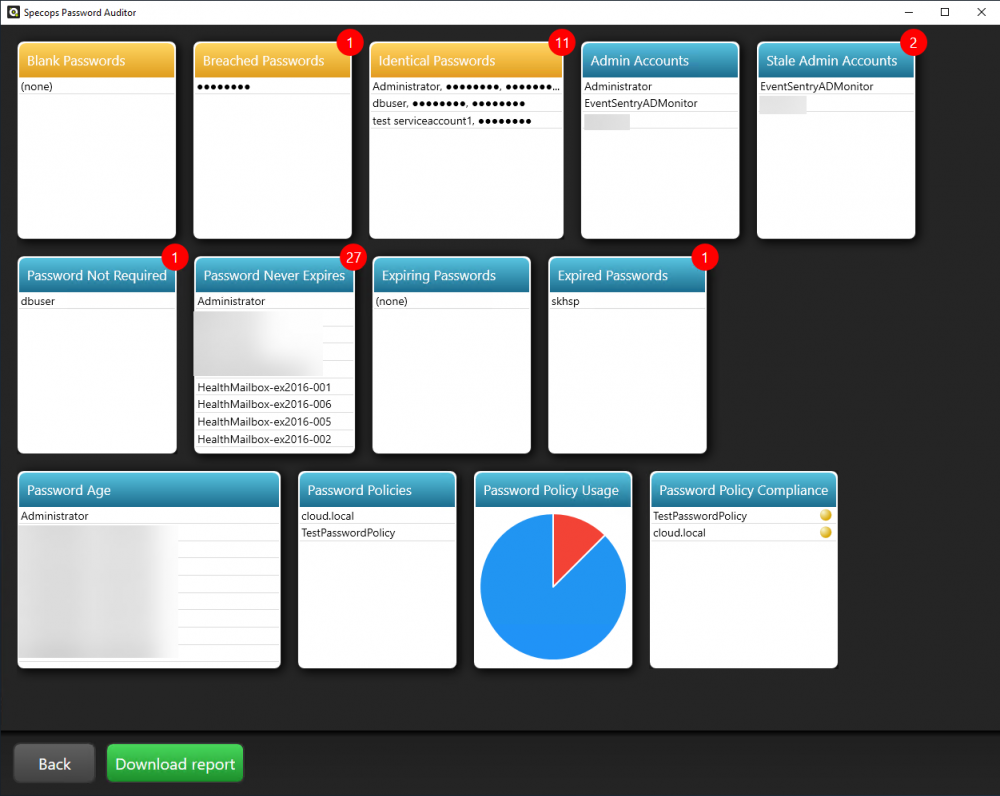

使用 Specops Password Auditor 了解您的主要密码风险

Specops Password Auditor是一款免费的密码审核工具,可扫描您的 Active Directory 环境以识别与密码相关的漏洞,并根据常见的法规遵从性建议审核您现有的密码策略。共有 14 个重点领域,导出的 PDF 包含任何明显的问题以及如何解决这些问题。最近,Specops 已将密码年龄报告作为 Specops 密码审计器的一部分,以便 IT 管理员可以有效地查看其环境中的密码年龄。

下面,Specops Password Auditor 仪表板快速显示 Active Directory 中的密码风险。

Specops Password Auditor 允许查看 Active Directory 环境中的密码风险

在我们对所有人的网络安全的承诺中,我们将 Specops Password Auditor 保持为完全免费的只读工具,这意味着我们不会从它的使用中收集任何信息。您可以随时在您的广告中使用它,在这里。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号