2021 年 6 月,Avast 的研究人员警告说 DirtyMoe 僵尸网络(PurpleFox、 Perkiler和 NuggetPhantom )的快速增长,从 2020 年的 10,000 个受感染系统增加到 2021 年上半年的超过 100,000 个。专家将 DirtyMoe 定义为一个复杂的系统。被设计为模块化系统的恶意软件。

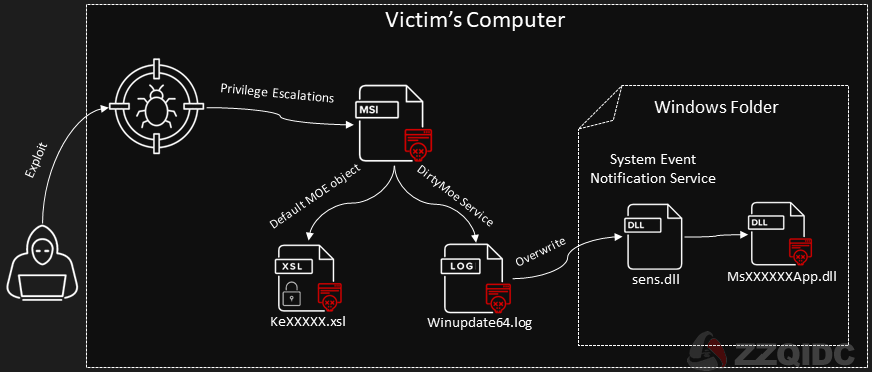

Windows 僵尸网络自 2017 年底开始活跃,主要用于挖掘加密货币,但在 2018 年也参与了 DDoS 攻击。DirtyMoe rootkit 通过恶意垃圾邮件活动交付或由托管触发漏洞的 PurpleFox 漏洞利用工具包的恶意站点提供服务在 Internet Explorer 中,例如 CVE-2020-0674 脚本引擎内存损坏漏洞。

自 2020 年底以来,DirtyMoe 僵尸网络背后的操作迅速发生变化,当时恶意软件作者添加了一个蠕虫模块,该模块可以通过互联网传播到其他 Windows 系统来增加他们的活动。

现在,Avast 研究人员提供了 DirtyMoe 模块的详细信息,该模块使用类似蠕虫的技术让威胁在没有用户交互的情况下传播。

“分析表明,蠕虫模块针对的是较早的知名漏洞,例如 EternalBlue 和 Hot Potato Windows 权限升级。另一个重要发现是使用服务控制管理器远程协议 (SCMR)、WMI 和 MS SQL 服务的字典攻击。最后,一个同样重要的结果是发现基于蠕虫模块的地理位置生成受害者目标 IP 地址的算法。” 阅读 Avast 发布的analsys 。“一个蠕虫模块每天可以生成和攻击数十万个私有和公共 IP 地址;许多受害者处于危险之中,因为许多机器仍然使用未打补丁的系统或弱密码。”

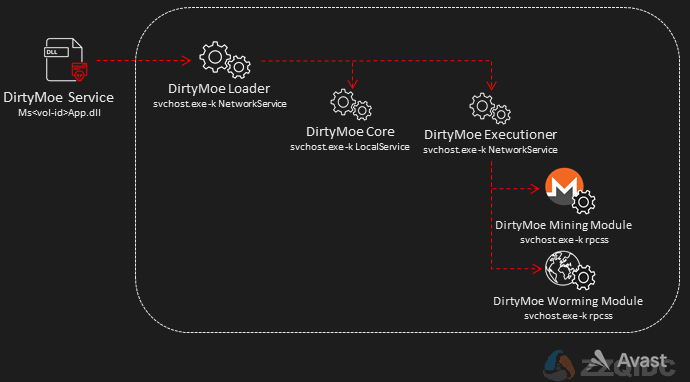

DirtyMoe 服务作为svchost 进程运行,启动 DirtyMoe Core 和 Executioner 进程,后者管理恶意软件模块。刽子手加载两个模块,一个门罗币矿工和一个用于蠕虫复制的模块。

DirtyMoe 蠕虫利用以下漏洞传播恶意软件:

蠕虫模块旨在在管理员权限下实现RCE并安装DirtyMoe。

该模块的主要功能是生成 IP 地址 (IP) 以进行攻击。该恶意软件在伪随机生成器的帮助下实现了六种方法来生成 IP。

“我们还在开发中发现了一个包含其他漏洞利用实现的蠕虫模块——它似乎没有完全准备好进行部署。但是,经过测试的漏洞有可能已经实施并正在广泛传播。” 结束分析。“根据活跃 DirtyMoe 实例的数量,可以说蠕虫每天会威胁到数十万台计算机。此外,诸如 Log4j 之类的新漏洞为实施新的蠕虫模块提供了巨大而强大的机会。考虑到这一点,我们的研究人员继续监测蠕虫活动并寻找其他蠕虫模块。”

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号