一名乌克兰安全研究人员从 Conti 勒索软件操作中泄露了更新的恶意软件源代码,以报复支持俄罗斯入侵乌克兰的网络犯罪分子。

Conti 是一个由俄罗斯威胁行为者经营的精英勒索软件团伙。由于他们参与了 众多恶意软件系列的开发,它被认为是最活跃的网络犯罪活动之一。

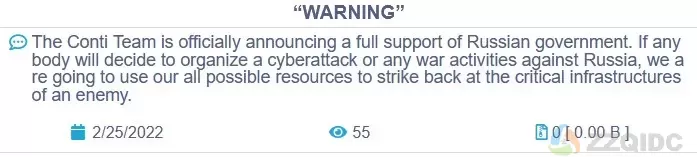

然而,在 Conti 勒索软件行动 在入侵乌克兰方面站在俄罗斯一边后,一位名叫“ Conti Leaks ”的乌克兰研究人员决定泄露属于勒索软件团伙的数据和源代码以进行报复。

上个月,研究人员 在 2021 年 1 月 21 日至 2022 年 2 月 27 日期间发布了 Conti 勒索软件团伙成员之间的近170,000 条内部聊天对话。这些聊天消息提供了对该操作活动及其成员参与的详细了解

研究人员后来 泄露了日期为 2020 年 9 月 15 日的旧 Conti 勒索软件源代码 。虽然该代码相当陈旧,但它允许研究人员和执法部门分析恶意软件,以更好地了解它的工作原理。

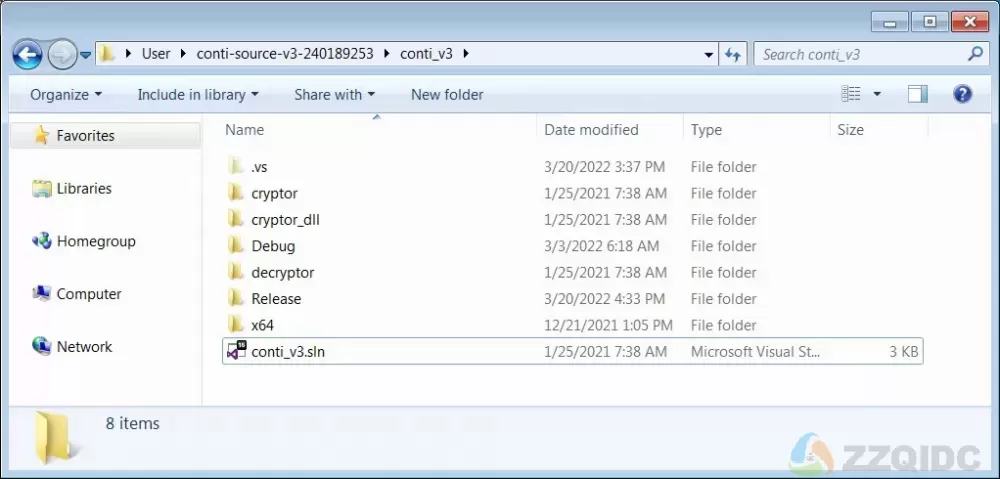

今天,Conti Leaks 将 Conti 版本 3 的源代码上传到了 VirusTotal,并在 Twitter 上发布了链接。虽然存档受密码保护,但密码应该很容易从后续推文中确定。

该源代码比之前发布的版本更新很多,最后修改日期为 2021 年 1 月 25 日,比之前发布的代码更新了一年多。

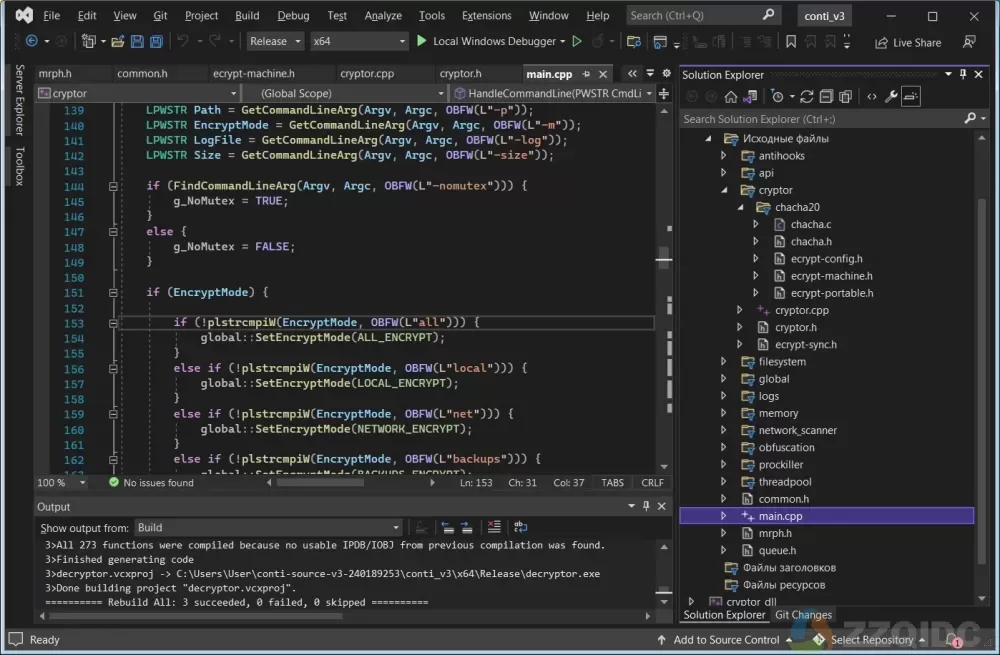

与之前的版本一样,源代码泄漏是一个 Visual Studio 解决方案,允许任何有权访问的人编译勒索软件锁定器和解密器。

源代码编译无误,其他威胁参与者可以轻松修改源代码以使用他们自己的公钥或添加新功能。

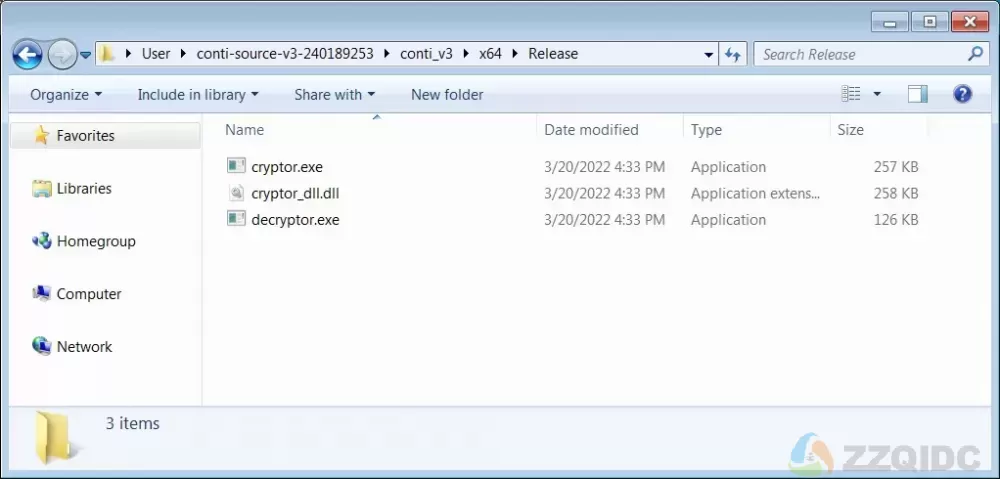

正如您在下面看到的,BleepingComputer 编译源代码没有任何问题,创建了 cryptor.exe、cryptor_dll.dll 和 decryptor.exe 可执行文件。

勒索软件源代码的发布,特别是对于像 Conti 这样的高级操作,可能会对企业网络和消费者造成灾难性影响。这是因为其他威胁参与者使用发布的源代码创建自己的勒索软件操作非常常见。

过去,一名研究人员发布了名为“Hidden Tear”的勒索软件的源代码,许多威胁参与者迅速采用该软件来启动不同的操作。

虽然 Hidden Tear 可以被解密,但它导致了 新的勒索软件感染的祸害, 多年来一直困扰着消费者和公司。

最近,一名威胁 参与者 在俄语黑客论坛上泄露了 Babuk 勒索软件的源代码。

几天之内, 其他威胁参与者使用了源代码 ,并启动了新的勒索软件操作,例如 Rook 和 Pandora。

随着 Conti 勒索软件团伙源代码的不断泄露,其他威胁参与者使用它来启动自己的操作只是时间问题。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号