交付时间10-24小时左右,因畅销产品,可能存在库存不足情况,订购前请咨询

| 马来西亚 | 马来西亚服务器特价款,报价单(2019.4) | ||||||||

| 马来(A版本) | CPU | 内存 | 硬盘 | IP | 带宽类型:10G口 | 流量 | 防护 | 市场价/月 | |

| 编号1 | E3-1220L (2核心) |

8GB | 240GB SSD | 2 IP | 10M 国际 | 不限流量 | 无 | ¥980 | |

| 编号2 | E3-1220Lv3 (4核心) |

8GB | 240GB SSD | 2 IP | 20M 国际 | 不限流量 | 无 | ¥1,080 | |

| 编号3 | E3-1231v3 (4核心) |

16GB | 248GB SSD | 2 IP | 20M 国际 | 不限流量 | 无 | ¥1,280 | |

| 编号4 | Xeon L5640 (6核心) |

16GB | 1TB 机械 | 2 IP | 20M 国际 | 不限流量 | 无 | ¥1,300 | |

| 编号5 | E5-2420v2 (6核心) |

32GB | 1TB 机械 | 2 IP | 30M 国际 | 不限流量 | 无 | ¥1,400 | |

| 编号6 | E5-2670v2 (10核心) |

32GB | 1TB 机械/480G SSD | 2 IP | 30M 国际 | 不限流量 | 无 | ¥1,500 | |

| 编号7 | E5-2670v3 (12核心) |

32GB | 960GB SSD | 2 IP | 30M 国际 | 不限流量 | 无 | ¥1,600 | |

| 编号8 | E5-2420v2*2 (16核心) |

32GB | 960GB SSD | 2 IP | 30M 国际 | 不限流量 | 无 | ¥1,700 | |

| 编号9 | E5-2650Lv2*2 (20核心) |

32GB | 960GB SSD | 2 IP | 30M 国际 | 不限流量 | 无 | ¥1,850 | |

| 编号10 | E5-2670v3*2 (24核心) |

64GB | 960GB SSD | 2 IP | 50M 国际 | 不限流量 | 无 | ¥2,600 | |

交付时间12-24小时左右,因畅销产品,可能存在库存不足情况,订购前请咨询

| 马来(B版本) | CPU | 内存 | 硬盘 | IP | 带宽类型:10G口 | 流量 | 防护 | 市场价/月 | |

| 编号11 | 酷容 I5 (2核心) |

8GB | 1TB 硬盘 (HDD) | 1 IP | 1Gbps 共享 | 不限流量 | 免费 1GB | ¥980 | |

| 编号12 | 酷容 I7 (4核心) |

16 GB | 2TB 硬盘 (HDD) | 1 IP | 1Gbps 共享 | 不限流量 | 免费 1GB | ¥1,200 | |

| 编号13 | 酷睿I9 (4核心) |

16 GB | 512GB 固态 (SSD) | 1 IP | 1Gbps 共享 | 不限流量 | 免费 1GB | ¥1,980 | |

| 编号14 | 志强E3-A (4核) |

16 GB | 2 ×1TB 硬盘 (Raid-1) | 2 IP | 1Gbps 共享 | 不限流量 | 免费 1GB | ¥1,200 | |

| 编号15 | 志强E3-B (4核) |

32 GB | 2 ×1TB 硬盘 (Raid-1) | 2 IP | 1Gbps 共享 | 不限流量 | 免费 1GB | ¥1,300 | |

| 编号16 | 志强E3-C (4核) |

64 GB | 2 ×1TB 硬盘 (Raid-1) | 2 IP | 1Gbps 共享 | 不限流量 | 免费 1GB | ¥1,650 | |

| 编号17 | 志强E5-A 2x(4核) |

64 GB | 2 ×2TB 硬盘 (Raid-1) | 2 IP | 1Gbps 共享 | 不限流量 | 免费 1GB | ¥1,980 | |

| 编号18 | 志强E5-B 2x(6核) |

128 GB | 2 x 1 TB SSD (Raid-1) | 2 IP | 1Gbps 共享 | 不限流量 | 免费 1GB | ¥2,650 | |

| 编号19 | 志强E5-C 2x(20核) |

128 GB | 2 x 1 TB SSD (Raid-1) | 2 IP | 1Gbps 共享 | 不限流量 | 免费 1GB | ¥3,980 |

交付时间48小时左右,因畅销产品,可能存在库存不足情况,订购前请咨询

| 马来(C版本) | CPU | 内存 | 硬盘 | IP | 带宽类型:10G口 | 流量 | 防护 | 市场价/月 | |

| 编号20 | E3-1230V2 (4核8线) |

8GB | 2 x 1TB SAS | 2 IP | 100M 国际 | 不限流量 | 无 | ¥1,250 | |

| 编号21 | E3-1230V2 (4核8线) |

16GB | 2 x 1TB SAS | 2 IP | 100M 国际 | 不限流量 | 无 | ¥1,350 | |

| 编号22 | E3-1230V2 (4核8线) |

32GB | 2 x 1TB SAS | 2 IP | 100M 国际 | 不限流量 | 无 | ¥1,450 | |

| 编号23 | E5-2680 v2 (20核40线) |

32GB | 2x 128GB SSD + 2 x 1TB SAS | 2 IP | 100M 国际 | 不限流量 | 无 | ¥1,950 | |

| 编号24 | E5-2680 v2 (20核40线) |

64GB | 2x 128GB SSD + 2 x 1TB SAS | 2 IP | 100M 国际 | 不限流量 | 无 | ¥2,650 | |

| 编号25 | E5-2680 v2 (20核40线) |

128GB | 2x 128GB SSD + 2 x 1TB SAS | 2 IP | 100M 国际 | 不限流量 | 无 | ¥2,980 |

交付时间5-24小时左右,因畅销产品,可能存在库存不足情况,订购前请咨询

| 马来(D版本) | CPU | 内存 | 硬盘 | IP | 带宽类型:10G口 | 流量 | 防护 | 市场价/月 | |

| 编号26 | I3 | 8G | 1T SATA | 2 IP | 10M | 不限流量 | 无 | ¥1,299 | |

| 编号27 | E3 1230 | 16G | 240G SSD | 2 IP | 10M | 不限流量 | 无 | ¥1,599 | |

| 编号28 | E5 2665*2 | 32G | 500G SSD | 2 IP | 10M | 不限流量 | 无 | ¥2,950 |

交付时间10-24小时左右,因畅销产品,可能存在库存不足情况,订购前请咨询

| 2021 快米云官网:www.zzqidc.com 联系方式:QQ:2324083729 | |||||||||

| 日本服务器特价款,报价单(2021.4) | |||||||||

| 日本(A版) | CPU | 内存 | 硬盘 | IP | 带宽类型 | 流量 | 防护 | 价格/月 | |

| 编号1 | E2236 (6核12线) |

32GB | 500GB SSD +500GB SSD |

1 IP | 1Gbit | 10TB | 无 | ¥1,455 | |

| 编号2 | E2286G (8核16线) |

64GB | 500GB SSD +500GB SSD |

1 IP | 1Gbit | 10TB | 无 | ¥1,955 | |

交付时间5-24小时左右,因畅销产品,可能存在库存不足情况,订购前请咨询

| CPU | 内存 | 硬盘 | IP | 带宽类型 | 流量 | 防护 | 市场价 | ||

| 软银大带宽 | 编号3 | E3-1225 (4核4线) |

16GB | 1TB SATA可升级 | 3 IP | 10M | 无 | ¥1,255 | |

| 编号4 | E5-2650 (8核16线) |

16GB | 1TB SATA可升级 | 3 IP | 10M | 无 | ¥1,355 | ||

| 编号5 | 2xE5-2650 (16核32线) |

64GB | 1TB SATA可升级 | 3 IP | 10M | 无 | ¥1,855 | ||

| 日本CN2 | 编号6 | E3-1225 (4核4线) |

16GB | 1TB SATA可升级 | 3 IP | 10M | 无 | ¥1,155 | |

| 编号7 | E5-2650 (8核16线) |

16GB | 1TB SATA可升级 | 3 IP | 10M | 无 | ¥1,255 | ||

| 编号8 | 2xE5-2650 (16核32线) |

64GB | 1TB SATA可升级 | 3 IP | 10M | 无 | ¥1,955 |

交付时间5-24小时左右,因畅销产品,可能存在库存不足情况,订购前请咨询

| CPU | 内存 | 硬盘 | IP | 带宽类型 | 流量 | 防护 | 市场价 | ||

| 软银大带宽 | 编号9 | 2xE5 2650 (16核32线) |

32GB | 1TB SATA可升级 | 244IP 4-8C | 50M | 无 | ¥2,355 | |

| 编号10 | E5-2650 (8核16线) |

16GB | 1TB SATA可升级 | 3 IP | 10M | 无 | ¥1,355 | ||

| 编号11 | 2xE5-2650 (16核32线) |

64GB | 1TB SATA可升级 | 3 IP | 10M | 无 | ¥1,855 | ||

| 日本CN2 | 编号12 | E3-1225 (4核4线) |

16GB | 1TB SATA可升级 | 3 IP | 10M | 无 | ¥1,155 | |

| 编号13 | E5-2650 (8核16线) |

16GB | 1TB SATA可升级 | 3 IP | 10M | 无 | ¥1,255 | ||

| 编号14 | 2xE5-2650 (16核32线) |

64GB | 1TB SATA可升级 | 3 IP | 10M | 无 | ¥1,955 |

交付时间5-24小时左右,因畅销产品,可能存在库存不足情况,订购前请咨询

| 日本大版CN2 | CPU | 内存 | 硬盘 | IP | 带宽类型 | 流量 | 防护 | 市场价 | |

| 编号9 | E3-1230 V2 (4核8线) |

32GB | 1TB SATA可升级 | 244IP 4-8C | 50M | 无 | 无 | ¥2,355 | |

| 编号10 | E5-2650V2 (6核12线) |

16GB | 1TB SATA可升级 | 3 IP | 10M | 无 | ¥1,355 | ||

| 编号11 | 2xE5-2650 (16核32线) |

64GB | 1TB SATA可升级 | 3 IP | 10M | 无 | ¥1,855 | ||

| 编号12 | E3-1225 (4核4线) |

16GB | 1TB SATA可升级 | 3 IP | 10M | 无 | ¥1,155 | ||

| 编号13 | E5-2650 (8核16线) |

16GB | 1TB SATA可升级 | 3 IP | 10M | 无 | ¥1,255 | ||

| 编号14 | 2xE5-2650 (16核32线) |

64GB | 1TB SATA可升级 | 3 IP | 10M | 无 | ¥1,955 |

交付时间10-24小时左右,因畅销产品,可能存在库存不足情况,订购前请咨询

| 日本大版CN2 | CPU | 内存 | 硬盘 | IP | 带宽类型 | 大小 | 流量 | 市场价 | |

| 编号15 | E3-1230 V2 (4核8线) |

16G | 1T/480SSD | 1 IP | CN2直连 | 20M (5M回国) |

无 | ¥1,550 | |

| 编号16 | E5-2650V2 (6核12线) |

32G | 2T/480SSD | 1 IP | CN2直连 | 20M (5M回国) |

无 | ¥2,100 | |

| 编号17 | E5-2650V2X2 (12核24线) |

64G | 480SSD+1T | 1 IP | CN2直连 | 20M (5M回国) |

无 | ¥2,800 | |

| 编号18 | E5-2650V3X2 (20核40线) |

64G | 1TSSD | 1 IP | CN2直连 | 20M (5M回国) |

无 | ¥3,100 | |

| 编号19 | E5-2670V2X2 (14核28线) |

128G | 1TSSDX4 RAID10 | 1 IP | CN2直连 | 20M (5M回国) |

无 | ¥4,600 | |

| 编号20 | E5-2650V3X2 (20核40线) |

256G | 1TSSDX4 RAID6 | 1 IP | CN2直连 | 20M (5M回国) |

无 | ¥6,500 |

美国证券交易委员会打算在一个专门负责监管加密货币欺诈和其他网络犯罪的部门中增加 20 个职位。

这使新更名的加密资产和网络部门的职位总数达到 50 个,因为 SEC 希望打击试图从对数字资产和市场日益增长的兴趣中获利的不法分子。

“随着越来越多的投资者进入加密市场,投入更多资源来保护它们变得越来越重要,”美国证券交易委员会主席 Gary Gensler 在一份罐装声明中表示。“通过将这个关键部门的规模扩大近一倍,SEC 将能够更好地监管加密市场中的不法行为,同时继续识别与网络安全相关的披露和控制问题。”

SEC 于 2017 年成立了该部门,前身为网络部门。据该机构称,自那时以来,其 80 项与加密货币相关的执法行动为投资者带来了约 20 亿美元的金钱救济。

扩大后的加密犯罪部门将调查与数字资产发行和交易、借贷和质押产品、去中心化金融 (DeFi) 平台、不可替代代币 (NFT) 和稳定币相关的证券法违规行为。

我们被告知,要填补的职位将包括美国证券交易委员会华盛顿特区总部和地区办事处的主管、调查员、审判律师和欺诈分析师。

随着网络犯罪分子对这些在线平台和交易所的掠夺,加密警察的兴起,突显了围绕加密货币技术日益增长的安全问题。

4 月,DeFi 平台 Beanstalk Farms在一次大规模的闪电贷抢劫案中在一个周末损失了所有 1.8 亿美元的抵押品。

闪电贷攻击只是骗子从区块链技术中非法获利的一种方式。这些贷款在单个区块链交易中被授予和偿还——只需几秒钟即可获得资金并归还。

“与普通贷款不同,您不需要任何抵押品,甚至不需要进行身份验证,”Check Point 安全研究人员解释说。“黑客喜欢使用闪电贷,因为他们甚至不必冒自己的资金风险,而且钱包也不会被追踪到他们,因为他们使用的是别人的资金。”

同样在 4 月,犯罪分子利用Rarible 市场中现已修复的设计缺陷从台湾歌手兼演员周杰伦那里窃取了 NFT。歹徒随后以大约 500,000 美元的价格将其出售。

同月,骗子在闯入 Bored Ape Yacht Club 的 Instagram 帐户并发布指向试图获取标记资产的模仿网站的链接后, 偷走了据称价值约 300 万美元的 NFT 。

3 月,在 Bored Ape Yacht Club 的 ApeCoin加密货币首次亮相之后,骗子们在使用他们最初并不拥有的 NFT 索取大量代币并提取欺诈性闪电贷款后,损失了约 150 万美元。

据 Mandiant 称,一个网络间谍组织正瞄准 Microsoft Exchange 部署,以窃取与并购和大型企业交易相关的数据。

这家信息安全巨头的研究人员将网络间谍威胁组织称为 UNC3524。

虽然它的技术与所谓的“多个”俄罗斯网络间谍所使用的技术重叠,包括被指控干涉美国选举和劫持 SolarWinds 软件更新的克里姆林宫支持的团伙,但 Mandiant 表示它无法确定地联系UNC3524 到以前见过的高级持续威胁组。

该网络团伙对企业交易和并购的关注似乎表明了他们的不当行为的财务动机。然而,Mandiant 研究人员 Doug Bienstock、Melissa Derr、Josh Madeley、Tyler Mclellan 和 Chris Gardner在对 UNC3524 的分析中写道,“他们在比 2021 年 21 天的平均停留时间长一个数量级的时间内保持未被发现的能力”表明存在间谍活动。工具、策略和程序。

他们解释说:“该组织在实现如此长的停留时间方面取得的成功部分归功于他们选择在不支持安全工具(例如防病毒或端点保护)的受害环境中的设备上安装后门。”

他们补充说,犯罪分子将“高级”置于高级持续性威胁组中,理由是该组具有高水平的操作安全性、低恶意软件足迹、规避技能以及拥有庞大的物联网僵尸网络军队。

此外,每次受害者移除入侵者的访问权限时,UNC3524 都会迅速找到一种方法来重新侵入该组织的网络并“立即”重新开始窃取数据。

进行“安静退出”

在分析中,Mandiant 的团队详细说明了窥探者如何部署一个被威胁猎手称为 Quietexit 的新型后门。我们被告知它基于开源 Dropbear SSH 客户端-服务器软件。

威胁研究人员指出,他们不知道船员是如何获得初始访问权限的,但一旦他们闯入,他们就会在不透明的网络设备上部署后门,例如 SAN 阵列、负载平衡器和无线接入点控制器。这些类型的设备通常不支持安全工具,例如防病毒或端点检测产品,这些产品允许 UNC3524 至少 18 个月不被发现。

在某些情况下,Quietexit 将自身重命名为系统上的合法文件。该恶意软件随后会尝试连接到硬编码的命令和控制 (C2) 地址,Mandiant 指出,犯罪分子还倾向于使用与合法流量混合的 C2 域。

例如:如果恶意软件感染了负载均衡器,该团伙使用 C2 域,其中包含可能与设备供应商和操作系统名称相关的字符串。研究人员指出:“这一级别的规划表明,UNC3524 了解事件响应流程,并试图让他们的 C2 流量对任何可能滚动浏览 DNS 或会话日志的人来说都是合法的。”

UNC3524 有时使用辅助后门来获得访问权限:DMZ Web 服务器上的 ReGeorg Web shell,它创建了 SOCKS 代理。

然而,他们只在 Quietexit 后门停止工作时才使用 web shell,而且他们总是使用一个模糊的、“高度混淆”的 ReGeorg 版本,美国国家安全局已将 [ PDF ] 链接到 APT28,也称为 Fancy Bear,一个由俄罗斯支持的团伙GRU 军事情报局。

部署后门后,UNC3524 获得了受害者电子邮件环境的特权凭据,然后开始向 Microsoft Exchange 或 Microsoft 365 Exchange Online 发出 Exchange Web Services (EWS) API 请求。

该团伙专门针对执行团队的邮箱,或从事企业发展、并购或 IT 安全工作的员工,尽管 Mandiant 指出,针对 IT 安全可能会确定他们的数据盗窃操作是否已被检测到。

此外,UNC3524 用于 EWS 模拟和 SPN 凭证添加的方法也类似于俄罗斯网络间谍团伙使用的方法,包括 APT29/Cozy Bear,这是2019 年底SolarWinds黑客攻击的幕后组织。

网络钓鱼电子邮件越来越多地针对经过验证的 Twitter 帐户,其电子邮件旨在窃取其帐户凭据,威胁参与者正在进行的大量活动就证明了这一点。

Twitter 上经过验证的帐户在其名称旁边标有蓝色复选标记,这表明帐户持有人是著名的影响者、名人、政治家、记者、活动家以及政府和私人组织。

要获得这个“蓝色徽章”,Twitter 用户必须 申请验证,这需要提交额外的信息,包括身份证、网站参考以及其他使您的帐户“引人注目”的原因。

这些帐户通常有很多追随者,或者在某些圈子中被认为是“权威的”,因此受到威胁行为者的高度追捧,以促进诈骗活动和恶意活动。

同时,由于获得蓝色徽章并不容易,警告 Twitter 将取消它的电子邮件往往会导致人们迅速做出反应,而没有迅速正确分析消息中的可疑行为迹象。

针对经过验证的 Twitter 用户

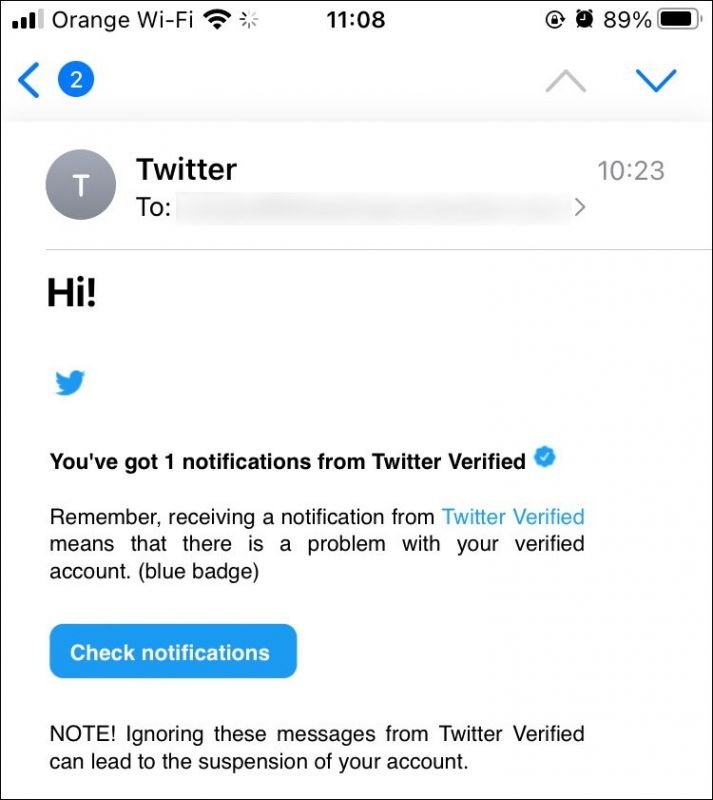

在过去的一周里,许多ZZQIDC的记者都被伪装成来自 Twitter Verified(Twitter 的经过验证的帐户平台)的网络钓鱼电子邮件作为攻击目标。

这些电子邮件表明收件人的已验证帐户存在问题,他们应该单击“检查通知”以了解有关问题的更多信息。

网络钓鱼电子邮件警告说,忽略此消息可能会导致帐户被暂停。

针对经过验证的 Twitter 用户的网络钓鱼电子邮件

来源:ZZQIDC

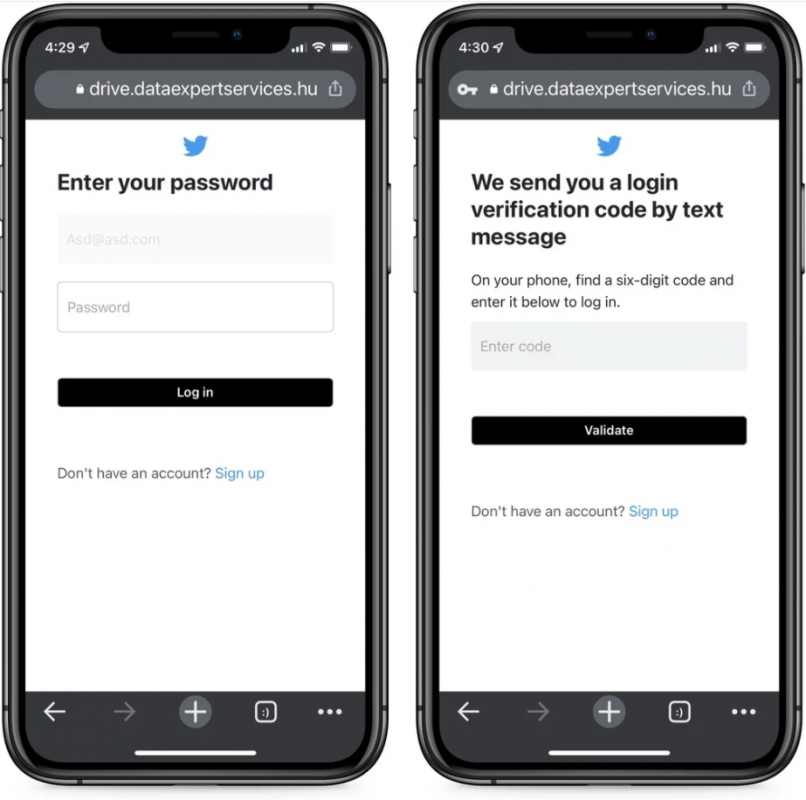

单击“检查通知”按钮会将收件人带到一个页面,提示他们输入登录凭据。此外,该页面将提示用户两次输入他们的凭据,威胁参与者使用这些凭据来验证不是错误地输入了不正确的信息。

输入凭据后,网络钓鱼工具包将使用输入的电子邮件地址对您的帐户执行密码重置。网络钓鱼页面将提示目标输入登录验证码,威胁参与者将使用该验证码完成密码重置过程。

钓鱼登陆页面窃取凭据

来源:ZZQIDC

虽然网络钓鱼页面显然不属于 Twitter,但在我们经常忙碌的生活中会发生错误,受害者通常会意外提交他们的凭据。

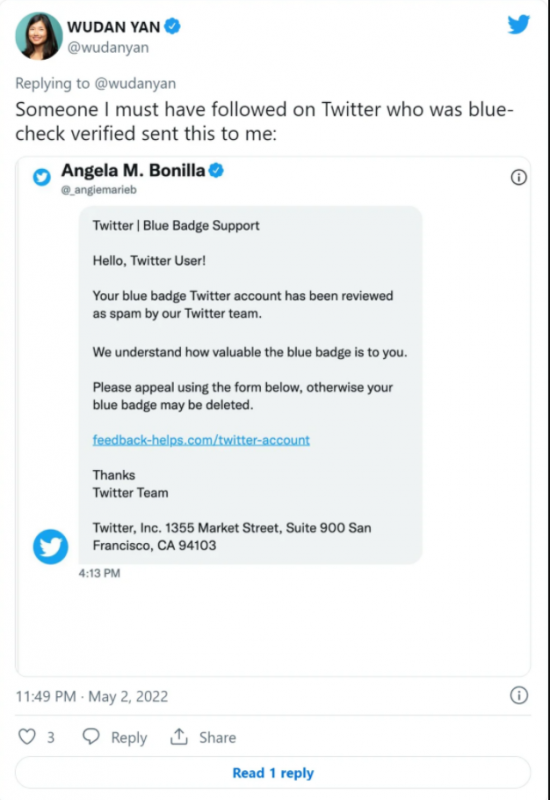

就在昨天,经过验证的记者 Wudan Yan 承认,他曾因针对通过社交网站上的 DM 推广的经过验证的 Twitter 用户进行的类似网络钓鱼诈骗而堕落。

在 Twitter 上的一个帖子中,Yan 分享了她的经历以及威胁参与者如何将她的形象、简历和帐户名称更改为 Twitter,并开始发送更多 DM 以向其他用户宣传该骗局。

谢天谢地,Yan 可以很快恢复她的帐户,但其他人并不总是那么幸运,或者不知道他们的帐户被黑了。

在这些情况下,这些帐户通常用于向其追随者宣传各种骗局,通常是加密货币骗局。

2021 年,威胁行为者对众多经过验证的 Twitter 账户进行了大规模入侵,以宣传虚假的 Elon Must 加密货币赠品骗局。

虽然您可能认为这很荒谬,而且没有人会为这样的骗局而堕落,但 威胁参与者在短短一周内就赚了超过 58 万美元。

与往常一样,在收到导致登录表单的电子邮件时,请务必检查登录页面的 URL,并确保它与据称向您发送电子邮件的公司相对应。

如果有任何疑问,请丢弃该电子邮件并直接与该公司联系,以验证该电子邮件是否为骗局。

黑客通常利用公司网络中的漏洞来获取访问权限,但研究人员通过在当今分发的最常见的勒索软件和恶意软件中发现漏洞来扭转局面。

来自臭名昭著的勒索软件操作的恶意软件,如 Conti、复活的 REvil、新出现的 Black Basta、高度活跃的 LockBit 或 AvosLocker,都带有安全问题,可被利用来阻止攻击的最后和最具破坏性的步骤,即文件加密。

可用的漏洞利用代码

通过分析来自这些勒索软件团伙的恶意软件,一位名为 hyp3rlinx的安全研究人员 发现,这些样本容易受到 DLL 劫持的攻击,攻击者通常利用这种方法将恶意代码注入合法应用程序。

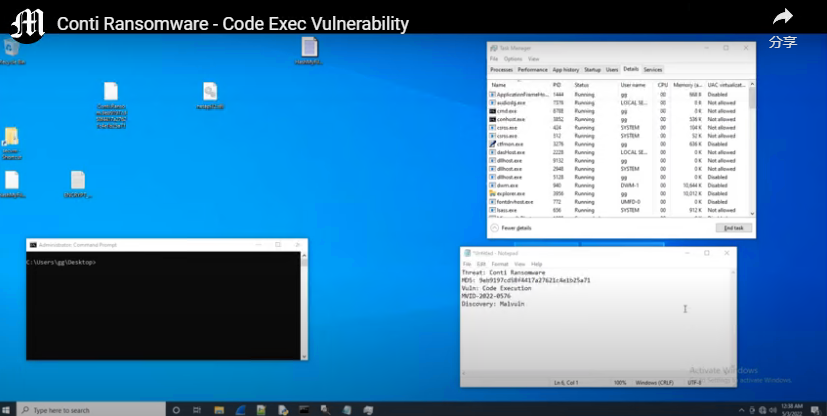

对于分析的每个恶意软件片段,研究人员都会提供一份报告,其中描述了发现的漏洞类型、样本的哈希值、概念验证 (PoC) 漏洞利用和演示视频。

DLL 劫持仅适用于 Windows 系统,并利用应用程序在内存中搜索和加载所需的动态链接库 (DLL) 文件的方式。

检查不足的程序可以从其目录之外的路径加载 DLL,提升权限或执行不需要的代码。

对于来自 Conti、REvil、LockBit、Black Basta、LockiLocker 和 AvosLocker 的易受攻击的勒索软件样本,研究人员表示,他们的漏洞利用允许执行代码来“控制和终止恶意软件的预加密”。

为了利用上述团伙的恶意软件中的漏洞,研究人员创建了需要编译成具有特定名称的 DLL 的漏洞利用代码,以便恶意代码识别为自己的并加载它以开始加密数据。

以下是研究人员利用 REvil 勒索软件中的 DLL 劫持漏洞在加密过程开始之前终止恶意软件的视频。

为了防御这些勒索软件系列,hyp3rlinx 表示,可以将 DLL 放置在网络犯罪分子可能运行其勒索软件的位置,例如具有重要数据的网络位置。

一旦加载了漏洞利用 DLL,勒索软件进程应在开始数据加密操作之前终止。

研究人员指出,虽然恶意软件可以终止受感染机器上的安全解决方案,但它对 DLL 无能为力,因为它们只是存储在主机磁盘上的文件,在加载之前是惰性的。

目前尚不清楚发现哪些版本的勒索软件恶意软件 hyperlinx 容易受到 DLL 劫持。

如果样本是新的,则该漏洞很可能只能在短时间内起作用,因为勒索软件团伙可以快速修复错误,尤其是当它们袭击公共场所时。

即使这些发现在一段时间内被证明是可行的,勒索软件团伙所针对的公司仍然面临重要文件被盗和泄露的风险,因为渗透以迫使受害者支付赎金是该威胁行为者作案手法的一部分。

然而,hyperlinx 的漏洞利用至少可以证明是有用的,以防止可能造成重大损害的操作中断。

更易受攻击的恶意软件

hyp3rlinx 跟踪他们在 Malvuln 项目下的工作,该项目专注于发现各种恶意软件中的漏洞,从木马和后门到间谍软件和信息窃取程序。

研究人员关于恶意软件漏洞的最新报告是针对RedLine的,这是一种在黑客论坛上广受欢迎的信息窃取程序

它收集敏感信息,例如来自 Web 浏览器、消息传递平台(Telegram、Discord)、FTP 客户端、Steam 的登录信息,它还针对加密货币钱包。

以下是分析的勒索软件样本的漏洞报告: Conti、REvil、LockBit、Black Basta、LockiLocker和AvosLocker。

一些勒索软件与 APT38 有关,这是一个由朝鲜赞助的黑客组织,以专注于瞄准和窃取全球金融机构的资金而闻名。

他们还以在攻击的最后阶段在受害者的网络上部署破坏性恶意软件而闻名,可能会破坏他们活动的任何痕迹。

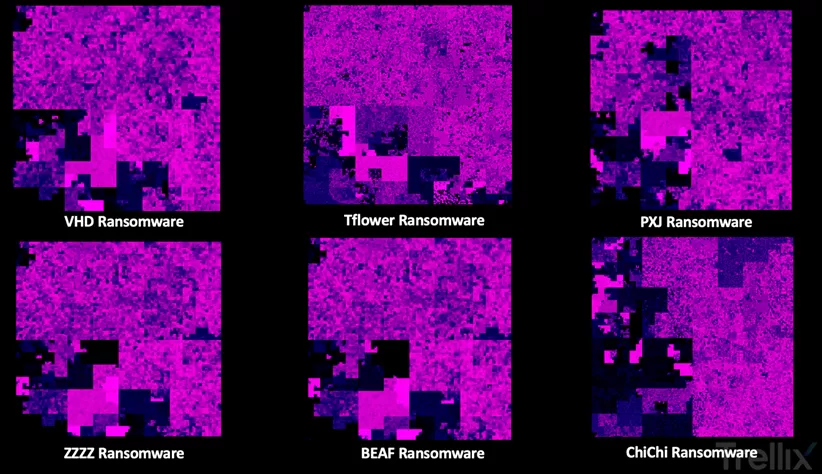

网络安全公司 Trellix 的首席威胁研究员 Christiaan Beek 表示,该组织的运营商(朝鲜网络军 121 局 180 部队的一部分)还使用 Beaf、PXJ、ZZZZ 和 ChiChi 勒索软件家族来勒索他们的一些勒索软件。受害者。

在分析与 VHD 勒索软件的代码和工件相似性时,发现了与 APT38 的 链接,该勒索软件与TFlower 勒索软件一样, 与朝鲜 Lazarus APT 组织有关。

据卡巴斯基称,卡巴斯基和 Sygnia 的研究人员在看到这两种病毒通过 跨平台 MATA 恶意软件框架部署在受害者的网络上后建立了联系,这是 Lazarus 运营商专门使用的恶意工具。

Beek 周三透露——基于使用希尔伯特曲线映射可视化代码——PXJ、Beaf 和 ZZZZ 与 VHD 和 TFlower 勒索软件共享大量源代码和功能,Beaf 和 ZZZZ 几乎是彼此的完全克隆。

Trellix 研究人员说: “您不必成为恶意软件专家就能立即认识到 ZZZ 和 BEAF 勒索软件的图片几乎相同 。 ”

“很明显,与 VHD 相比,Tflower 和 ChiChi 都大不相同。”

勒索软件应变比较 (Trellix)

虽然 ChiChi 的代码库几乎没有共同点,但 Beek 发现 ChiChi 和 ZZZZ 在他们的赎金记录中都使用了 Semenov[.]akkim@protonmail[.]com 电子邮件地址。

使用这些勒索软件系列的攻击只针对亚太地区 (APAC) 的实体,因此更难找到受害者的身份,因为没有谈判聊天或泄密网站可供调查。

Trellix 还试图通过分析赎金支付背后的加密货币转移来发现其他链接,但在用于收集赎金的加密钱包中没有发现重叠。

然而,他们发现朝鲜黑客只能收集少量加密资产(例如,2020 年年中的 2.2 BTC 转账,当时价值 20,000 美元)。

“我们怀疑勒索软件系列 [..] 是更有组织的攻击的一部分,”Beek 补充道。

“根据我们的研究、综合情报和对较小目标勒索软件攻击的观察,Trellix 高度自信地将它们归咎于朝鲜附属黑客。”

虽然数据中心经常被认为是环境问题,但爱尔兰的数据中心运营商 Host 决定做出重大改变,从蜜蜂开始,蜜蜂是一种在生物多样性保护中发挥重要作用的昆虫。据公司发言人 Michelle Wallace 称,一项特殊的蜜蜂数据中心计划将允许数据中心运营商为该国的生态系统恢复和生物多样性保护做出贡献。

在数据中心的屋顶上养蜂已经在奥地利实践,但奥地利的项目并没有给自己设定过于雄心勃勃的目标,而是有助于利用多余的热量。反过来,在爱尔兰,蜜蜂的繁殖受到了相当重视——它们是生态系统健康的重要指标之一。据华莱士称,该国的蜜蜂数量正在下降。创造有利于昆虫授粉的栖息地总体上将对生物多样性产生有益影响,因为 70% 的作物依赖于授粉。

DCs for Bees 倡议采用多步骤的环境恢复方法。因此,爱尔兰的 32 个地区已经种植了 1,200 个花园。尽管有良好的意愿,该公司强调生物多样性和生态系统恢复仍然是一个相当复杂的过程。例如,尝试种植新的野花会导致爱尔兰非典型的植物病害传播,即使种子没有被感染,也不能保证它们会种植在正确的地方——为了适当地影响自然,必须以非常平衡的方式行事。

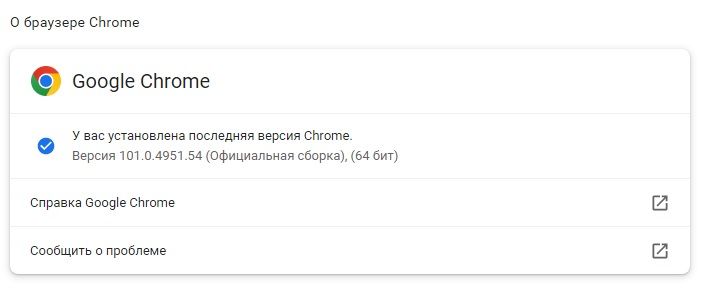

印度政府网络安全机构 CERT-In 已警告 Google Chrome 桌面浏览器存在严重漏洞。专家称这种风险为“高”,并标记了对用户不安全的浏览器版本。

根据 CERT-In,Google Chrome 101.0.4951.41 之前的版本容易受到外部攻击。需要强调的是,漏洞不仅可以用来在用户电脑上执行任意代码,还可以获取重要的个人信息。

为了确保您的系统安全,您需要将浏览器更新到 Google Chrome 版本 101.0.4951.41 或更高版本。任何早期版本都容易成为黑客的目标,导致重要数据丢失。

据 BGR 门户网站称,谷歌也承认存在问题,提到存在 30 个漏洞,其中 7 个是高级威胁。Windows、Mac 和 Linux 平台的用户可能会受到影响。谷歌本身表示,在大多数用户更新软件之前,对漏洞详细信息的访问将受到限制。此外,如果第三方应用程序库中也存在问题且尚未修复,限制将继续存在。谷歌表示,它已经发布了 Windows、Mac 和 Linux 的更新,大多数人将能够在未来几天或几周内获得它们。

如果浏览器还没有自动更新,必须点击浏览器右上角的三个竖点,选择“设置”部分,然后选择“帮助”、“关于浏览器”子部分,更新通常会自动启动。完成后,您需要重新启动浏览器。

印度的计算机应急响应小组 (CERT-In) 发布了新的网络事件报告指南。这些规则适用于服务提供商、数据中心、公司和政府组织。从现在开始,印度 IT 市场的参与者必须在 6 小时内报告网络攻击。政府批准的新网络安全规则将在 60 天内生效。

必须向监管机构报告的事件包括:有针对性地扫描关键网络和系统;危及关键数据;未经授权访问 IT 基础设施;网站黑客;引入恶意软件;对服务器和关键基础设施的攻击;(D) DoS 攻击是与大数据、区块链、虚拟资产等相关的非法活动。印度电子和信息技术部在一份报告中表示,更严格的报告规则旨在填补“阻碍事件分析的某些漏洞”陈述。

假设这些变化将改善该国网络安全领域的情况。美国最近也通过了一项类似的法案,但它只涵盖了16个关键经济部门,而且规则也比较软。在这里,从发现事件的那一刻起,有 72 小时通知当局,如果向攻击者支付了资金,则在 24 小时内通知当局。地方当局的目标是相同的 - 获得有关攻击的更完整信息,以便进一步分析和保护。