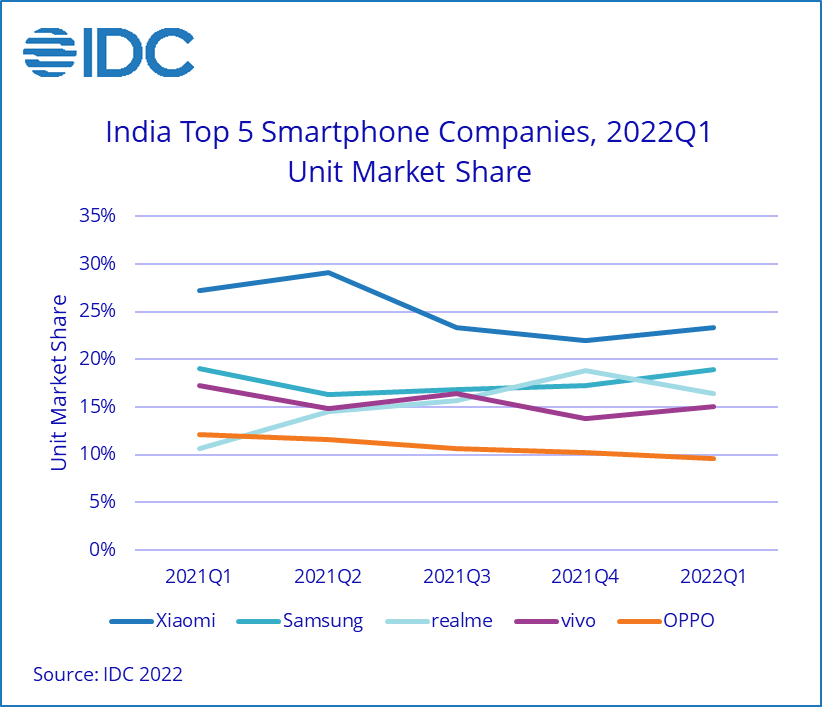

印度,2022年5月9日——根据国际数据公司(IDC) 的全球季度手机追踪报告,印度智能手机出货量连续第三个季度下降,22年第一季度智能手机出货量为3700万部,同比下降 5%。由于受第三波新冠肺炎疫情的影响,尤其是低端价格段的供应紧张,以及通胀上升导致最终消费者价格上涨的影响,与 21 年第一季度相比,今年年初的开盘速度相对较慢。

“22年第一季度,5G 占出货量的 31%,ASP 为 375 美元。IDC 估计,到 2022 年底,超过 300 美元的出货量将完全是 5G,” IDC 印度客户端设备研究经理Upasana Joshi说。

22年第一季度的主要亮点:

• 过去两年大流行引发的eTailer 股价飙升在22 年第一季度微跌至49%,但出货量同比增长7%。增长来自于共和国日、情人节等多个销售活动,以及在线独家优惠。线下渠道出货量同比下降 13%。尽管没有与 COVID 相关的重大行动限制,但整个季度的零售客流量仍然很低。

• 由于现有设备和新推出的设备价格均上涨,平均售价连续第四个季度上升,创下 211 美元的历史新高。基于联发科的智能手机市场份额为 51%,平均售价为 174 美元,而高通则以 244 美元的平均售价将其份额提升至 28%。

• 由于出货量下降16%,低于200 美元的细分市场举步维艰,但200-300 美元的中端细分市场份额从22 年第一季度的14% 增长至18%。中高端市场(300-500 美元)同比增长 75%,高端市场(500 美元以上)占比 5%,其中 60% 的出货量来自苹果。

“从消费者需求的角度来看,2022 年的前景仍然谨慎。由于通胀上升和智能手机更新周期延长,IDC 预计 2Q22 也将保持低迷,而智能手机供应逐渐恢复正常,导致 1H22 较 7200 万部放缓IDC 印度客户设备和 IPDS 研究总监Navkendar Singh说。

|

印度智能手机市场,前 5 名公司,百万出货量,市场份额,同比增长,22 年第一季度 |

|||||

|

公司 |

1Q22 出货量 |

1Q22 市场份额 |

1Q21 出货量 |

1Q21市场份额 |

同比单位变化(1Q22 比 1Q21) |

|

小米 |

8.5 |

23.3% |

10.4 |

27.2% |

-18.2% |

|

三星 |

7.0 |

19.0% |

7.3 |

19.0% |

-4.7% |

|

真我 |

6.0 |

16.4% |

4.1 |

10.7% |

46.3 |

|

体内 |

5.5 |

15.0% |

6.6 |

17.3% |

-17.0 |

|

OPPO |

3.5 |

9.6% |

4.6 |

12.2% |

-24.9% |

|

其他 |

6.1 |

16.7% |

5.2 |

13.6% |

16.8% |

|

全部的 |

37 |

100.0% |

38 |

100.00% |

-4.8% |

|

资料来源:IDC 全球季度手机追踪,2022 年 5 月 |

|||||

注:*“公司”代表所有作为子公司拥有和经营的品牌的当前母公司(或控股公司)。

*表格/图表中的数字四舍五入到小数点后一位。

前 5 名智能手机供应商亮点

小米继续领先,尽管 22 年第一季度出货量同比下降 18%。它在在线渠道的主导地位仍然保持在 32% 的份额(包括子品牌 POCO)。在 5G 领域,小米凭借小米 11i 系列和红米 Note 11T 等音量驱动器跃居第二。然而,其 5G 手机的 ASP 为 268 美元,仍是其 4G 手机的两倍。

三星重获第二名,22 年第一季度同比下降 5%。Galaxy S22 系列的首季需求强劲,预订量令人印象深刻,尤其是线下渠道。它还以 29% 的份额保持在 5G 领域的领先地位,主要型号是 Galaxy M32 和 Galaxy A22。

realme跌至第三位,但成为前 5 名中唯一一个同比增长 46% 的供应商,平均售价最低,为 142 美元。在价格实惠的 C 系列产品的支持下,它还在 22 年第一季度以 23% 的份额保持在在线领域的第二位。

vivo排名第四,出货量同比下降17%。1Q22继续以24%的份额在线下渠道领先。随着新 T 系列的推出及其子品牌 iQOO 的增加,预计其在线出货量将在未来几个季度出现增长。

排名第五的OPPO下跌了25%。除了大力营销中高端 Reno 7 系列外,OPPO 还推出了 K 系列,将大部分放在在线领域。

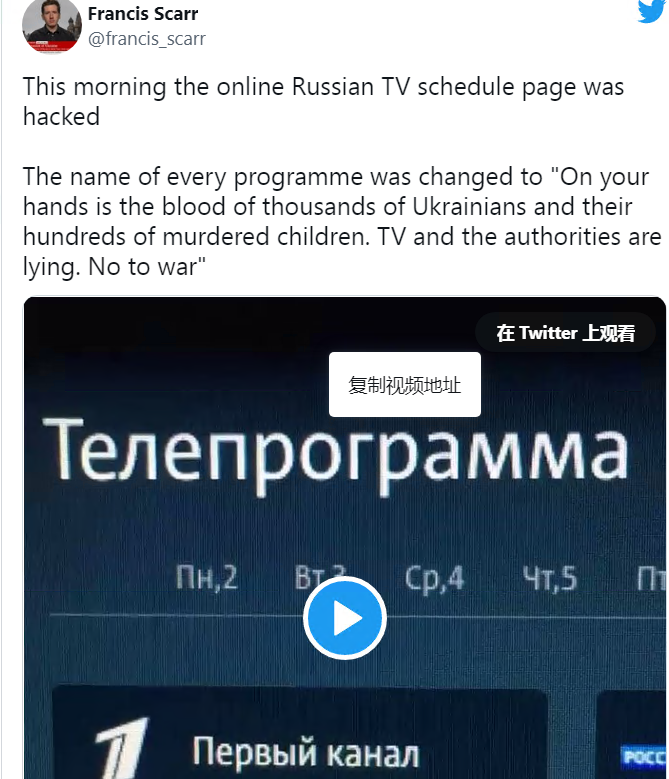

黑客继续以网络攻击为目标,破坏俄罗斯电视以播放亲乌克兰的信息,并关闭 RuTube 视频流媒体网站。

在俄罗斯总统普京在今天的“胜利日”阅兵式上发表讲话时,亲乌克兰的黑客组织污损了俄罗斯在线电视节目表页面以显示反战信息。

试图通过他们的智能电视访问电视节目表的俄罗斯公民阅读了指责克里姆林宫进行宣传的消息,以及他们为乌克兰的暴力行为而流血。

像 Google 甚至 Yandex 这样的索引电视节目表的搜索引擎捕捉到了这些反战信息,并在网络上进一步被动地传播它们。

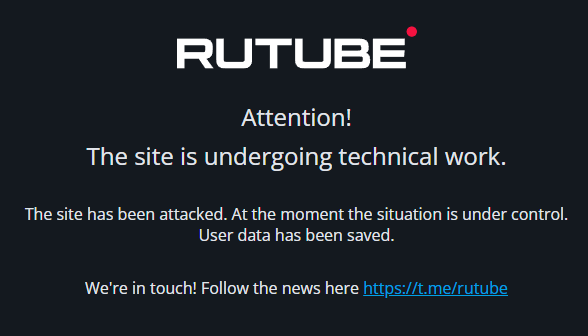

RuTube 在网络攻击中被击落

俄罗斯视频内容提供商 RuTube 也宣布他们的网站在遭受网络攻击后下线。

RuTube 是一个类似于 YouTube 的视频流媒体网站,每月约有 300 万访问者,主要面向讲俄语的访问者。

访问者在访问站点时会看到一条消息,指出“站点正在进行技术工作”,因为该站点受到攻击。但是,该服务表示所有用户内容和数据都不会受到攻击者的影响。

RuTube 主页消息(翻译)

尝试从移动或智能电视应用程序访问 RuTue 时,情况也是如此,因此这似乎是对其所有服务器的网络攻击,而不仅仅是特定平台。

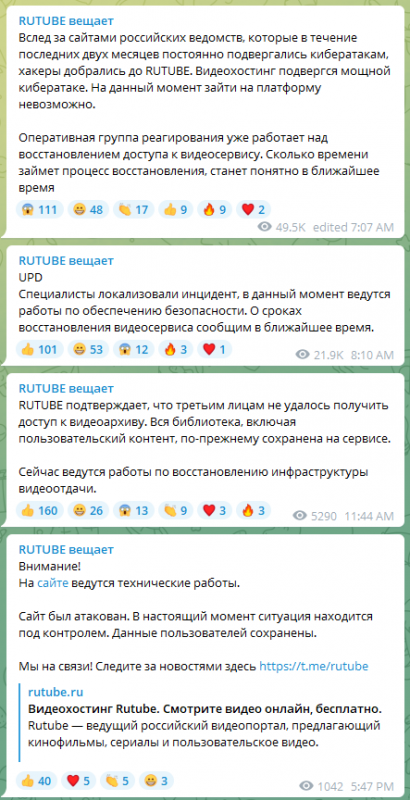

目前,了解 RuTube 攻击进展的唯一官方方式是通过平台的 Telegram 频道,其中包含一些额外的信息。

Telegram 早期的帖子解释说,致力于恢复 RuTube 系统的专家确认威胁参与者无法访问该服务的视频档案并且它们保持完好。

RuTube 的电报更新

该攻击被描述为“强大”,但其类型尚未确定,RuTube 没有提供恢复过程何时完成的估计。

“随着俄罗斯部门的网站在过去两个月中不断受到网络攻击,黑客已经到达了 RUTUBE。视频托管遭受了强大的网络攻击。目前无法访问该平台。” -RuTube

尽管自 2022 年 2 月战争开始以来,针对俄罗斯的网络攻击一直保持稳定,但今天对于该国的民族自豪感具有高度象征意义,因此反对入侵的黑客活动家加大了力度。

目前,没有一个已知的黑客活动组织对任何一次网络攻击负责,因此可能是外国参与者、内部持不同政见者,或两者兼而有之。

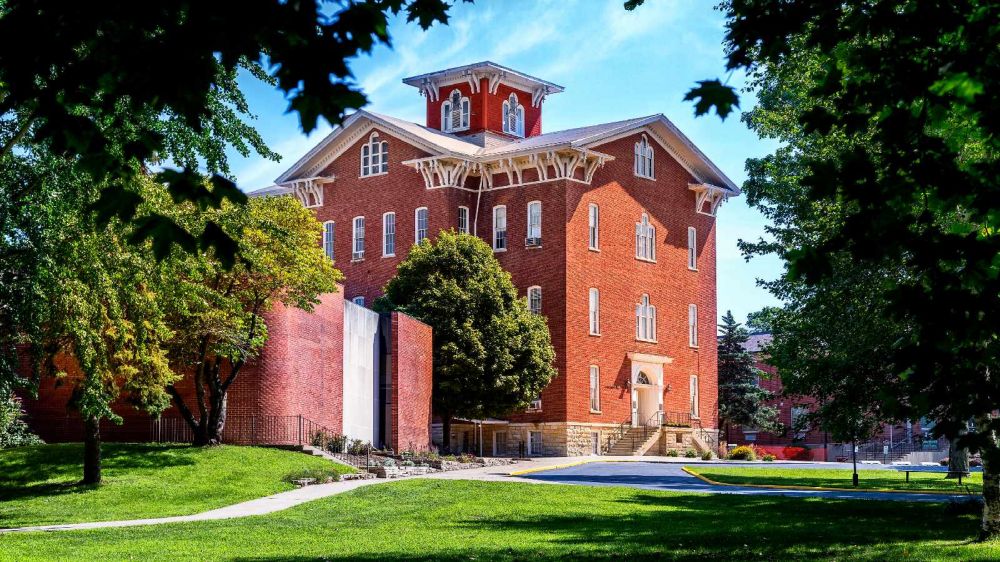

林肯学院是一所来自伊利诺伊州农村的文理学院,该学院表示,在其成立 157 年之后,由于 COVID-19 大流行和最近的勒索软件攻击对其财务造成了残酷打击,它将在本月晚些时候关闭。

这个决定变得更加艰难,因为学院在多次灾难中幸存下来,包括 1912 年的一场大火、西班牙流感、大萧条、世界大战和 2008 年的全球金融危机。

然而,12 月的勒索软件攻击是决定在 2022 年 5 月 13 日关闭的最后一根稻草,这是无法避免的。

学校已通知伊利诺伊州高等教育部和高等教育委员会这一即将到来的永久关闭,其董事会已投票决定在春季学期结束时停止所有学术活动。

正如NBC 首次报道的那样,这所伊利诺伊州文理学院是教育部认定为以黑人为主的少数几所美国乡村大学之一。

“林肯学院是 2021 年 12 月网络攻击的受害者,该攻击阻碍了招生活动并阻碍了对所有机构数据的访问,造成 2022 年秋季入学预测的模糊画面,”该学院网站上发布的公告中写道。

“招聘、留用和筹款工作所需的所有系统都无法运行。幸运的是,没有暴露任何个人身份信息。

“一旦在 2022 年 3 月完全恢复,预测显示入学人数严重不足,需要转型捐赠或合作来维持林肯学院超过当前学期。”

林肯学院为来自世界各地的学生提供服务超过 157 年。历史、职业以及学生和校友社区的损失是巨大的。——林肯学院院长大卫·格拉赫

勒索软件:对教育机构的持续威胁

根据Emsisoft 的一份报告,虽然勒索软件攻击导致一所学校首次关闭,但林肯学院只是去年遭受勒索软件攻击的 1000 多所学校中的一所。

据 Emsisoft 称,去年有 88 个教育组织直接受到勒索软件的影响,包括全国 62 个学区和 26 所高校的校园,扰乱了 1,043 所学校的学习。

尽管这一数字低于上一年(当时有 1,681 所教育机构遭到袭击),但这主要是因为此类袭击在 2021 年袭击了较小的学区。

多年来,勒索软件攻击一直是对美国教育的威胁。CISA 和 FBI的联合咨询在 2020 年 12 月警告称,K-12 教育机构正成为恶意行为者敲诈和数据盗窃的目标。

三个月后,即 2021 年 3 月,FBI 网络部门警告教育机构的系统管理员越来越多地成为 Pysa 勒索软件的目标。

11 月,多位美国参议员呼吁采取行动,要求美国教育部和国土安全部 (DHS)加强全国 K-12 学校的网络安全防御,以跟上即将到来的大规模攻击浪潮。

交付时间4-12小时,因畅销产品,可能存在库存不足情况,订购前请咨询

| 2021 快米云官网:www.zzqidc.com | |||||||||

| 英国服务器(伦敦),报价单(2022.4) | |||||||||

| 英国A版 | 编号 | CPU | 内存 | 硬盘 | IP | 带宽类型 | 流量 | 防护 | 市场价/月 |

| 40T流量 | 编号1 | E3-1230 v3 (4核8线 ) |

8G | 2x 1TB (HDD) | 1 IP | 100M | 40TB流量 | 暂无 | ¥980 |

| 编号2 | E3-1230 v3 (4核8线 ) |

8G | 2个240GB (SSD) | 1 IP | 100M | 40TB流量 | 暂无 | ¥1,200 | |

| 编号3 | E3-1270 v3 (4核8线 ) |

16G | 2x 1TB (HDD) | 1 IP | 100M | 40TB流量 | 暂无 | ¥1,450 | |

| 编号4 | E3-1270 v3 (4核8线 ) |

16G | 2个240GB (SSD) | 1 IP | 100M | 40TB流量 | 暂无 | ¥1,650 | |

| 编号5 | Xeon E-2136 (6核12线 ) |

64G | 2x 1TB (HDD) | 1 IP | 100M | 40TB流量 | 暂无 | ¥1,980 | |

| 编号6 | Xeon E-2236 (6核12线 ) |

32G | 2*960GB SSD | 1 IP | 100M | 40TB流量 | 暂无 | ¥2,250 | |

| 编号7 | Xeon E-2278G (8核16线 ) |

128GB | 2*1.92TB SSD | 1 IP | 100M | 40TB流量 | 暂无 | ¥2,950 | |

| 编号8 | E5-2620 v2 (6核12线 ) |

32GB | 4 x 1TB (HDD) | 1 IP | 100M | 40TB流量 | 暂无 | ¥2,950 | |

| 编号9 | E5-2620 v2 (6核12线 ) |

64GB | 4 x 1TB (HDD) | 1 IP | 100M | 40TB流量 | 暂无 | ¥3,350 | |

| 编号10 | E5-2620 v2 (6核12线 ) |

128GB | 4 x 1TB (HDD) | 1 IP | 100M | 40TB流量 | 暂无 | ¥3,650 | |

交付时间4-12小时,因畅销产品,可能存在库存不足情况,订购前请咨询

| 英国服务器经济型(考文垂) |

| 英国B版 | 编号 | CPU | 内存 | 硬盘 | IP | 带宽类型 | 流量 | 防护 | 市场价/月 |

| 适合用途: | 非常适合运行网站、存储等等 | ||||||||

| 基础型 | 编号11 | E3-1220Lv2 (2核4线程) |

8GB DDR3 | 240GB SSD | 1 IP | 1Gbps | 20TB | 暂无 | ¥750 |

| 编号12 | E3-1230 (4核8线程) |

16GBDDR3 | 240GB SSD | 1 IP | 1Gbps | 20TB | 暂无 | ¥950 | |

| 编号13 | E3-1290v2 (4核8线程) |

32GB DDR3 | 240GB SSD | 1 IP | 1Gbps | 20TB | 暂无 | ¥1,200 | |

| 编号14 | 至强 E5-1630v3 (4核8线程) |

64GB DDR4 | 240GB SSD | 1 IP | 1Gbps | 20TB | 暂无 | ¥1,300 | |

| 编号15 | 至强 E5-1630v3 (4核8线程) |

128GB DDR4 | 240GB SSD | 1 IP | 1Gbps | 20TB | 暂无 | ¥1,400 | |

| 适合用途: | 基于高单核性能,专为中小型游戏服务器网络而设计 | ||||||||

| 经济型 | 编号16 | 英特尔 i7-4790k (4核8线程) |

32GB | 480GB SSD | 1 IP | 1Gbps | 20TB | 暂无 | ¥1,200 |

| 编号17 | 英特尔 i7-8700K (6核12线程) |

32GB | 512GB SSD | 1 IP | 1Gbps | 20TB | 暂无 | ¥1,300 | |

| 编号18 | 英特尔 i7-8700K (6核12线程) |

64GB | 512GB SSD | 1 IP | 1Gbps | 20TB | 暂无 | ¥1,450 | |

| 适合用途: | 强大的服务器提供出色的多核和单核性能,非常适合大型游戏网络和大型虚拟化或流媒体设置 | ||||||||

| 高端型 | 编号19 | AMD Ryzen5 3600 (6核12线程) |

64GB | 512GB SSD | 1 IP | 1Gbps | 20TB | 暂无 | ¥1,750 |

| 编号20 | 锐龙 5 5600X (6核12线程) |

64GB | 512GB SSD | 1 IP | 1Gbps | 20TB | 暂无 | ¥1,800 | |

| 编号21 | 锐龙 7 5800X (8核16线程) |

64GB | 512GB SSD | 1 IP | 1Gbps | 20TB | 暂无 | ¥1,980 | |

| 编号22 | 锐龙 7 5800X (8核16线程) |

128GB | 512GB SSD | 1 IP | 1Gbps | 20TB | 暂无 | ¥2,250 | |

| 编号23 | 锐龙 9 5950X (16核32线程) |

64GB | 512GB SSD | 1 IP | 1Gbps | 20TB | 暂无 | ¥2,350 | |

| 编号24 | 锐龙 9 5950X (16核32线程) |

128GB | 512GB SSD | 1 IP | 1Gbps | 20TB | 暂无 | ¥2,450 | |

交付时间10-24小时,因畅销产品,可能存在库存不足情况,订购前请咨询

| 米德兰兹 | CPU | 内存 | 硬盘 | IP | 带宽类型 | 流量 | 防护 | 市场价/月 | |

| AMD | 编号25 | AMD锐龙5 PRO3600 (6核12线程) |

32GB | 2个 1TB 硬盘(软件 RAID 1) | 1 IP | 100M | 不限流量 | 暂无 | ¥1,250 |

| 编号26 | AMD锐龙5 PRO3600 (6核12线程) |

32GB | 2 x 480GB SSD(软件 RAID 1) | 1 IP | 100M | 不限流量 | 暂无 | ¥1,300 | |

| 编号27 | AMD锐龙7 PRO 3700 (8核16线程) |

64GB | 2个 2TB 硬盘(软件 RAID 1) | 1 IP | 100M | 不限流量 | 暂无 | ¥1,450 | |

| 编号28 | AMD锐龙7 PRO 3700 (8核16线程) |

64GB | 2个960GB SSD(软件 RAID 1) | 1 IP | 100M | 不限流量 | 暂无 | ¥1,550 | |

| 编号29 | AMD锐龙9 PRO 3900 (12核24线程) |

128GB | 2个 2TB 硬盘(软件 RAID 1) | 1 IP | 100M | 不限流量 | 暂无 | ¥1,850 | |

| Intel | 编号30 | Intel E3-1230 V6 (4核8线程) |

16GB | 2个 1TB 硬盘(软件 RAID 1) | 1 IP | 100M | 不限流量 | 暂无 | ¥1,250 |

| 编号31 | Intel E3-1230 V6 (4核8线程) |

16GB | 2 x 480 GB SSD(软件 RAID 1) | 1 IP | 100M | 不限流量 | 暂无 | ¥1,350 | |

| 编号32 | Intel E3-1230 V6 (4核8线程) |

32GB | 2个 1TB 硬盘(软件 RAID 1) | 1 IP | 100M | 不限流量 | 暂无 | ¥1,450 | |

| 编号33 | Intel E3-1230 V6 (4核8线程) |

32GB | 2 x 480 GB SSD(软件 RAID 1) | 1 IP | 100M | 不限流量 | 暂无 | ¥1,550 | |

| 编号34 | Intel E3-1270 V6 (4核8线程) |

32GB | 2个 2TB 硬盘(软件 RAID 1) | 1 IP | 100M | 不限流量 | 暂无 | ¥1,650 | |

| 编号35 | Intel E3-1270 V6 (4核8线程) |

32GB | 2个1TB NVMe(软件 RAID 1) | 1 IP | 100M | 不限流量 | 暂无 | ¥1,750 | |

| 编号36 | Intel E3-1270 V6 (4核8线程) |

64GB | 2个 2TB 硬盘(软件 RAID 1) | 1 IP | 100M | 不限流量 | 暂无 | ¥1,750 | |

| 编号37 | Intel E3-1270 V6 (4核8线程) |

64GB | 2个1TB NVMe(软件 RAID 1) | 1 IP | 100M | 不限流量 | 暂无 | ¥2,150 | |

| 编号38 | 至强银 4123 (8核16线程) |

96GB | 2个 4TB 硬盘(软件 RAID 1) | 1 IP | 100M | 不限流量 | 暂无 | ¥2,550 | |

| 编号39 | 至强金牌 6126 (12核24线程) |

192GB | 2个 4TB 硬盘(软件 RAID 1) | 1 IP | 100M | 不限流量 | 暂无 | ¥2,950 | |

| 编号40 | 至强金牌 6126 (12核24线程) |

192GB | 2个1TB NVMe(软件 RAID 1) | 1 IP | 100M | 不限流量 | 暂无 | ¥3,150 | |

| 编号41 | 至强金牌 6210U (20核40线程) |

192GB | 2个 4TB 硬盘(软件 RAID 1) | 1 IP | 100M | 不限流量 | 暂无 | ¥3,550 | |

| 编号42 | 至强金牌 6210U (20核40线程) |

192GB | 2 个 1TB NVMe(软件 RAID 1) | 1 IP | 100M | 不限流量 | 暂无 | ¥3,850 | |

| 储存型 | 编号43 | AMD锐龙5 PRO3600 (6核12线程) |

32GB | 4个 8TB 硬盘(软件 RAID 5) | 1 IP | 100M | 不限流量 | 暂无 | ¥1,850 |

| 编号44 | AMD锐龙7 PRO 3700 (8核16线程) |

64GB | 4个16TB 硬盘(软件 RAID 5) | 1 IP | 100M | 不限流量 | 暂无 | ¥2,650 | |

| 编号45 | 至强金牌 6126 (12核24线程) |

96GB | 6x3.84TB SSD(软件 RAID 5) | 1 IP | 100M | 不限流量 | 暂无 | ¥4,650 | |

| 编号46 | 至强金牌 6126 (12核24线程) |

96GB | 6个7.68TB SSD(软件 RAID 5) | 1 IP | 100M | 不限流量 | 暂无 | ¥6,250 |

交付时间10-24小时,因畅销产品,可能存在库存不足情况,订购前请咨询

| I版 | CPU | 内存 | 硬盘 | IP | 带宽类型 | 流量 | 防护 | 市场价/月 |

| 编号111 | E3 1230 | 16G | 2*240G SSD | 1 | 100M | 不限流量 | 暂无 | ¥999 |

| 编号112 | E5 2620 | 32G | 2*1T SATA | 1 | 100M | 不限流量 | 暂无 | ¥1,399 |

| 编号113 | 2*E5 2630 | 128G | 2*500G SSD | 1 | 100M | 不限流量 | 暂无 | ¥1,699 |

| 编号114 | 2*E5 2670 | 192G | 16*4T SATA | 1 | 100M | 不限流量 | 暂无 | ¥3,599 |

交付时间12-24小时,因畅销产品,可能存在库存不足情况,订购前请咨询

| 地区:戈斯波特 | 编号 | CPU | 内存 | 硬盘 | IP | 带宽类型 | 流量 | 防护 | 市场价/月 |

| 编号47 | 至强 E3-1230 V1 (4核8核心) |

16GB | 2个2TB SAS硬盘RAID 1 | 1 IP | 100M | 不限流量 | 暂无 | ¥550 | |

| 编号48 | 至强 E3-1230 V1 (4核8核心) |

32GB | 2个2TB SAS硬盘JBOD或RAID 1 | 1 IP | 100M | 不限流量 | 暂无 | ¥650 | |

| 编号49 | 至强 E5-2403 v2 (4核8核心) |

64GB | 4个600 GB SAS RAID 10 |

1 IP | 100M | 不限流量 | 暂无 | ¥750 | |

| 编号50 | 至强 E5-2420 (6核12核心) |

64GB | 4个600 GB SAS RAID 10 |

1 IP | 100M | 不限流量 | 暂无 | ¥750 | |

| 编号51 | 至强 E5-2403 (6核12核心) |

64GB | 4个600 GB SAS RAID 10 |

1 IP | 100M | 不限流量 | 暂无 | ¥750 | |

| 编号52 | 至强 E3-1271 v3 (4核8核心) |

8GB | 512GB固态硬盘 | 1 IP | 100M | 不限流量 | 暂无 | ¥790 | |

| 编号53 | 至强 E5-2403 (4核8核心) |

64GB | 4个600 GB SAS RAID 10 |

1 IP | 100M | 不限流量 | 暂无 | ¥790 | |

| 编号54 | 至强 E5-2403 (4核8核心) |

64GB | 4个600 GB SAS RAID 10或JBOD |

1 IP | 100M | 不限流量 | 暂无 | ¥790 | |

| 编号55 | 至强 E3-1271 v3 (4核8核心) |

32GB | 500GB SATA RAID 0 |

1 IP | 100M | 不限流量 | 暂无 | ¥790 | |

| 编号55 | E3-1270 v3 (4核8核心) |

32GB | 3个600GB SAS RAID 0 |

1 IP | 100M | 不限流量 | 暂无 | ¥790 | |

| 编号56 | 至强 E3-1271 v (4核8核心) |

32GB | 2x2TB SATA RAID 0 |

1 IP | 100M | 不限流量 | 暂无 | ¥850 | |

| 编号57 | 至强 E5-2420 0 (6核12核心) |

48GB | 2x2TB HDD RAID 10 |

1 IP | 100M | 不限流量 | 暂无 | ¥890 | |

| 编号58 | 至强 E5-2420 v2 (6核12核心) |

64GB | 4x2TB SATA JBOD |

1 IP | 100M | 不限流量 | 暂无 | ¥950 | |

| 编号59 | 至强 E5-2420 v2 (6核12核心) |

64GB | 4x2TB SATA JBOD |

1 IP | 100M | 不限流量 | 暂无 | ¥950 | |

| 编号60 | 至强 E3-1270 v5 (4核8核心) |

32GB | 120Gb 固态硬盘 | 1 IP | 100M | 不限流量 | 暂无 | ¥990 | |

| 编号61 | 至强 E3-1240 v5 (4核8核心) |

32GB | 120Gb 固态硬盘 | 1 IP | 100M | 不限流量 | 暂无 | ¥990 | |

| 编号62 | 至强 E5-2420 v2 (6核12核心) |

64GB | 4x2TB SATA RAID 10 |

1 IP | 100M | 不限流量 | 暂无 | ¥1,150 | |

| 编号63 | 至强 E3-1240 v5 (4核8核心) |

32GB | 120Gb 固态硬盘 | 1 IP | 100M | 不限流量 | 暂无 | ¥1,150 | |

| 编号64 | 至强 E5-2430 v2 (6核12核心) |

96GB | 2x2TB HDD RAID 10 |

1 IP | 100M | 不限流量 | 暂无 | ¥1,250 | |

| 编号65 | 至强 E5-2430 v2 (6核12核心) |

96GB | 2x2TB HDD RAID 10或JBOD |

1 IP | 100M | 不限流量 | 暂无 | ¥1,250 | |

| 编号66 | 至强 E3-1270 v6 (4核8核心) |

64GB | 4个512GB SSD RAID 10 |

1 IP | 100M | 不限流量 | 暂无 | ¥1,450 | |

| 编号67 | 双 Xeon E5-2670 (8核16核心) |

64GB | 2个256GB SSD RAID 1 |

1 IP | 100M | 不限流量 | 暂无 | ¥1,490 | |

| 编号68 | 至强 E5-2430 (6核12核心) |

96GB | 500GBSSD+2x1TB SSD+512GB SSD RAID 1 + RAID 1 |

1 IP | 100M | 不限流量 | 暂无 | ¥1,590 | |

| 编号69 | 双 Xeon E5-2430 (8核16核心) |

96GB | 4 x 2TB SATA 硬盘 RAID 1 + RAID 1 |

1 IP | 100M | 不限流量 | 暂无 | ¥1,690 |

分析NSO 集团的 Pegasus 政府间谍软件不断回到头条新闻,这要归功于诸如针对西班牙首相和英国高级官员的使用等揭露。但是有一个国家对飞马的愤怒已经持续了近一年,而且几乎没有减弱的迹象:印度。

快速回顾:Pegasus 由以色列公司 NSO Group 创建,该公司将该产品宣传为“预防犯罪和恐怖行为”,并承诺只会将软件出售给经过审查的政府,以及用于打击恐怖分子或打击犯罪分子等批准的目的谁虐待儿童。

这些承诺很重要,因为 Pegasus 非常强大:目标被愚弄到软件的“零点击”安装中,之后他们的智能手机就是一本打开的书。

2021 年 7 月,国际特赦组织和法国新闻宣传组织 Forbidden Stories 声称 Pegasus 的使用远远超出了其预期目的,并声称已访问了 NSO 客户作为监视目标的 50,000 多个电话号码的列表。

许多人是政治家、活动家、外交官或企业家——这些工作并不是 NSO 所说的让政府以 Pegasus 为目标的那种工作。

超过 300 名印度居民列入了这份名单——其中包括反对派政治家、活动人士和西藏流亡政府的官员。

NSO 没有就其承诺如何化为乌有提供任何解释或理论。

《纽约时报》 报道称,印度总理纳伦德拉·莫迪 (Narendra Modi) 于 2017 年购买了 Pegasus,作为一项价值约 20 亿美元的总体武器交易的一部分,但印度政界人士拒绝承认购买或使用它。

印度政府已经将飞马变成了反对政治对手的单纯暗示是炸药的,并且那些认为他们已成为目标的人的投诉蜂拥而至。

这些投诉得到了重视:2021 年 10 月,印度最高法院成立了一个技术委员会,以调查国家政府是否使用 Pegasus 非法瞄准公民。

该委员会是在政府提出对自己进行调查后出现的。法院拒绝了该提议,并将 Pegasus 部署的指控称为“奥威尔式关注” [PDF]。它对侵犯隐私权和言论自由权表示关切,并对外国实体是否参与非法国内监视感兴趣。

政治反对者指责印度总理纳伦德拉·莫迪叛国和危害国家安全,而支持者则将“合法拦截”作为使用间谍软件的理由。

莫迪政府购买了 Pegasus 来监视我们的主要民主机构、政治家和公众。政府官员、反对派领导人、武装部队、司法机构都成为这些电话窃听的目标。这是叛国。

莫迪政府犯了叛国罪。

- 拉胡尔甘地 (ahRahulGandhi) 2022 年 1 月 29 日

正在调查州政府是否也收购了 Pegasus,该软件也已成为有关数据隐私的更广泛辩论的一部分。

新德里数字自由组织互联网自由基金会的律师 Anushka Jain 告诉The Reg: “我认为对话仍在继续,因为有一个法庭案件正在进行中。只要案件发生任何事情,对话就会重新开始。 ” 她的团队正在为 Pegasus 间谍软件针对的两名记者提供法律代理。

耆那教解释说:

首先,人们不知道监视发生在那个级别。而且,因为我们不确定是谁执行的。也许是印度政府进行了监视,但我们不确定。没有人愿意说一些可能使他们陷入麻烦的不正确的话。

从逻辑上讲,如果 NSO 只向政府出售 Pegasus,那么该恶意软件一定是被印度政府使用,或者被外国政府用来对付印度公民——政治家、智囊团和互联网自由基金会等非营利组织都注意到了这一点。他们认为,无论哪种方式,政府都有责任采取行动。

正如 Rajya Sabha 议会成员和印度人民党 (BJP) 成员 Subramanian Swamy 在推特上所说:

很明显,Pegasus Spyware 是一家从事付费合同的商业公司。因此,不可避免的问题出现在谁为印度“行动”付钱给他们的问题上。如果不是印度政府,那是谁?莫迪政府有责任告诉印度人民

— Subramanian Swamy (@Swamy39) 2021 年 7 月 19 日

印度最高法院于 2017 年根据印度宪法第 21 条宣布隐私为一项基本权利。然而,法官解释说,一个人的基本隐私权可能会被相互竞争的国家和个人利益所推翻,或者换句话说,合法拦截。

“该判决被誉为印度隐私法学的奠基石。在数字印度加快步伐之际,它也被誉为加强印度公民隐私的良机,”印度非营利组织印度软件自由法律中心说(SFLC-In)在社交媒体上。

该组织自称为“数字自由的捍卫者”,认为自 2017 年裁决以来,“在实际保护印度公民的隐私和保护他们免受不受约束的国家监视方面”并没有太大变化。

SFLC-In 在 Facebook 帖子中写道: “在 Pegasus 丑闻、缺乏适当的利益相关者协商以及绕过立法审查以引入不受约束的技术解决方案之后,争取更强大的数字权利的斗争仍在继续,并且出现了更剧烈的转变。”

进一步解决合法拦截的法律,即《印度电报法》和《信息技术法》,是在甚至可以想象间谍软件之前制定的——正如提到电报所暗示的那样。

这些法律允许拦截(在第 69 条中),但不允许以 Pegasus 所允许的方式劫持和武器化手机。

同时,同一法案的第 43 条和第 66 条将网络犯罪和被盗计算机资源定为刑事犯罪。

“《信息技术法案》规定,黑客行为是非法的,Pegasus 本质上是黑客行为,因为它接管了整个手机并收集手机上的所有信息,而不仅仅是特定的通信,”Jain 澄清道。

“然而,这是对该条款的一个非常广泛的解释,因为这是描述对计算机系统的黑客攻击,而 [印度法律没有] 任何关于 Pegasus 等技术的规定。”

但印度正在辩论这样一项法案——《2019年个人数据保护法案》。该法案在国内外受到严厉批评,尚未通过成为法律。

Jain 解释说,反对该法案的一个原因是它提供了很多豁免。

她说:

我们担心的是,如果政府及其当局免于数据保护,它会创造一个可以不受限制地进行监视的空间。我们认为数据保护和监控是相互关联的。

它最终可能会朝着政府的利益努力,这可能与公民的最大利益不一致。

催化剂

Jain 告诉The Register,如果没有数据保护法或强有力的民事责任制度,印度公民的唯一出路就是去宪法法院,声称他们的权利受到了侵犯。

SFLC-In 同意法院是变革不可或缺的一部分,这就是为什么它也在诉讼中支持间谍软件的受害者。

正如该组织在其网站上所写:

作为对这些漏洞持开放态度而政府没有充分问责的公民,我们需要开始推动监督改革,并需要在我们的监督框架中进行司法监督。

截至目前,一切都由行政人员完成,包括审查或拦截令。迫切需要像英国一样对所有拦截令进行司法监督。监视令必须经过法官审查和批准才能执行。

通过法院系统寻求整改可以建立必要的数据保护、黑客和数字权利法,从而创造历史性的变化。当然,这些法律也无法通过——或者在保护不足的情况下通过——让像 Jain 和 SFLC-In 这样的人寻找下一个努力实现变革的机会。

在这些团体继续鼓动变革的同时,一个新的参与者也瞄准了该法案:在其对全球知识产权法的年度评估[PDF] 中,美国贸易代表认为它可能“破坏印度的重要知识产权保护”。贸易代表表示,该法案的缺陷“特别严重,因为印度保护商业秘密的法律框架过时且不足”。

“关于这项和其他影响知识产权的潜在立法,美国鼓励印度采取透明的程序,为利益相关者提供足够的机会发表评论。”

这些利益相关者的立场不难找到。对于缺乏强有力的数据法如何给印度政府提供一个可能允许它使用 Pegasus 瞄准对手的漏洞,也没有愤怒。

印度政府的政策要求该国的科技公司在全球工业中发挥更大的作用,并广泛使用数字政府服务。由于拟议的法律停滞不前,而主要贸易伙伴建议对其进行修订,这两个目标都将更难实现。

RubyGems 包存储库修复了一个严重漏洞,该漏洞允许任何人从存储库中取消发布(“yank”)某些 Ruby 包,并使用相同的文件名和版本号重新发布其污染或恶意版本。

指定为 CVE-2022-29176 的严重缺陷存在于 RubyGems.org,它是 npmjs.com 的 Ruby 等效项,托管超过 170,000 个 Ruby 包 (gem),在其生命周期内提供了近 1000 亿次下载。

RubyGems 的初步审计显示,该漏洞在过去 18 个月内未被利用来更改任何 gem,但更深入的审计仍在进行中,结果尚未公布。

劫持宝石:猛拉、更改、重新发布

本周,RubyGems 宣布一个严重的错误可能使任何 RubyGems.org 用户能够提取他们没有授权的 gem 版本,并将 gem 的内容替换为较新的文件。

与用于 NodeJS 包的 npm 类似,RubyGems 是 Ruby 编程语言的包管理器,并为分发已完成的 Ruby 工件(称为“gems”)提供标准化格式。RubyGems.org 注册表是社区的 gem 托管服务,允许开发人员即时发布或安装 gem 并使用一组专门的 API。

如果威胁行为者意识到这样的缺陷,他们可以悄悄地用恶意软件替换合法 Ruby 包的内容——这与 去年被劫持以分发加密货币的 npm 流行的ua-parser-js、coa 和 rc库相呼应矿工和密码窃取者。

尽管 npm 劫持事件源于维护者帐户泄露而不是漏洞利用,但它们造成了严重破坏,因为诸如“ua-parser-js”之类的库已被超过一千个项目使用,包括 Facebook、微软、亚马逊、Instagram、 Google、Slack、

Mozilla、Discord、Elastic、Intuit、Reddit 以及更多知名公司。

就 Ruby 而言,大规模利用此类漏洞可能会对 Ruby 生态系统和整体软件供应链安全造成广泛破坏。

RubyGems 解释说,要利用该漏洞,需要满足以下条件:

目标 gem 的名称中有一个或多个破折号,例如 something-provider。

第一个破折号之前的单词表示 RubyGems.org 上存在的攻击者控制的 gem。

被拉取/更改的宝石要么是在过去 30 天内创建的,要么在 100 多天内未更新。

“例如,gem something-provider可能已被 gem something的所有者接管,”RubyGems 解释道。

“拥有许多 gem 的组织只要拥有名称在破折号之前的 gem,就不会受到攻击,例如,拥有 gem orgname会保护所有名称为orgname-provider 的 gem。”

该漏洞被分配为 CVE-2022-29176,潜伏在 RubyGems 代码的“猛拉动作”中,现已得到修复。

独立开发者和渗透测试者 Greg Molnar 以更深入的技术解释了该缺陷。

目前,RubyGems.org 维护人员不认为该漏洞已被利用,根据对过去 18 个月在平台上进行的 gem 更改进行分析的审计结果。

但注册表所有者表示,正在进行更深入的审计,其结果将在针对此漏洞发布的安全公告中公布,其中还包含一些缓解措施。

“RubyGems.org 会在 gem 版本发布或拉取时向所有 gem 所有者发送电子邮件。我们没有收到任何来自 gem 所有者的支持电子邮件,表明他们的 gem 已在未经授权的情况下被拉取,”该公告称。

RubyGem 开发人员可以通过查看他们的Gemfile.lock 并搜索其平台已更改但版本号保持不变的 gem,来审计他们的应用程序历史记录以查找可能的过去漏洞。

例如,看到您的 gemname-3.1.2 gem 重命名为 gemname-3.1.2-java 可能是漏洞已被利用的迹象之一。

用户 laursisask通过HackerOne报告了该漏洞。

更新:

美国东部时间 5 月 8 日下午 5:17:添加了有关如何检查您的 gem 是否已通过此漏洞被利用的信息。

美国东部时间 5 月 8 日下午 5:35:添加了 Molnar 对该漏洞的技术分析的链接。

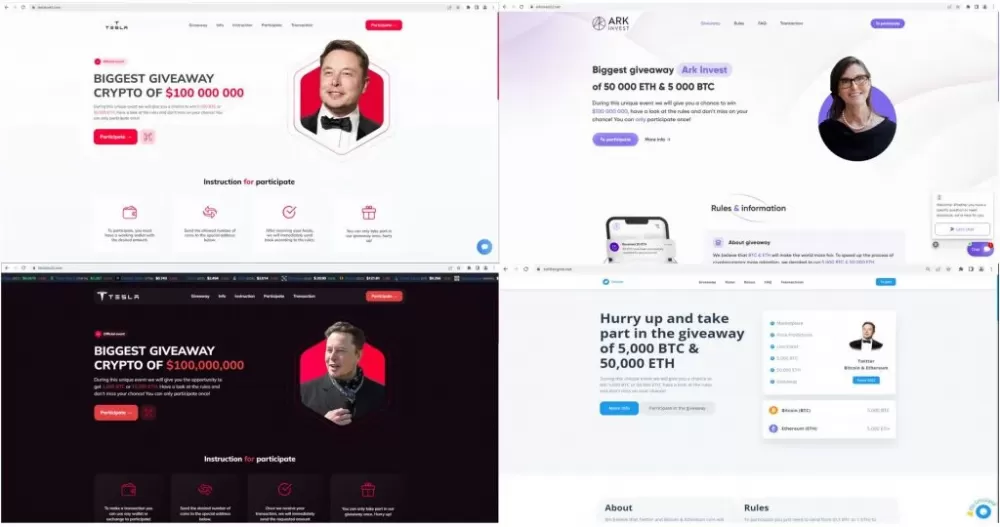

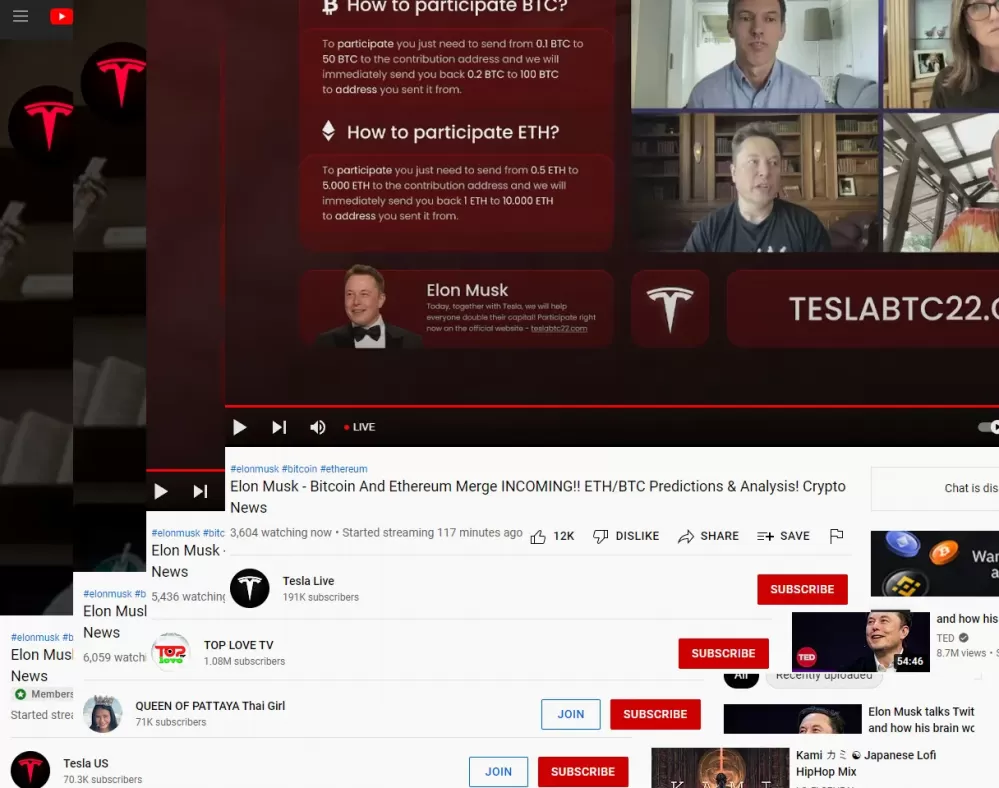

仅仅通过在 YouTube 上重播 Elon Musk 和 Jack Dorsey Ark Invest 的旧视频,虚假的加密货币赠品就窃取了数百万美元。

该计划是旧的“双倍投资”诡计,承诺偿还受害者发送给骗子的加密货币金额的两倍。

欺诈者在 Ark Invest 的“The ₿ Word”会议上重新播放了 Elon Musk、Jack Dorsey 和 Cathie Wood 对加密货币的旧现场小组讨论的编辑版本后,赚了超过 130 万美元 。

过去,诈骗者使用其他与埃隆马斯克相关的视频,包括SpaceX 发射或特斯拉视频,成功地宣传假赠品并在此过程中窃取数百万美元。

操作简单

通过快速搜索,ZZQIDC发现近 10 个 YouTube 频道已经发布了讨论,尽管以较小的格式进行了编辑,以包含促进骗局的其他元素,包括指向欺诈性加密赠品网站的链接。

我们的发现只是整个计划的一瞥,我们观察到自 3 月以来一直在展开。然而,有报道称它可以追溯到 1 月份,并在短短 7 小时内为诈骗者带来了 400,000 美元。

网络安全公司 McAfee 的安全研究人员也在监视该骗局,并于周四发布了一份报告,其中他们确定了 11 个欺诈网站。

迈克菲第二天更新了帖子,称这些网站的数量在短短 24 小时内就增加到了 26 个。

“YouTube 流中宣传了几个具有相似主题的网站。他们声称发送的加密货币价值是他们收到的价值的两倍。例如,如果您发送 1BTC,您将收到 2BTC 作为回报”-

然而,这些网站每天都会出现,诈骗者会生成新的钱包来从易受骗的加密货币用户那里接收资金。以下是 BleepingComputer 和 McAfee 发现的一些内容:

| make2x[.]org | 阿克诺[.]org | teslabtc22[.]com |

| 麝香官方[.]net | arkinvest22[.]net | 特斯拉-eth[.]org |

| 2x-麝香[.]net | 今日伦敦[.]org | 特斯拉威尔[.]com |

| 2022ark-投资[.]net | elonnew[.]org | twittergive[.]net |

| 22ark-投资[.]org | elonnew[.]com | doublecrypto22[.]com |

| 22invest-ark[.]com | 2xEther[.]com | 特斯拉比特币[.]org |

| 特斯拉-2x[.]org |

上表中的一些站点仍在运行中。该列表远未完成,因为诈骗者继续建立在新流中推广的新网站,播放加密货币的修改版本。

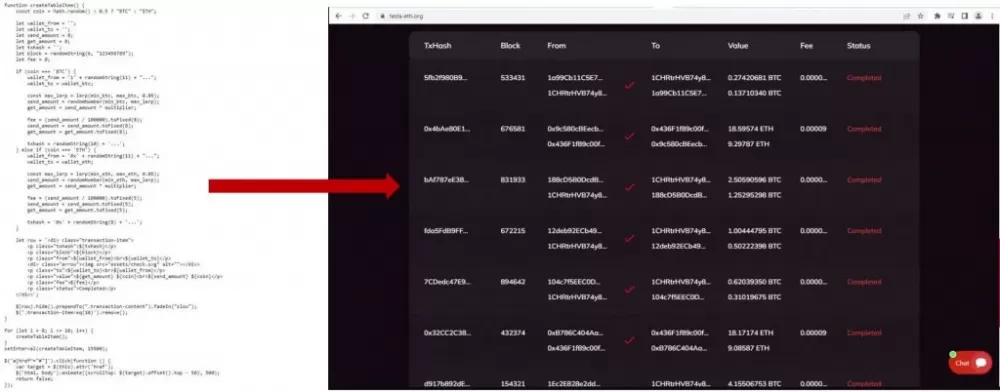

研究人员表示,视频中宣传的网站诱使访问者认为其他人正在发送加密货币并获得了双倍的“投资”,并显示了一张最近交易的表格作为证据

为了创建假表,诈骗者使用 JavaScript 代码生成随机加密货币钱包和支付金额的列表。

以下是诈骗者用于 Ark Invest 加密货币欺诈的以太坊和比特币钱包地址列表:

| 比特币钱包地址 | 价值 | ETH 钱包地址 | 已收到 |

|---|---|---|---|

| bc1qz50pclcp7a7wl0au2m4rkleaxl7wryktmsy9sk | 0 | 0xb8e257c18bbec93a596438171e7e1e77d18671e5 | 25,209 美元 |

| 1HBt1KrtWMSkjgGzuvTEPsePk24ChoQ33t | 4,632 美元 | 0x7007fa3e7db99686d337c87982a07baf165a3c1d | 9.16 美元 |

| 1A4GEKCKrRhjgsNCQfRaGmbZVPW8qsxfwW | 29,706 美元 | 0x436f1f89c00f546bfef42f8c8d964f1206140c64 | 13,377 美元 |

| bc1qcawgs6gpmqyx35c0a0yldhak7ggagwxdpget7e | 16,933 美元 | 0x9b857c44c500eaf7fafe9ed1af31523d84cb5bb0 | 70,602 美元 |

| bc1qc66cl4eap9d0r3fmydwxufa0yk6natdv72qe87 | 19,439 美元 | 0xbd73d147970bcbccdde3dd9340827b679e70d9d4 | 57,573 美元 |

| bc1quu3ltey8vndcx6ma9zukazyffsw50hz8s4zhrw | 20,983 美元 | 0xac9275b867dab0650432429c73509a9d156922dd | 0 |

| 1DU2H3dWXbUA9mKWuZjbqqHuGfed7JyqXu | 0 | 0x12357a8e2e6b36dd6d98a2aed874d39c960ec174 | 0 |

| 1Q3r1TzwCwQbd1dZzVM9mdFKPALFNmt2WE | 41,219 美元 | 0x2605df183743587594a3dbc5d99f12bb4f19ac74 | 11,468 美元 |

| 17XfgcHCfpyYMFdtAWYX2QcksA77GnbHN9 | 49,311 美元 | 0x18e860308309f2ab23b5ab861087cbd0b65d250a | 14,766 美元 |

| 1GLRZZHK2fRrywVUEF83UkqafNV3GnBLha | 5,787 美元 | 0x5081d1ec9a1624711061c75db9438f207823e694 | 4,029 美元 |

| 1NKajgogVrRYQjJEQY2BcvZmGn4bXyEqdY | 0 | 0x820a78d8e0518fce090a9d16297924db7941fd4f | 63,301 美元 |

| 1DU2H3dWXbUA9mKWuZjbqqHuGfed7JyqXu | 0 | 0xcaaa38911bfe60933e39acbb59f0ba8dda491331 | 18,929 美元 |

| bc1qas66cgckep3lrkdrav7gy8xvn7cg4fh4d7gmw5 | 11,846 美元 | 0xdbb8c934650bd1a88b4ba12f4acb042d9a8a0cbe | 43,604 美元 |

| 18wJeJiu4MxDT2Ts8XJS665vsstiSv6CNK | 119,147 美元 | 0x2d18a797b68a4f0bf15f21b55e76e2367a716942 | 64,585 美元 |

| 1CHRtrHVB74y8Za39X16qxPGZQ12JHG6TW | 4,790 美元 | 0x24310fb34afccbe29f80c46b4b5e17601bf11c56 | 16,778 美元 |

| bc1qdjma5kjqlf7l6fcug097s9mgukelmtdf6nm20v | 0 | 0x7a619530988a266fd39a4acccc5315d90c9544aa | 36,449 美元 |

| 1EX3dG9GUNVxoz6yiPqqoYMQw6SwQUpa4T | 95,974 美元 | 0xa15ebabdda7b5401d642893b843cf94be2293172 | 16,311 美元 |

| 0xac9275b867dab0650432429c73509a9d156922dd | 0 |

收到的金额可能看起来不多,但考虑到整个操作只需要很少的努力和技术技能,这是一笔不错的钱。一旦视频被编辑并且网站启动并运行,欺诈者只需要等待受害者转移数字硬币。

McAfee 表示,他们发现的恶意网站上列出的钱包记录了大量交易,这些交易在 5 月 5 日达到了价值 280,000 美元的加密货币。

第二天,这个总价值飙升至 130 万美元。最大的钱包通过 13 笔交易获得了超过 90,000 美元的比特币。

根据ZZQIDC自己的研究,仅基于对当前运行的所有诈骗视频的简短扫描,欺诈者今天又偷走了 100,000 美元。

在撰写本文时,ZZQIDC已发现 9 个 YouTube 频道引诱加密货币用户访问诈骗网站。几乎所有的名字都包含了Tesla、Elon Musk、Ark Invest或它们的组合。

奇怪的是,其中一些宣传加密货币诈骗网站的频道拥有大量追随者,订阅人数在 71,000 到 108 万之间。

在大多数情况下,这些频道的订阅者数量似乎被人为夸大,以增加宣传该骗局的视频的可信度,因为它们没有其他可用内容。

在撰写本文时,一些频道将修改后的视频从公众访问中删除,要么将其删除,要么将其限制为付费会员。

这种类型的骗局似乎非常普遍,YouTube 每天都会将它们赶走,但速度不够快。根据我们所见,目前至少有 40 个这样的视频。

ZZQIDC发现这些直播流每天运行多次,一旦结束就会被删除。

加密货币用户一直是威胁行为者的目标,他们寻求新的方法让受害者落入陷阱。尽管承诺将加密资产翻倍是一个老把戏,但它似乎仍然有利可图。

过去,诈骗者利用其他与埃隆马斯克相关的视频,包括 SpaceX 发射或特斯拉视频,成功地宣传假赠品并在此过程中赚取数百万美元

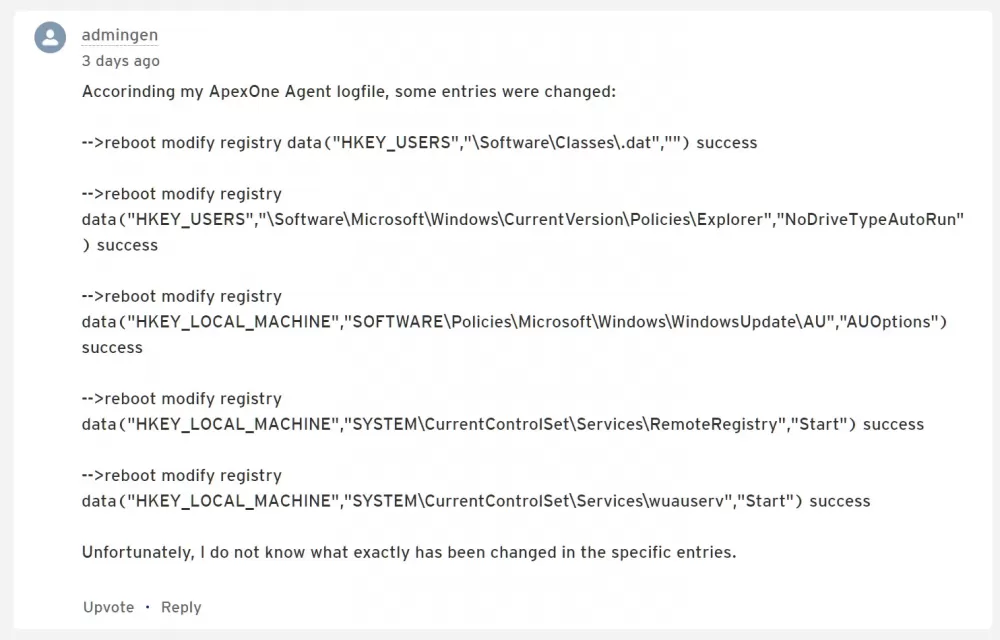

趋势科技防病毒软件修复了影响其 Apex One 端点安全解决方案的误报,该解决方案导致 Microsoft Edge 更新被标记为恶意软件,并且 Windows 注册表被错误地修改。

根据本周早些时候在公司论坛和社交网络上开始流传的数百个客户报告,误报影响了存储在 Microsoft Edge 安装文件夹中的更新包。

正如用户进一步透露的那样,趋势科技 Apex One 将浏览器更新标记为病毒/恶意软件:TROJ_FRS.VSNTE222 和病毒/恶意软件:TSC_GENCLEAN。

可用的修复和解决方法

这家网络安全软件制造商解决了这个问题,并发布了一份建议,敦促客户更新他们的产品,并确保将智能扫描代理模式和智能扫描模式更新到最新版本。

“趋势科技意识到今天早些时候报告的一个检测问题,涉及 Microsoft Edge 和趋势科技智能扫描模式的潜在误报,”该公司表示。

“该模式已更新以删除有问题的检测,我们正在对问题的根本原因进行调查。调查完成后可以提供更多信息。

“请确认智能扫描代理模式为 17.541.00 或更高版本,并且智能扫描模式为 21474.139.09 或更高版本,这可以解决问题。”

如果模式更新没有解决需要将多个 Microsoft Edge 文件夹添加到 Apex One 的排除列表的问题,趋势科技还共享了一个临时解决方法。

恢复注册表更改

虽然趋势科技为误报提供的修复可以通过更新 Apex One 轻松应用,但一些客户还报告说,此问题还导致 Windows 注册表项在代理的损坏清除工具执行后被更改。

“据报道,一些客户根据他们的端点清理配置设置观察到一些注册表更改作为检测的结果,”趋势科技补充道。

Trend Micro 客户看到的 Windows Registry 更改

这要求受影响的用户通过有助于恢复损坏清除所做更改的过程来恢复 Apex One 代理所做的备份。

该公司还共享了一个脚本,该脚本将帮助系统管理员在组策略或其他企业脚本工具的帮助下自动执行注册表恢复过程。

但是,您应该先测试这个自动化工具,然后再在整个环境中运行它。

“请注意,希望将此脚本作为批处理文件或通过其他方法使用的管理员应首先仔细检查脚本并在其环境中进行测试,然后再进行广泛的开发,”趋势科技解释说。

“建议继续遇到问题的客户联系其授权的趋势科技代表以获得进一步的帮助。”

由于完全不同的原因,与服务器的 VPS 连接问题一直很烦人,即使在将服务器用于特定目的时也是如此。通常,大多数时候,最轻微的原因也是,迫使我们花费大量时间为每个问题寻找解决方案,以建立繁荣稳定的联系。

在本文中,我们尝试调查了导致服务器崩溃的大多数主要 VPS 连接问题,并为它们提供了可用的解决方案;我们希望本文能帮助您解决这些烦人的连接问题;首先,我们将分别解释每个虚拟服务器的连接问题,然后我们还将检查子问题和解决方案。

唯一的问题不仅限于导致我们失去服务器连接的 RDP 或 Putty 错误;其他子因素包括由于 Internet 中断、公司服务器中断、VPS 提供商或您试图通过其访问服务器的操作系统中断而失去与服务器的稳定连接也可能导致您失去连接到服务器。

请注意这一点:RDP 对于所有版本的 Windows Server 都是相同的,因此我们将在 Windows 虚拟服务器中看到相同的错误。此外,在尝试连接到 Windows VPS 时,有时,除了 RDP 主要问题之外,子案例会导致我们的 VPS 连接与服务器断开连接。

在下一节中,我们将描述一些案例,其中包括:

我们可以了解导致我们Linux服务器断开的主要原因;事实上,Linux 和 Windows 版本连接服务器的主要问题是出于不同的原因;上一节提到,子项也主要影响RDP连接,但在Linux服务器中,这些连接错误大多是Putty程序本身,导致我们失去与服务器的连接;在下文中,我们将表达其中的一些情况以及解决它们的方法:

现在,我们将检查我们描述的每个连接错误,并检查我们可能会遇到的一些主要问题:

Windows VPS 主要 VPS 连接问题

(RDP)问题

:: 1.权限不足

在某些情况下,要使用 Windows 服务器的某些部分,与 Windows VPS 服务器的连接会中断,因此您需要通过远程桌面服务授予终端服务的权限。大多数情况下,如果许可证不足以连接到远程源,用户会遇到连接权限不足等错误。

注意:这在大多数情况下会影响 Windows Server 2016。

:: 2. RDP默认端口

通过主 RDP 端口以外的其他端口连接到 Windows 服务器时,有时您可能会失去与服务器的连接;仅仅因为服务器前面的网络防火墙只允许连接到服务器的默认端口,就会阻止对服务器的访问!

:: 3.双用户访问

假设您与第二个用户有相同的用户名,或者尝试使用更多的用户,这些用户对 VPS 服务器提供商设置的服务器具有有限的用户访问权限。在这种情况下,RDP 会警告您:另一个用户已连接到远程,因此您将失去连接。尝试重新连接,或联系您的网络管理员或技术支持小组。

:: 4.消耗额外带宽

使用 RDP 时,某些程序需要更多带宽,这可能是由于可用带宽不足,并将大量带宽分配给提高图形质量的区域或对高带宽没有特定需求的情况;使用程序时导致互联网速度甚至断开服务器;并且您必须重新运行服务器上的服务或程序。

(RDP)解决方案

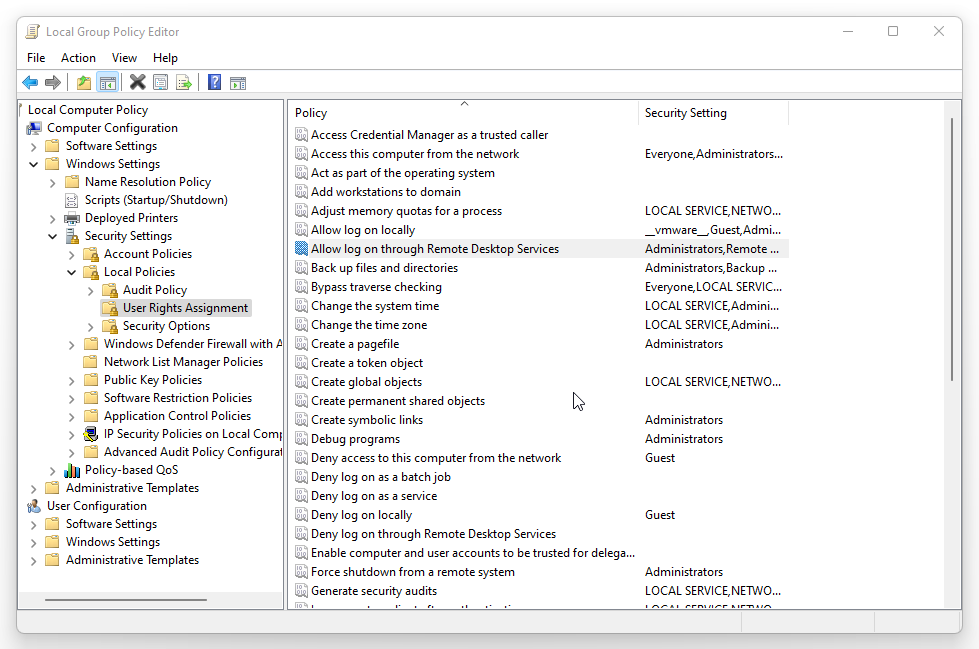

:: 1) 权限不足

Step1:打开组策略对象编辑器工具,进入以下路径;

计算机配置\Windows 设置\安全设置\本地策略\用户权限分配

第二步:点击:允许通过远程桌面服务登录。

第三步:现在添加必要的权限并点击添加基本组,然后点击确定

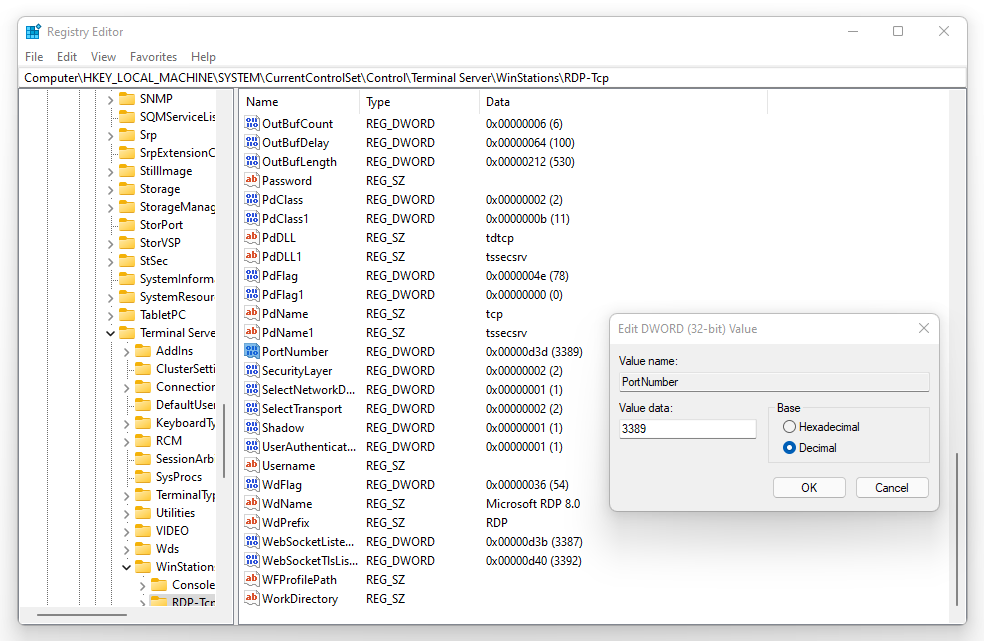

:: 2) RDP默认端口

Step1:如果服务器前面有网络防火墙,我们需要将远程桌面端口改回默认值:3389!

Step2:首先,我们将运行windows的注册表编辑器,然后;

使用以下地址,我们可以访问远程桌面端口号键:

计算机\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

tep3:打开端口号键,将 Base 选项更改为DECIMAL;然后在应用更改后将值数据设置为 3389;现在需要重新启动系统。

:: 3)双用户访问

Step1:首先,您必须前往服务器下方的以下地址;

所有程序 > 管理工具 > 远程桌面服务 > 远程桌面会话 > 主机配置

步骤 2:之后,您需要保留设置以将每个用户限制为NO部分上 的单个会话选项。

注意:如果您再次遇到同样的错误,您必须联系您的 VPS 服务提供商。

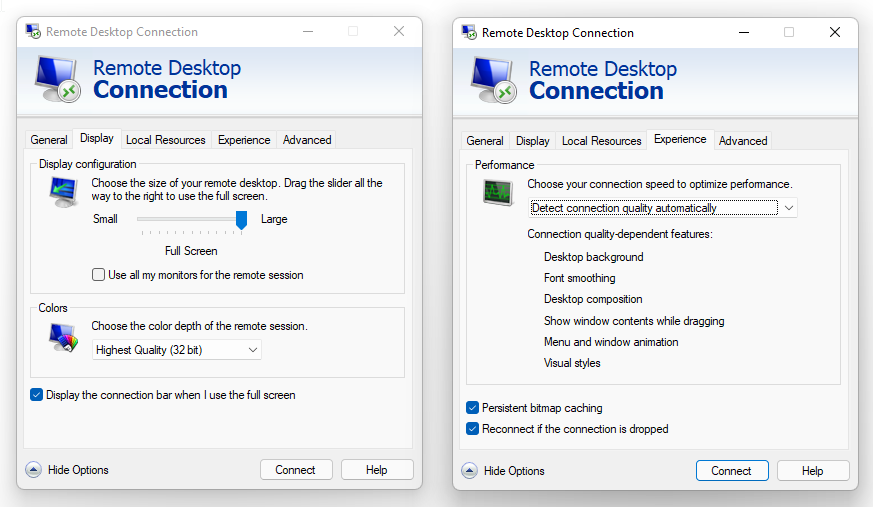

:: 4)消耗额外带宽

Step1:关闭可能会消耗额外带宽的应用;

通常,使用较低的显示分辨率或颜色深度并禁用视觉功能可以显着提高连接速度并在 Windows VPS 中保持稳定的连接。

第2步:您可以访问RDP中的体验和显示标题以调整下部的性能设置或取消选中它们以提高连接速度。

Linux VPS主要VPS连接问题

(PUTTY)问题

:: 1.尝试登录(SSH)时只是在putty上显示一个空白屏幕

在这些情况下,您通常会遇到“ PuTTY 网络错误:软件导致连接中止”的错误警告。

这些错误通常发生在插入putty的页面长时间处于空闲状态并且没有使用命令时。

注意:这会影响CentOS发行版 VPS 服务器的大部分时间的连接。

:: 2.第11行的Putty Fatal错误

这些错误包含以下内容:

如果没有启用 TCP 服务的公钥认证,或者即使 Putty 没有配置为允许代理转发,通常我们可以在 Debian 服务器上看到这些错误!

:: 3.多次连接

通常发生在您尝试连续多次连接 Linux 服务器时;如果我们仔细观察:基于 Linux 的安全程序,例如 Fail2Ban 和 LFD,会阻止一些 IP 以防止暴力攻击。在某些情况下,您的 IP 也可能被阻止,即当电子邮件工具、FTP 工具或 SSH 工具的登录详细信息不正确时,IP 会在基于 Linux 的安全程序中保存为阻止列表:Fail2Ban 和 LFD。

:: 4. putty连接超时错误

描述的第一个数字的错误有时会在第二种情况下显示;我们将遇到错误警告,如“ PuTTY Network Error: Connection timed out ”。

注意:在这种类型的错误中,只有给定的错误消息不同,但有几种方法可以修复它。

(腻子)解决方案

:: 1)尝试登录 (SSH) 时在 putty 上只显示一个空白屏幕

Step1:如果你想避免你注意到的错误,那么你必须首先以 root 用户身份编辑 sshd_config 文件:

Step2:使用vim命令或NANO命令找到ClientAliveInterval文件;

使用以下命令之一更改60上的 ClientAliveInterval 文件值:

vim /etc/ssh/sshd_confignano /etc/ssh/sshd_configStep3:现在需要重启VPS;

对于 CentOS 7:

systemctl restart sshd.service对于 CentOS 5/ 6 、 RHEL 5/ 6:

service sshd restart注意:我们只是将超时间隔设置为 60 秒;这意味着:如果我们再次空闲指定时间,服务器将恢复连接到 60 秒,然后;如果没有收到来自客户端的数据或响应,服务器将断开连接并再次自动警告超时错误!

:: 2)第 11 行的 Putty Fatal 错误

Step1:我们可以启用允许代理转发选项来解决问题;

我们需要为 putty 使用以下地址并启用代理转发选项:

连接 > SSH > 验证 > 允许代理转发

Step2 : 对于第二个警告错误,您需要打开 TCP 服务并检查或启用公钥验证选项。

:: 3)多次连接

Step1: 重新登录,在这种情况下,安全服务通常会错误地检测并阻止您的IP进行暴力攻击。

Step2:如果客户端的IP被封锁,请联系您的服务提供商并要求他们检查防火墙日志;然后,您的服务提供商将重置登录详细信息并解决错误。

:: 4) putty 连接超时错误

Step1:打开 PuTTY 通用配置。

步骤 2:在左侧类别列表部分中,选择连接。

第三步:在字段'保持活动之间的秒数(0 关闭) ',输入20。

第4 步:选中“启用 TCP keepalives(SO_KEEPALIVE 选项) ”复选框。

注意:在这种方法中,服务在每次指定时间后与服务器断开连接后保持空闲;它每 20 秒更新一次,并且连接保持不变。