据报道,数据中心运营商Cyxtera正在考虑将自己出售。

该公司在北美、亚太和欧洲的 61 个地点设有设施,包括伦敦的 Docklands,并且是数据中心托管和互连服务的重要参与者。

据彭博社报道,据称 Cyxtera 正在探索包括出售在内的战略选择,并在考虑对公司开放的替代方案时与顾问合作,并援引要求匿名的未具名消息来源。

Cyxtera 去年完成了与特殊目的收购公司 (SPAC) Starboard Value Acquisition Corp 的合并,以发展和支持进一步的战略性上市工作,该公司当时表示。该公司从交易中获得了大约 4.93 亿美元,不包括费用、开支和债务摊销。

与 Cyxtera 合作探索其下一个选择的顾问尚未确定,但花旗集团和摩根士丹利在去年的合并中为 Cyxtera 提供服务。

潜在的销售可能是最近数据中心市场升温的一部分。去年,两家大型美国数据中心房地产投资信托公司 CyrusOne 和 CoreSite 分别以 150 亿美元和 101 亿美元的价格被收购。根据世邦魏理仕最近的一份报告,这本身可能是对数据中心和托管空间需求激增的回应,2021 年全年的吸收或容量吸收创纪录,比 2020 年增长 50% 。

上个月,彭博社还报道称,数据中心运营商 Switch 正在探索包括出售在内的战略选择。

最近,日本巨头 NTT 宣布与澳大利亚资产管理公司 Macquarie 建立合作伙伴关系,以帮助其加快在欧洲和北美的数据中心建设。

Cyxtera 的市值约为 23 亿美元,2021 年全年总收入为 7.037 亿美元,比上年增加 1320 万美元。然而,它报告了 2.579 亿美元的年度净亏损。在 2022 年的指导中,该公司预计收入将达到 730 至 7.6 亿美元,增长 4% 至 8%。®

移动恶意软件分析师警告说,Google Play 商店中有一组应用程序,这些应用程序从超过 4500 万次安装的应用程序中收集了敏感的用户数据

移动恶意软件分析师警告说,Google Play 商店中有一组应用程序,这些应用程序从超过 4500 万次安装的应用程序中收集了敏感的用户数据。

这些应用程序通过第三方 SDK 收集这些数据,其中包括捕获剪贴板内容、GPS 数据、电子邮件地址、电话号码,甚至是用户的调制解调器路由器 MAC 地址和网络 SSID 的能力。

如果由于服务器/数据库安全性差而被滥用或泄露,这些敏感数据可能会给用户带来重大的隐私风险。/

此外,剪贴板内容可能包含非常敏感的信息,包括加密钱包恢复种子、密码或信用卡号,这些不应存储在第三方数据库中。

根据发现使用此 SDK 的 AppCensus 的说法,收集的数据由 SDK 捆绑并传输到域“mobile.measurelib.com”,该域似乎归一家名为 Measurement Systems 的巴拿马分析公司所有。

来自测量系统网站的快照

该公司正在推广名为 Coelib 的数据收集 SDK,作为应用程序的货币化机会,并将其推广为发布商创收的无广告方式。

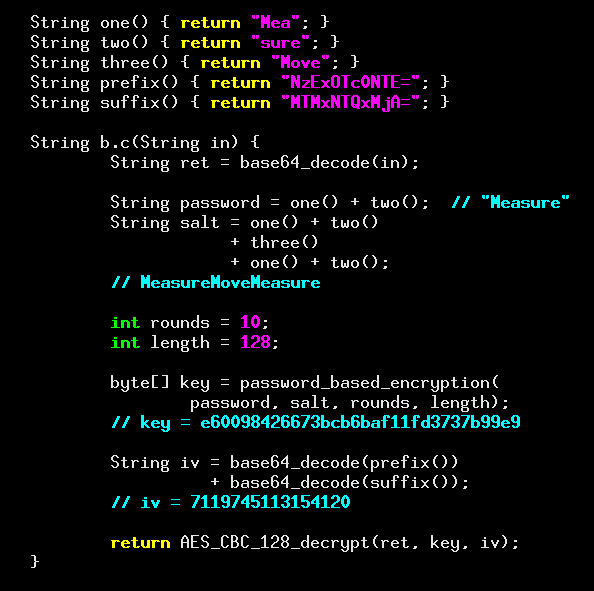

AppCensus 研究人员表示,SDK 库中的许多字符串都使用 AES 加密进行了混淆,然后进行了 base64 编码。

“无论如何,需要加密你的字符串的威胁模型是什么?!至少,他们只进行 10 轮密钥派生是一种解脱,因为这个令人发指的代码块在 这个库每次 使用字符串时都会执行(延迟应用程序并浪费电池寿命),”AppCensus 在他们的报告中解释道。

SDK的字符串常量运行时解密伪代码

(AppCensus)

使用此 SDK 的应用

使用此 SDK 发送敏感用户数据的最受欢迎和下载的应用程序如下:

Speed Camera Radar – 1000 万次安装(电话号码、IMEI、路由器 SSID、路由器 MAC 地址)

Al-Moazin Lite – 1000 万次安装(电话号码、IMEI、路由器 SSID、路由器 MAC 地址)

WiFi 鼠标– 1000 万次安装(路由器 MAC 地址)

QR & Barcode Scanner – 500 万次安装(电话号码、电子邮件地址、IMEI、GPS 数据、路由器 SSID、路由器 MAC 地址)

Qibla Compass Ramadan 2022 – 500 万次安装(GPS 数据、路由器 SSID、路由器 MAC 地址)

简单的天气和时钟小部件- 100 万次安装(电话号码、IMEI、路由器 SSID、路由器 MAC 地址)

Handcent Next SMS-Text w/MSS – 100 万次安装(电子邮件地址、IMEI、路由器 SSID、路由器 MAC 地址)

Smart Kit 360 – 100 万次安装(电子邮件地址、IMEI、路由器 SSID、路由器 MAC 地址)

Al Quran mp3 – 50 Reciters & Translation Audio – 100 万次安装(GPS 数据、路由器 SSID、路由器 MAC 地址)

完整的古兰经 MP3 – 50 多种语言和翻译音频– 100 万次安装(GPS 数据、路由器 SSID、路由器 MAC 地址)

Audiosdroid Audio Studio DAW – 100 万次安装(电话号码、IMEI、GPS 数据、路由器 SSID、路由器 MAC 地址)

需要注意的是,所有这些应用程序均已于 2021 年 10 月 20 日向 Google 报告,随后被调查并从 Play 商店中删除。

但是,在删除数据收集 SDK 并向 Google 提交新的更新版本以供审核后,他们的发布商设法将它们重新引入 Play 商店。

但是,如果用户在之前的日期安装了应用程序,SDK 仍会在他们的智能手机上运行,因此在这种情况下建议删除并重新安装。

不幸的是,由于数据收集库在后台悄悄运行,收集数据,用户很难保护自己免受它们的侵害。因此,建议您仅安装来自具有长期高度评价应用历史的可信赖开发人员的应用。

另一个好的做法是将设备上安装的应用程序数量保持在最低限度,并确保请求的权限不会过于宽泛。

Bleeping Computer 已经联系了上面列出的所有应用程序的发布者和 SDK 提供商,我们将在收到他们的评论后立即更新这篇文章。

列出的应用程序之一“简单天气和时钟小部件”的发布者向 BleepingComputer 提供了以下声明:

“我们真的很想为这次事件向我们的用户道歉。这不是我们的错。像其他一些开发人员一样,我们被误导了。

在我们确认 Measurementsys 拥有的 SDK 正在利用一些 Android 漏洞,以不明确和隐私问题的方式运行后,我们立即删除了有缺陷的 SDK,发布了更新,并终止了与该合作伙伴的关系。

我们关心完全的透明度和安全性,我们创建应用程序并使用它们。这一事件对我们的应用程序产生了非常糟糕的影响,我们将尽一切努力确保这种情况不再发生。”

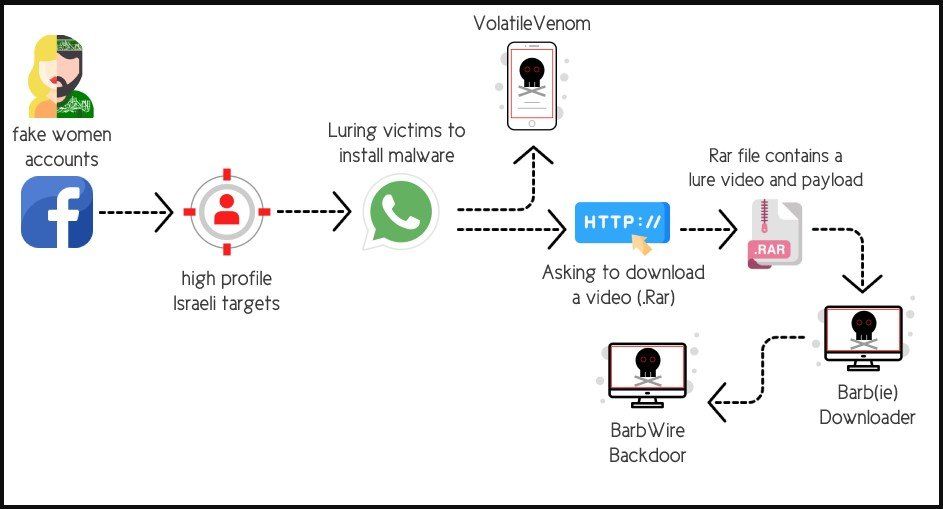

被追踪为“APT-C-23”的哈马斯支持的黑客组织被发现对在国防、法律、执法和政府机构工作的以色列官员进行鲶鱼,最终导致部署新的恶意软件。

该活动涉及高级社交工程技巧,例如创建虚假社交媒体资料以及在提供间谍软件之前与目标长期接触。

Cybereason的分析师 将这次新活动命名为“大胡子芭比行动”,APT-C-23 还在为 Windows 和 Android 设备部署新的自定义后门,以进行间谍活动。

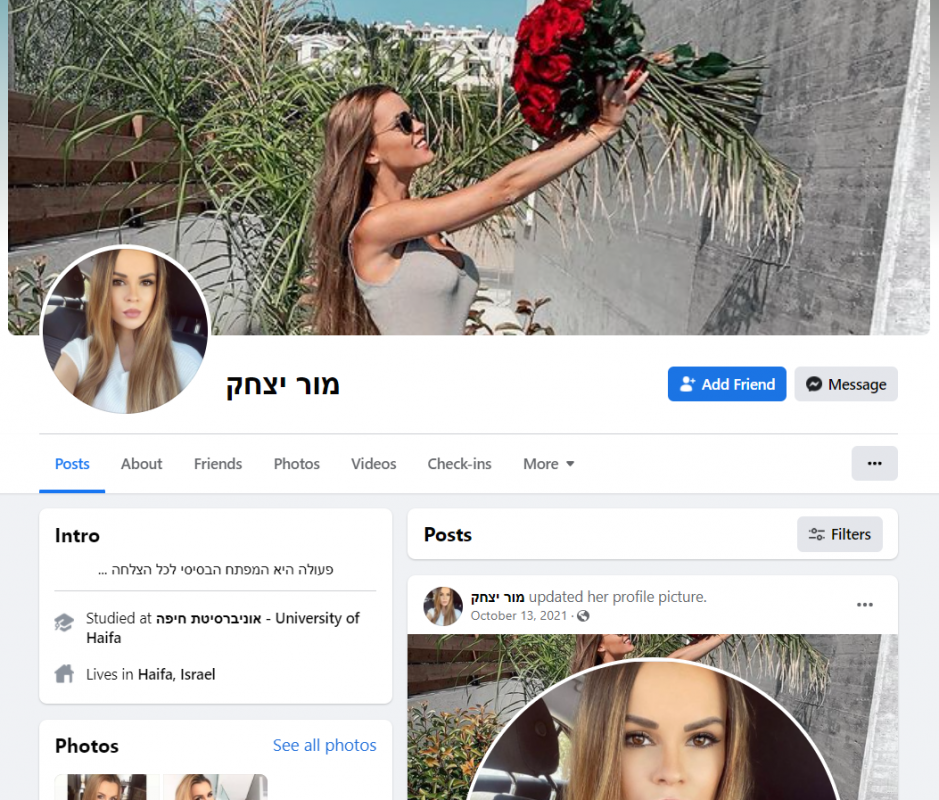

虚假的 Facebook 个人资料

威胁行为者使用伪造的身份和被盗或人工智能生成的有吸引力的女性图像创建了几个虚假的 Facebook 个人资料,并通过这些个人资料接近目标。

用于针对高级官员的虚假角色 (Cybereason)

为了让它们看起来真实,运营商已经策划了几个月的这些个人资料,用希伯来语发布,并在以色列喜欢群组和热门页面。

这些个人资料的运营商建立了一个完整的朋友网络,这些朋友实际上是针对在以色列警察、国防军、紧急服务部门或政府工作的人。

在通过与目标互动一段时间后获得目标的信任后,攻击者建议将对话迁移到 WhatsApp,据称是为了更好的隐私。

这是谈话发生色情转折的时候,威胁参与者建议另一个转向据称更谨慎的 Android IM 应用程序,这实际上是 VolatileVenom 恶意软件。

同时,操作员发送一个 RAR 文件的链接,该文件据称包含色情视频,但实际上是 BarbWire 后门的下载器。

大胡子芭比感染链 (Cybereason)

更新的 Android 间谍软件

从 VolatileVenom 开始,这个 Android 恶意软件将自己伪装成一个消息应用程序,最常见的是 Wink Chat。

用于伪装 VolatileVenom

(Cybereason)的消息应用程序

Cybereason 澄清说,APT-C-23 至少从 2020 年 4 月开始使用这个后门,但从那时起它已经增加了额外的功能。

在第一次启动和注册过程中,该应用程序显示一个虚假错误并声明它将自动从设备中删除自己。

试图说服受害者应用程序将被删除的虚假错误 (Cybereason)

但实际上,它继续在后台运行,执行以下功能:

窃取短信

阅读联系人列表信息

使用设备相机拍照

窃取具有以下扩展名的文件:pdf、doc、docs、ppt、pptx、xls、xlsx、txt、text

窃取具有以下扩展名的图像:jpg、jpeg、png

录制音频

使用网络钓鱼窃取流行应用程序(如 Facebook 和 Twitter)的凭据

丢弃系统通知

获取已安装的应用程序

重启无线网络

记录通话/WhatsApp通话

提取通话记录

将文件下载到受感染的设备

截屏

阅读以下应用程序的通知:WhatsApp、Facebook、Telegram、Instagram、Skype、IMO、Viber

丢弃系统发出的任何通知

如果受害者的设备运行 Android 10 或更高版本,该应用程序将使用 Google Play、Chrome 或 Google 地图图标。在早期的 Android 版本中,它完全隐藏了其应用程序图标。

Barb(ie) 和 BarbWire 恶意软件

作为鲶鱼尝试的一部分,威胁参与者最终将向目标发送一个据称是裸照或视频的 RAR 文件。

但是,此 RAR 文件包含 Barb(ie) 下载器恶意软件,这会导致安装 BarbWire 后门。

Cybereason 看到的 Barb(ie) 样本的文件名为“Windows 通知”,启动时会执行一些反分析检查。

接下来,Barb(ie) 连接到命令和控制服务器 (C2) 并发送系统 ID 配置文件,同时它还通过创建两个计划任务来建立持久性。最后,它会在设备上下载并安装 BarbWire 后门。

Barb(ie) 的执行流程 (Cybereason)

BarbWire 是一个成熟的后门,具有广泛的功能,例如:

持久性

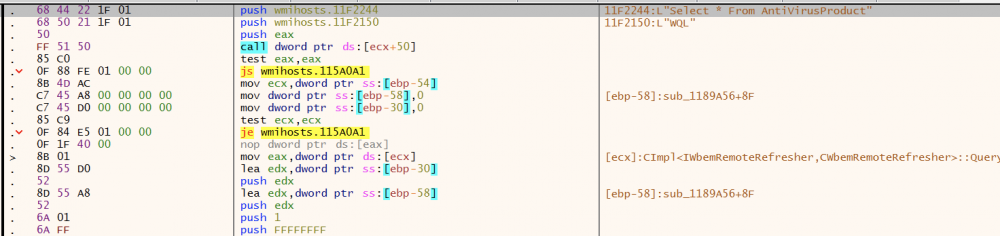

OS Reconnaissance(用户名、架构、Windows 版本、已安装的 AV 产品)

数据加密

键盘记录

屏幕截图

声音录制

下载其他恶意软件

本地/外部驱动器和目录枚举

窃取特定文件类型并以 RAR 形式泄露数据

WMI 查询以检查是否存在 AV 软件 (Cybereason)

Cybereason 能够对 BarbWire 的至少三种不同变体进行采样,这表明 APT-C-23 小组正在积极开发它。

不断发展的活动

APT-C-23 使用了我们在过去针对以色列目标的许多运动中看到的许多技术,但随着新工具和更复杂的 社会工程努力不断发展。

大胡子芭比行动与之前的活动之间的区别之一是没有重叠的基础设施,这表明该组织有兴趣避免被发现。

使用两个后门,一个用于 Windows,一个用于 Android,是威胁行为者的又一次升级,导致对受感染目标进行非常激进的间谍活动。

大多数俄罗斯公司还没有准备好投入巨资来提供针对网络攻击的保护——许多公司都在使用标准的防病毒软件。而这并不符合现代网络威胁的真实水平,SearchInform 表示,其结果由Kommersant报道。

SearchInform 分析师采访了 900 多个俄罗斯组织的代表,包括政府机构和私营公司。事实证明,其中只有 47% 使用数据加密软件,36% 使用数据泄露预防系统 (DLP),19% 使用入侵检测工具 (IDS)。大多数组织 (95%) 仅限于防病毒。

私营公司使用网络防御工具的动机更多地是由企业的实际需求(70%)而非监管机构的要求(32%)来解释的;而国家机构则采取相反的行动,因为法律要求(71%)而不是真正需要(31.5%)而花钱更多。如今,网络防御工具的引入受到 12 份监管文件的监管,其中一份文件必须特别向 FSB、FSTEC 和中央银行报告。

SearchInform 分析部门负责人 Aleksey Parfentiev 认为,企业不愿投资于防御威胁是新条件下俄罗斯企业网络安全问题的关键问题——在过去三年中,只有四分之一的受访者增加了在这些项目上的支出。62% 的公司现在只为更新许可证和技术支持付费,尽管已经有必要扩展实施的软件或购买新的软件。随着西方玩家的离开,这个问题变得尤为重要:Fortinet、ESET、Avast 和 Norton。供应商的更换需要一定的时间,“一些产品的企业设备很快就会下降三分之一。 ”

另一方面,独立网络安全专家 Aleksey Lukatsky 认为,放弃付费和实施的西方产品也不值得 - 等待大约三个月来了解哪些公司会真正离开俄罗斯市场,他们的水平如何?网络威胁将是,以及是否过渡到俄罗斯的类似物。

NVIDIA公司打算在亚美尼亚开设一个研究中心。亚美尼亚议会副议长、前高科技产业部长 Hakob Arshakyan 表示了这一点。

“今天我很高兴地宣布 NVIDIA 即将来到亚美尼亚。年营业额达 270 亿美元、在全球拥有 20,000 多名员工的全球领先科技巨头之一在埃里温开设了新办事处。亚美尼亚分部将由 Omniverse 和建模技术副总裁 Rev Lebaredian 领导, ”Arshakyan 先生说。

如今,NVIDIA 是各个领域加速器和单芯片平台的领先开发商之一。此类产品应用于高性能计算、机器学习、人工智能、消费类计算机等领域。

此前有消息称,拥有 9,000 多名成员的全球初创企业支持计划 NVIDIA Inception 将帮助新公司建立和发展业务并获得行业知识。

网络安全没有灵丹妙药。供应商希望创建防黑客的防御措施,但攻击者总能找到偷偷摸摸的方法。

多因素身份验证 (MFA),也称为 2FA,就是一个很好的例子。在某些形式中,它在防止攻击方面表现出色,但并非万无一失。只需问问去年由于 Coinbase 的 MFA 系统存在缺陷而导致账户遭到黑客攻击而丢失加密货币的 6,000 名客户。

这就是为什么公司不能依靠单一形式的防御来保护自己。相反,他们需要分层措施。

网络安全公司 Darktrace 使用人工智能来寻找整个组织的攻击。它警告公司将这些防御层层加厚,让他们有足够的机会发现和减轻攻击。如果一个人不停止攻击,另一个人会。

从网络钓鱼到 MFA 绕过

与 Coinbase 事件一样,许多 MFA 绕过攻击始于网络钓鱼攻击。攻击者需要基本的身份验证因素 - 用户的电子邮件地址和密码 - 甚至试图劫持帐户。

通过虚假电子邮件和网站对这些细节进行网络钓鱼是一种日益增长的攻击媒介。根据 Verizon 的数据泄露调查报告 (DBIR) ,它是去年 36% 的泄露事件的组成部分,高于前一年的 25%。

组织使用 MFA 来保护用户免受这些攻击。有了 MFA,窃取密码是不够的。它需要另一个因素——你拥有的东西(如智能手机或硬件令牌)或你的东西(生物识别技术)来确认你的身份,然后才能让你进入。理论上,攻击者必须在劫持你的帐户之前获得该资产。

在实践中,攻击者已经找到了许多绕过 MFA 的方法。其中之一是在网络钓鱼过程中收集 MFA 详细信息。如果一个网络钓鱼网站足以欺骗受害者输入他们的详细信息,那么他们可能也会批准它发送的任何 MFA 消息。

这是中间操纵者 (MITM) 攻击。恶意站点冒充合法站点并引诱受害者提交其凭据,然后它使用这些凭据访问真实站点。合法站点会发送一个 MFA 请求作为回报,网络钓鱼站点会将其传递给受害者。当受害者使用他们的第二个因素批准它时,攻击者然后使用 Evilgenix 之类的工具窃取用户的会话 cookie,然后将 2FA 代码传递到合法站点。

Evilgenix 只是用于自动化网络钓鱼和 MFA 绕过攻击的一种工具。Mariana 是一个透明的反向代理,可捕获凭据和会话 cookie。然后,它将这些信息传递给 Necroses,后者使用它们模拟受害者,使用基于容器的 Chrome 浏览器,使被盗会话保持活动状态。

对 SMS MFA 的攻击

虽然 MITM 攻击将自己置于用户面前,但另一种方法是完全取代受害者。这就是 SIM 卡交换的工作原理。它依赖于用于向智能手机发送密钥的带外 SMS 通道中的缺陷。

SIM 就像您用来访问蜂窝网络的数字密钥。SIM 交换器会将密钥从受害者的 SIM 切换到他们自己的。此时,他们的手机代替了受害者在网络上的手机、电话号码等等。

SIM交换犯罪分子通过向运营商拨打社会工程电话或通过为电信公司工作的想要快速获利的内部人员来进行这种改变。

越来越多的有组织的团体会派青少年突袭运营商的商店,抢走经理的平板电脑,然后将其交给同伙,在运营商冻结经理的访问权限之前,他们将使用它来切换尽可能多的 SIM 卡。他们将在实时论坛中接受这些 SIM 卡交换的订单。暗网日记对该过程进行了出色的细分。

短信的攻击面很难管理。过去,研究人员还找到了利用 SS7 蜂窝路由协议中的缺陷来选择基于 SMS 的 MFA 的方法。然而,即使NIST在五年前就警告不要使用 SMS 进行身份验证,人们仍在继续这样做。

FBI 在 2019 年 9 月通过私营行业通知警告了这个问题。它警告说,它已经在野外看到了 MFA 规避。它报告了几起 SIM 卡交换案例,其中包括 2016 年的一起美国银行客户受到打击的案例。

肇事者窃取了受害者的电话号码,然后用它们打电话给银行并要求电汇。银行将该号码识别为客户的号码,跳过了安全问题并通过短信发送了一次性密码。攻击者还更改了客户的 PIN 和密码,并将他们的信用卡号附加到移动支付应用程序中。

脆弱的基础设施

该私人通知还强调了 MFA 的另一个常见问题:网站漏洞。它描述了 2019 年的一起事件,攻击者使用被盗的客户凭据登录美国银行。当网站要求提供 PIN 码时,犯罪者更改了网站 URL 参数,以将他们的计算机标识为帐户中可识别的计算机。该网站在没有强迫他们输入 PIN 的情况下挥手让他们通过。

其他漏洞存在于用于对用户进行身份验证的协议和工具中。2020 年,研究人员发现黑客使用 WS-Trust(一种用于管理安全令牌的 OASIS 标准协议)滥用 Microsoft 365 帐户。攻击者可以使用此协议通过操纵请求标头来欺骗他们的 IP 地址来完全绕过 MFA。他们还可以更改用户代理标头,以使身份提供者相信他们正在使用 Microsoft 的现代身份验证,这是一种使用 MFA 和数字令牌进行身份验证的协议。Microsoft 于 2020 年 2 月取消了对 WS-Trust 的支持。

有时,其他软件缺陷会使 MFA 解决方案的组件易受攻击。我们在 12 月与企业单点登录和 ID 管理公司 Okta 看到了这一点,该公司警告说 Log4j 漏洞影响了其 RADIUS 服务器代理和本地 MFA 代理。

依赖管理员错误和恶意用户

有时,根本不需要代码漏洞;简单的错误配置就可以解决问题。这就是 2021 年发生的事情,当时国家资助的俄罗斯黑客获得了访问受 MFA 保护的非政府组织的权限。

他们通过暴力破解受害者的密码进入,结果证明这是可以预测的,使其容易受到字典攻击。该账号本应受到非政府组织MFA系统的保护,但该用户已很久没有访问该账号。

非政府组织取消了未使用的帐户的注册,即使它仍然处于活动状态。MFA 系统的默认配置允许攻击者为自己的设备注册 MFA 服务,从而使他们能够访问 NGO 的网络。整个事件意义重大,足以引发另一次政府警告。

其他技术包括简单地向具有受信任访问权限的人付款,以帮助攻击者使用他们的 MFA 帐户登录。根据微软的分析,这是 Lapsu$ 小组用来访问受 MFA 保护的系统的一种技术。

Lapsu$ 还使用被盗密码向个别目标发送垃圾邮件,并不断请求 MFA 批准。一些 MFA 服务只是简单地 ping 个人的设备,要求他们批准登录。经常这样做,分心的用户可能会批准请求,而不是怀疑攻击,从而使烦人的消息消失。

更深层次的防御

当有人突破像 MFA 这样的可信防线时会发生什么?希望其他保护层也能发挥作用。Darktrace 表示,早期检测很重要,这样安全团队才能快速做出反应。

选择或绕过 MFA 的攻击者尽最大努力在雷达下飞行,看起来很正常,这样管理员就不会发现任何危险信号。

该公司建议,这就是基于规则的系统崩溃的地方。如果您正在寻找特定的、已知的入侵迹象,那么成功使用 MFA 并保持低调的攻击者将很难被发现。

Darktrace 并没有寻找具体的妥协指标,而是假设冒名顶替者最终会做一些不寻常的事情。他们必须这样做,因为他们的目标是使用该帐户进行非法活动。

该公司采用不同的方法来发现与正常行为的偏差。它不是寻找已知的恶意迹象,而是采用广阔的视野,调查数千个日常数据点。

它的技术使用机器学习来创建这种遥测的统计模型。然后,它将新活动与该模型进行比较,以发现模式偏差。

从这个意义上说,人工智能不仅仅是一层额外的保护,而是一个复杂的传感器组合,可以监视跨多个域的可疑活动。

这有助于将Darktrace 的一位客户从去年绕过其 MFA 的网络钓鱼攻击中解救出来。攻击者以金融客户的 Microsoft 365 帐户为目标,使用钓鱼凭据,但不知何故更改了受害者的注册电话号码。这使攻击者能够接收 Microsoft 的 MFA 文本身份验证消息。

在获得对该帐户的访问权限后,攻击者更改了其电子邮件规则并共享了多个收件箱。他们还从用户的电子邮件历史记录中访问了多封邮件,并删除了几封邮件以掩盖他们的踪迹。

Darktrace 提供了一款名为 Cyber AI Analyst 的产品,可以发现异常行为并自动分析威胁。该产品还扫描 Microsoft 365 等 SaaS 帐户,构建事件的自然语言摘要并将其发送给人类分析师。这使客户能够采取行动。

随着攻击者变得越来越狡猾,防御者将需要更多的保护层来发现和消除入侵。MFA 会有所帮助,但它不是 100% 防黑客的 -无论如何,只有五分之一的企业使用它,我们拥有的集成保护越多,我们就会越好

南约克郡的部分地区将在为期两年的试验中通过主水管铺设光纤宽带,以评估该技术连接更多家庭的可行性。

根据政府批准的技术试验,此举将使光纤电缆穿过巴恩斯利和佩尼斯顿之间 17 公里的水管。该项目似乎是去年宣布的 400 万英镑基金的一部分,该基金旨在尝试在不挖掘道路的情况下连接难以到达的房屋的方法。

试验的另一部分将测试安装在水管内的纤维是否可以用来帮助水公司检测泄漏,从而减少水的浪费。

根据数字、文化、媒体和体育部的说法,新项目有可能将多达 8,500 个家庭和企业连接到更快的宽带,但似乎由宽带运营商来实际接入光纤管道并提供与用户家中最后几米的连接。

事实上,DCMS 的一位发言人告诉我们,试点的目的之一是检查部署的各个方面,以确保能够提供可行的商业服务,因此在这两个时期似乎没有任何家庭实际上会被连接-一年试用,但只有在证明成功后才能试用。

DCMS 还表示,从今天开始的项目的第一阶段将只关注该解决方案的法律和安全方面,以确保在任何技术实际应用之前将水和电信服务结合在一条管道中是安全、可靠和商业上可行的安装。

发言人告诉我们,这个调查阶段现在开始,预计在 2023 年 5 月 31 日之前完成,大约 12 个月后将进行现场审判。该项目的最后一年将专注于制定更广泛部署的路线图。

据 DCMS 称,如果成功,该项目可以在该国其他地区复制,并可以推动政府的千兆项目。这是去年宣布的,旨在连接数百万目前宽带服务不佳的农村家庭和企业,通常是因为电信公司认为在其所在地铺设光纤是不经济的。

约克郡和林肯郡显然有超过 300,000 户农村家庭和企业正在等待升级,其中 56,800 户位于将进行试验的南约克郡。

“我们致力于让全国的家庭和企业连接到更好的宽带,这个尖端项目是政府正在采取的大胆措施的一个令人兴奋的例子,旨在通过最好的数字连接来升级社区,”Digital 说基础设施部长朱莉娅洛佩兹在一份罐头声明中。

该项目由 Yorkshire Water 与可持续设计和工程咨询公司 Arcadis 以及斯特拉斯克莱德大学共同领导。涉及管道中光纤传感器的测试是为了看看自来水公司是否可以使用该技术来提高他们识别泄漏和修复泄漏的速度和准确性,最好是在它给消费者造成问题之前。

Arcadis 还参与了另一个当前混合水和数据的项目——将数据中心与韩国的污水处理厂共存以节省能源和水。

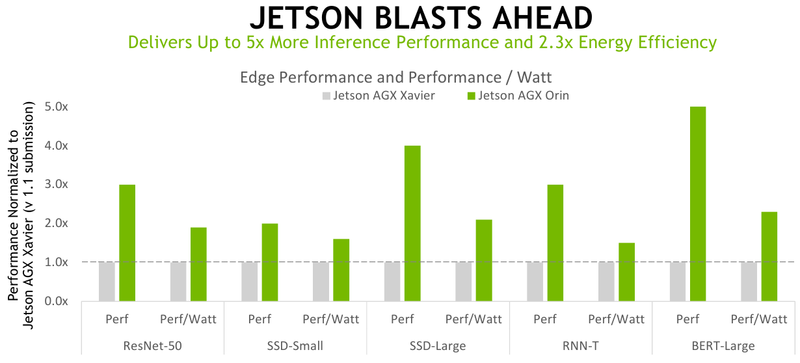

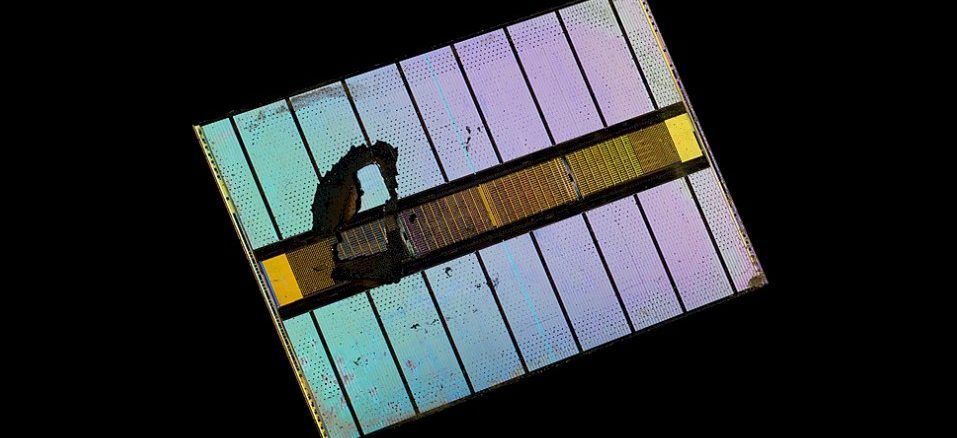

Jetson AGX Orin平台于 3 月底推出。根据 NVIDIA 的说法,这是使用现代 AI 解决方案的机器人和自动驾驶汽车的最佳紧凑、经济高效且性能非常好的解决方案。该公司有充分的理由这样做。

该平台的核心是一个 7nm 芯片(170 亿个晶体管),其中包括 12 个 Arm Cortex-A78AE 内核,专为需要更高可靠性的应用而设计。GPU部分由2048个安培核心和64个张量核心代表。在完整版中,这种芯片在 INT8 计算上开发了 275 TOPS,CPU 频率为 2.2 GHz,GPU 频率为 1.3 GHz,但 NVIDIA 提供了几种基于新架构的解决方案。

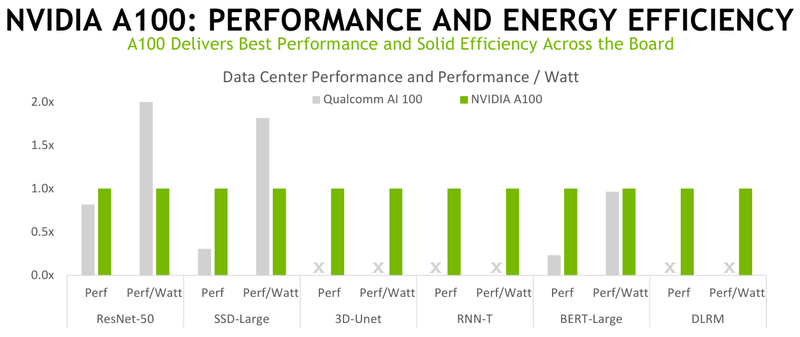

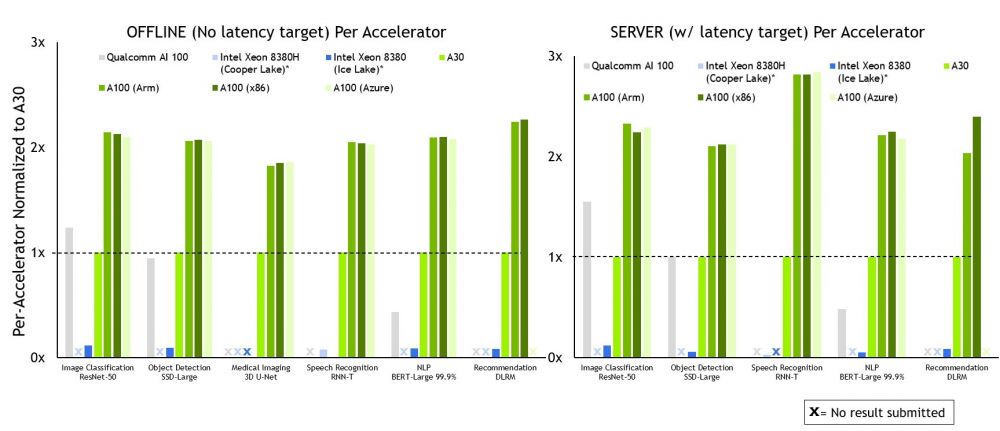

旧版本的速度比Jetson AGX Xavier快 5 倍,能效提高 2 倍——该公司将 AGX Orin 的测试结果带到 MLPerf Inference V2.0 中,新平台轻松应对其前身,也几乎没有机会适用于 Qualcomm 捆绑包 Snapdragon 865 和Cloud AI 100 (DM.2)。然而,在其他一些测试中,与NVIDIA A100相比,较旧的服务器版本的加速器仍然更节能。

此外,NVIDIA还公布了A30加速器的测试结果。该公司特别强调了几点。因此,A100 在 Arm 和 x86-64 平台上的性能几乎相同——将软件移植到 Arm 的三年努力并没有白费。更重要的是,仅优化软件一项在过去一年中就增长了高达 50%。同时,英伟达宣布,现在Triton推理平台只能在 CPU 上运行,不需要强制存在 GPU。

此外,NVIDIA 与 Microsoft 一起表明,A100 在Azure实例中的性能与使用裸机硬件可以获得的性能略有不同。最后,该公司展示了多实例 GPU (MIG) 的性能——当使用所有七个实例时,每个实例的性能约为仅使用一个实例时可用性能的 98%。

不幸的是,MLPerf 套件本身仍然主要专注于 NVIDIA 硬件解决方案——在新系列的测试中,其他主要参与者的结果很少,尽管总共进行了 3900 多次测量,其中 2200 次还包括功耗数据。同样的高通没有在所有学科都有表现,谷歌实际上拒绝参加这一轮。

加拿大政府本周推出了一项法律法案,该法案将迫使谷歌和 Facebook 等公司向加拿大新闻出版商支付费用,让他们在网上使用他们的文章。

《在线新闻法》旨在解决加拿大遗产部长 Pablo Rodriguez 所说的该国媒体部门的危机,该危机已导致 2008 年至 2015 年间 451 家媒体消失。“我们希望确保新闻媒体和记者获得公平的补偿他们的工作。我们希望确保本地独立新闻在我们国家蓬勃发展,”罗德里格斯在一份新闻声明中说。

具体来说,拟议的法律旨在确保记者和出版商从大型科技银行聚合、分发、分享或总结故事的收入中获得公平的分成;具体安排尚未敲定。

相关科技公司,特别是谷歌和 Facebook 对该法案的反应包括希望与加拿大政府合作,以寻求令人满意的解决方案。两人都表示他们仍在审查立法。

加拿大还在该法案宣布前听取了新闻机构和记者的反馈,官员们表示, “绝大多数意见都强调了采取行动应对新闻业收入下降的重要性。” 受访者还表示,他们对新闻发行商和新闻机构之间的权力不平衡感到担忧,尽管对于政府应该如何采取行动没有达成共识。

Rodriguez 表示,加拿大法案的灵感来自澳大利亚的《新闻媒体谈判守则》,该守则的目标是向新闻聚合商收取使用澳大利亚内容的费用。

与澳大利亚的法案一样,加拿大的法案赋予新闻媒体与在线分销商集体讨价还价的权力,以实现公平的收入分享模式。它包括在无法达成协议时制定仲裁监管框架的规定,并惩罚违反该法案的公司,加拿大广播电视电信委员会 (CRTC) 有权这样做。

并非所有新闻聚合平台都属于该法案。它特别指出,具有预先存在协议的平台(根据新法案仍被认为是公平的)和那些不存在议价不平衡的平台将被豁免,如果满足额外的标准,新闻中介可以申请豁免。

最终,目标是“监管数字新闻中介,以提高加拿大数字新闻市场的公平性并促进其可持续性,包括独立本地新闻业务的可持续性,”该法案称。

与科技行业对澳大利亚法律的反应相反,它对加拿大的反应是彻头彻尾的胆怯。当 Facebook 听说澳大利亚的计划时,它阻止了用户在其社交网络上分享任何澳大利亚新闻文章的能力,然后才同意取消禁止内容并与政府签订和平协议。

与此同时,谷歌表示,如果被迫为新闻付费,它将把其搜索引擎撤出澳大利亚,不过此后已投资近 10 亿美元来扩大员工人数并发展其在该国的云业务。

澳大利亚的法案通过并于 2021 年 3 月 2 日生效,Facebook 和谷歌都没有离开 Down Under。现在,随着加拿大计划制定相同的措施,双方似乎都不想抗拒为新闻支付更多费用的前景。

《在线新闻法》仅在加拿大下议院进行了初审,这仍然让大型科技公司及其盟友有时间决定是否以及如何对其提出异议。

在某种程度上,计算系统中唯一真正重要的是它的内存发生了什么变化,在某种程度上,这就是让计算机像我们这样的原因。世界上所有的计算能力,或者数据的操作或转换类型,都没有创建新数据那么重要,然后将新数据存储在内存中,这样我们就可以以某种方式高速使用它。

系统及其内存的问题在于,您无法拥有一个拥有一切的内存子系统。

您可以将 3D XPoint 变成一种主内存,正如英特尔在其 Optane PMem DIMM 外形中所展示的那样;PMEM 中的这种持久性很有用,但您最终会得到一个比闪存更昂贵且比普通 DRAM 慢的内存,因此它不能真正完全替代任何一个,但它可以用作内存层次结构中的另一层——并且在某些系统和存储。

使用普通的 DRAM,你可以为应用程序和数据构建一个大的内存空间,但它可能会变得昂贵并且带宽不是很大。内存速度的提高和 CPU 上控制器数量的增加有所帮助,但延迟仍然相对较高(至少与 HBM 堆叠内存相比),并且带宽远不及 HBM 高。该行业确实知道如何大批量生产 HBM,因此产量较低且单位成本较高。

DDR DIMM 无处不在——现在已经有五代了——它们的大规模生产意味着即使带宽受到挑战,它也是低成本的。DDR SDRAM 内存由 JEDEC 于 1998 年指定,并于 2000 年广泛商业化,首次推出时的低频率为 100 MHz,最高频率为 200 MHz,每通道的带宽在 1.6 GB/秒和 3.1 GB/秒之间。通过 DDR 代,内存时钟速率、I/O 总线时钟速率和内存模块的数据速率都在增加,容量和带宽也随之增加。DDR4 仍然普遍用于服务器,高端模块的内存运行频率为 400 MHz,I/O 总线速率为 1.6 GHz,数据速率为 3.2 GT/秒,每个模块的带宽为 25.6 GB/秒。DDR5 将带宽翻倍至 51.2 GB/秒,并将每个记忆棒的最大容量翻倍至 512 GB。

我们的猜测是,对于许多设备来说,这种容量很大,但带宽根本不够用。因此,在可预见的未来,我们最终会在节点内部实现拆分内存层次结构并靠近计算引擎。或者,更准确地说,客户必须在具有 DDR5 内存和 HBM3 内存的设备之间进行选择,他们可能会在系统内和集群中的节点之间混合使用它们,其中一些可能具有 Optane 或其他类型的 ReRAM 或 PCM 持久内存在适当情况下。

跨主要内存类型和速度的编程对于混合内存系统来说仍然是一个问题,直到有人创建一个内存处理单元和一个内存管理程序,可以为计算引擎提供单级内存空间来共享——Memverge,VMware 你在听吗?

或者,公司将使用一种类型的内存来缓存另一种。快而瘦的内存可以缓存肥而慢的内存,反之亦然。因此,在当今的许多混合 CPU-GPU 系统中,GPU 内存是完成大部分处理的地方,CPU 中的 DDR 内存和 GPU 中的 HBM 内存之间的一致性主要用于让 DDR 内存发挥巨大作用GPU 的 L4 缓存——是的,CPU 已被降级为数据管家。相反,对于支持 Optane DIMM 的 Xeon SP 系统,在其中一种模式(也是最容易编程的模式)中,3D XPoint 内存被视为慢速主内存,机器中的 DDR4 或 DDR5 DIMM 是一种超级Optane 内存的快速缓存。

正如我们去年 7 月在预览 HBM3 内存在今年可用时对系统可能意味着什么时指出的那样,我们认为 HBM 内存 - 永远不要将您正在创建的事物的名词放在缩写中,因为我们不能说高带宽内存内存,HBRAM出了什么问题?– 将用于各种系统,最终将变得更加普遍,因此更便宜。毕竟,我们并不都仍然使用核心内存,而且很多工作负载都受到内存带宽的限制,而不是计算。这就是为什么我们相信会有更窄的 512 位总线和无插入器的 HBM 版本以及具有 1,024 位总线和插入器的版本。

使用 HBM 内存(以及英特尔和美光曾经创建并用于其至强融核加速器的现已失效的混合内存立方体堆叠内存),您可以堆叠 DRAM 并将其链接到非常接近计算引擎的非常宽的总线并将带宽提高许多因素,甚至比直接连接到 CPU 的 DRAM 上看到的带宽高一个数量级。但是这种快速的 HBM 内存很薄,而且价格也相当昂贵。它本质上更昂贵,但内存子系统的价格/性能可能会更好。

与 DDR 主存相比,HBM 成本多少我们并不清楚,但 Rambus IP 内核产品营销高级总监 Frank Ferro 知道与 GDDR 内存相比它的成本是多少。

“GDDR5 与 HBM2 的加法器大约是 4 倍,”Ferro 告诉The Next Platform。“原因不仅在于 DRAM 芯片,还在于中介层和 2.5D 制造的成本。但是 HBM 的好消息是您可以获得最高的带宽,您可以获得非常好的功率和性能,并且您可以获得非常小的占地面积。你必须为这一切付出代价。但 HPC 和超大规模社区并没有特别受成本限制。他们当然想要更低的功率,但对他们来说,一切都与带宽有关

Nvidia 知道 HBM3 内存的好处,并且是第一个在上个月宣布的“Hopper”H100 GPU 加速器中将其推向市场的公司。在 JEDEC 在 1 月份推出最终 HBM3 规范之后,这非常热门。

HBM3 规范的出台速度比 SK Hynix 去年 7 月在其早期工作中所暗示的要快,当时它表示预计每个堆栈至少有 5.2 Gb/秒的信号传输和至少 665 GB/秒的带宽。

HBM3 规范要求每针信号速率从三星实现 HBM2E 时使用的 3.2 Gb/秒翻倍至 6.4 Gb/秒,HBM2E 是 HBM2 的扩展形式,将技术推向了官方 JEDEC 规范之外,该规范设置了信号最初的速率为 2 Gb/秒。(有一个早期的 HBM2E 变体使用 2.5 Gb/秒信号,而 SK 海力士使用 3.6 Gb/秒信号试图获得 HBM2E 优于三星的优势。)

内存通道的数量也从 HBM2 的 8 个通道增加到 HBM3 的 16 个通道的数量翻了一番,并且在架构中甚至支持 32 个“伪通道”,据此我们假设 DRAM 组之间可能存在某种交错,这通常是常见的在高端服务器主存储器中完成。HBM2 和 HBM2E 变体可以堆叠 4、8 或 12 个芯片高的 DRAM,而 HBM3 允许扩展到 16 个芯片高的 DRAM 堆叠。HBM3 的 DRAM 容量预计在 8 Gb 到 32 Gb 之间,使用 8 Gb 芯片的四层堆栈产生 4 GB 容量,使用 32 Gb 芯片的 16 层堆栈产生每个堆栈 64 GB。据 JEDEC 称,使用 HBM3 内存的第一代设备预计将基于 16 Gb 芯片。内存接口仍为 1,024 位宽,单个 HBM3 堆栈可驱动 819 GB/秒的带宽。