已向国家杜马提交了一项法律草案,提议对拒绝遵守“登陆”法要求的外国公司处以营业额罚款。据《生意人报》报道,在新版本中,罚款将高达 30 万卢布。

国家杜马信息政策委员会主席 Alexander Khinshtein 及其副手 Sergei Boyarsky 提出了一项针对外国 IT 巨头营业额罚款的新法案。根据该倡议,不遵守“着陆”法的罚款金额将高达30万卢布。除了拒绝“登陆”自己的公司外,还将对其合作伙伴实施制裁:网站上的广告商和平台本身的广告分销商——他们将被处以高达 300 万卢布的罚款。

回想一下,去年 11 月,Roskomnadzor 公布了一份受法律要求约束的 13 家公司名单,包括 Google、Apple、Meta Platforms、Twitter、TikTok、Telegram 等。他们中的许多人已经开始迈出“落地”的第一步:苹果在俄罗斯开设代表处并在 Roskomnadzor 网站上注册了个人账户, Likee 社交网络执行了多项手续,Twitter 开设了个人账户, Zoom 和TikTok采取了一些行动,还有Meta。

谷歌全球通信总裁肯特沃克在公司博客上宣布了对俄罗斯用户的新限制——现在该公司已冻结其在该国的大部分商业活动。特别是,该公司效仿亚马逊网络服务,在更新的声明中澄清,现在俄罗斯用户无法在谷歌云平台云服务中创建新账户。

回想一下,该公司早些时候限制了 AdSense 上下文广告系统在俄罗斯联邦境内的功能,并且还禁止了俄罗斯 YouTube 观众的获利功能。此外,她宣布在未来几天内,只有俄罗斯人可以在 Google Play 上使用免费应用程序,并剥夺了他们使用Google Pay服务的权利。然而,沃克指出:“搜索、Gmail 和 YouTube 等免费服务在俄罗斯仍然有效。我们将继续密切关注事态发展。 ”

昨天,一名加拿大男子从加拿大被引渡到美国,该起诉书在佛罗里达州中区返回,指控他串谋进行计算机欺诈和电信欺诈,故意损坏受保护的计算机,并传送与损坏有关的要求一台受保护的计算机,原因是他涉嫌参与了一种称为 NetWalker 的复杂形式的勒索软件。NetWalker 勒索软件已针对全球数十名受害者,包括公司、市政当局、医院、执法部门、紧急服务部门、学区、学院和大学。在 COVID-19 大流行期间,攻击专门针对医疗保健部门,利用全球危机敲诈受害者。

根据法庭文件,加拿大魁北克省加蒂诺市 34 岁的 Sebastien Vachon-Desjardins 在 2020 年 4 月至 2020 年 12 月期间共谋并故意损坏了受保护的计算机,并为此发送了赎金要求。起诉书还声称,美国打算没收超过 2700 万美元,据称这些资金可以追溯到犯罪所得。被告今天将在美国地方法官朱莉·S·斯内德面前在坦帕的联邦法院首次出庭。

“正如我们的加拿大合作伙伴扣押加密货币所证明的那样,我们将使用所有合法可用的途径来扣押和没收所谓的勒索软件收益,无论是在国内还是国外,”助理司法部长 Kenneth A. Polite Jr. 说。司法部刑事司。“该部门将不会停止追查和扣押加密货币赎金,从而挫败勒索软件行为者通过使用虚拟货币逃避执法的企图。”

“勒索软件是一个价值数十亿美元的犯罪企业,它超越了物理和政治界限。国际合作对于查明这些复杂计划的肇事者至关重要,”佛罗里达州中区的美国检察官 Roger B. Handberg 说。“这个案例展示了有效的国际执法合作,旨在识别网络犯罪分子,追究他们对涉嫌犯罪行为的责任,并追回据称从受害者那里被盗的资金。”

“这项调查是坦帕联邦调查局网络计划、佛罗里达州中区、联邦调查局网络部门以及我们在世界各地的执法合作伙伴开展的杰出工作的又一个例子,”该机构的代理特别负责人桑杰·维尔马尼 (Sanjay Virmani) 说。联邦调查局的坦帕外地办事处。“这也提醒我们,联邦调查局将继续不懈地努力识别、定位和逮捕那些掠夺无辜者并为美国公民伸张正义的人。”

根据美国和加拿大之间的引渡条约,Vachon-Desjardins 被引渡到美国。根据美国当局提交的请求,加拿大执法人员于 2021 年 1 月 27 日在魁北克加蒂诺逮捕了 Vachon-Desjardins,并在 Vachon-Desjardins 在加蒂诺的家中执行了搜查令。在搜查过程中,警察发现并没收了 719 枚比特币,截至今天价值约 28,151,582 美元,以及 790,000 美元的加元。

联邦调查局的坦帕外地办事处正在调查此案。

司法部计算机犯罪和知识产权科的审判律师 Sonia V. Jimenez 以及美国佛罗里达州中区检察官办公室的助理检察官 Carlton C. Gammon 和 Suzanne Nebesky 正在起诉此案。司法部国际事务办公室在确保 Vachon-Desjardin 被捕和引渡方面提供了宝贵的帮助。美国法警局将 Vachon-Desjardins 从加拿大运送到美国。

此次调查得益于加拿大皇家骑警、安大略省警察、加蒂诺警察局和国家网络犯罪协调小组的执法合作。

起诉书只是一项指控,除非在法庭上排除合理怀疑证明有罪,否则被告人被假定为无罪。

来自乌克兰的男子被指控造成 Kaseya 供应链袭击

联邦检察官引渡了两名涉嫌勒索软件运营商,其中包括一名他们称其对一次入侵多达 1,500 个组织的入侵负责的人,这使其成为有史以来最严重的供应链攻击之一。

22 岁的雅罗斯拉夫·瓦辛斯基 (Yaroslav Vasinskyi) 于去年 8 月从他的祖国乌克兰进入波兰时被捕。本周,他被引渡到美国,面临最高 115 年监禁的指控。瓦辛斯基于 3 月 3 日抵达德克萨斯州达拉斯,并于周三被传讯。

检察官在起诉书中说,Vasinskyi 应对2021 年 7 月 2 日的攻击负责,该攻击首先袭击了远程管理软件销售商 Kaseya,然后导致其基础设施感染了 800 到 1500 个依赖 Kaseya 软件的组织。据称,Vasinskyi 与之合作或合作的勒索软件组织 Sodinokibi/REvil 要求提供 7000 万美元用于恢复所有受害者数据的通用解密器。

Kaseya 供应链攻击中使用的策略、技术和程序令人印象深刻。该攻击首先利用了 Kaseya 的 VSA 远程管理服务中的一个零日漏洞,该公司称该服务已被 35,000 名客户使用。该组织窃取了一个合法的软件签名证书,并用它对恶意软件进行数字签名,从而更容易抑制安装时会出现的安全警告。

为了进一步增加隐蔽性,攻击者使用了一种称为 DLL 侧载的技术,该技术将欺骗的恶意 DLL 文件放置在 Windows 的 WinSxS 目录中,以便操作系统加载欺骗而不是合法文件。Kaseya 活动中的黑客删除了一个过时的文件版本,该版本仍然容易受到“msmpeng.exe”的侧载,该文件是 Windows Defender 可执行文件的文件。

联邦检察官称,Vasinskyi 导致在 Kaseya 的软件构建系统中部署恶意 Sodinokibi/REvil 代码,以进一步将 REvil 勒索软件部署到客户网络的端点。Vasinskyi 被控共谋实施与计算机有关的欺诈和相关活动、损坏受保护的计算机以及共谋洗钱。

周四,美国检察官报告了第二起与勒索软件相关的引渡案,这次引渡案针对的是一名加拿大男子,他被指控参与了数十次推动 NetWalker 勒索软件的攻击。

Sebastien Vachon-Desjardins,34 岁,来自加拿大魁北克省 Gatineau,于 2021 年 1 月被捕,罪名是他从 NetWalker 获得了超过 2700 万美元的收入。司法部表示,被告现已被转移到美国,他的案件正在由联邦调查局在坦帕的外地办事处处理。

NetWalker 是一个先进且多产的组织,在 RaaS(“勒索软件即服务”的缩写)模式下运作,这意味着核心成员招募附属机构使用 NetWalker 恶意软件感染目标。然后,附属公司将分配与该组织产生的任何收入。区块链分析显示,在 2020 年 3 月至 7 月期间,该集团共敲诈了 2500 万美元。受害者包括德克萨斯州的交通机构 Trinity Metro,每年提供 800 万次乘客出行,以及最终支付114 万美元赎金的加州大学旧金山分校 。

NetWalker 是一项人工操作,这意味着操作员通常要花费数天、数周甚至数月的时间在目标组织内建立立足点。2021 年 1 月,保加利亚当局在暗网上查获了NetWalker 勒索软件附属机构用来与受害者交流的一个网站。此次扣押是针对 NetWalker 的国际协调打击行动的一部分。

Vachon-Desjardins 被控共谋实施计算机欺诈和电汇欺诈、故意损坏受保护计算机,以及传送与损坏受保护计算机有关的要求。区块链分析公司表示,其追踪的交易表明,这名加拿大男子还帮助推动了 RaaS 菌株 Sodinokibi、Suncrypt 和 Ragnarlocker。

本周的引渡是执法当局最近几周取得的一系列成功的一部分。去年 6 月,联邦调查局表示,它 查获了支付给勒索软件攻击者的 230 万美元,这些攻击者在一个月前使 Colonial Pipeline 网络瘫痪,并引发了东海岸上下的汽油和航空燃料供应中断。入侵背后的勒索软件组织 Darkside 的网站也在同一时间关闭。

Microsoft 已确认在从 Android 11 升级到 Android 12 后导致某些 Android 设备上出现 Microsoft Intune 注册问题的新已知问题。

受此问题影响的客户还报告在升级过程结束后失去对 Microsoft Intune 托管资源的访问权限。

“目前,这包括一些注册为 Android Enterprise 个人拥有的工作配置文件的 OPPO、OnePlus 和 Realme 设备,”Intune 支持团队 解释说。

“我们收到了一些案例,并在 Intune 客户成功博客中的帖子中看到了一些评论。然后,我们与设备 OEM 和 Google 支持的联系人分享了这些情况。”

到目前为止,Microsoft 已确定以下可能受此问题影响的设备类型:

由于设备 OEM(原始设备制造商)正在与 Google 合作开发和部署修复程序以解决此已知问题,因此 Redmond 建议受影响的客户在最新的操作系统更新发布后立即安装它们。

微软还在测试一个 类似问题的解决方案,该问题会影响在升级到 Android 12 后注册 Microsoft Intune 的三星设备 ,并由于缺少证书而导致电子邮件和 VPN 连接问题。

在自动重启或安装托管更新后,三星 Galaxy 设备受到另一个 Microsoft Intune 错误的影响, 在 Microsoft Intune 的管理界面中将其标记为不符合企业安全要求。

Microsoft Intune 是一项基于云的服务,允许企业管理员管理 Windows、macOS、iOS、iPadOS 和 Android 应用程序和设备。

在从个人或公司拥有的设备访问专有数据时,它还有助于执行特定于设备的策略。

隐秘的 BazarBackdoor 恶意软件现在通过网站联系表格而不是典型的网络钓鱼电子邮件传播,以逃避安全软件的检测。

BazarBackdoor 是 由 TrickBot 组织创建的隐秘后门恶意软件, 目前正 由 Conti 勒索软件操作部开发。该恶意软件为威胁参与者提供对内部设备的远程访问,该内部设备可用作启动板,以在网络内进一步横向移动。

然而,随着安全电子邮件网关在检测这些恶意软件释放程序方面变得更好,分销商正在转向传播恶意软件的新方法。

在 Abnormal Security的一份新报告中,分析师解释说,2021 年 12 月开始的新分发活动针对 BazarBackdoor 的企业受害者,其目标可能是部署 Cobalt Strike 或勒索软件有效载荷。

威胁参与者首先使用公司联系表格来发起通信,而不是向目标发送网络钓鱼电子邮件。

例如,在 Abnormal 的分析师看到的一个案例中,威胁参与者伪装成一家加拿大建筑公司的员工,他们提交了产品供应报价请求。

在员工回复网络钓鱼电子邮件后,攻击者会发回一个据称与协商相关的恶意 ISO 文件。

由于直接发送这些文件是不可能的或会触发安全警报,因此威胁参与者使用文件共享服务,如 TransferNow 和 WeTransfer,如下所示。

我们在 8 月报告了一个类似的联系表格滥用案例,其中 通过联系表格发送的虚假 DMCA 侵权通知 正在安装 BazarBackdoor。

2021 年 4 月, 我们还报道 了一次网络钓鱼活动,该活动使用联系表格传播 IcedID 银行木马和 Cobalt Strike 信标。

BazarBackdoor 恶意软件通常通过网络钓鱼电子邮件传播,其中包含下载和安装恶意软件的恶意文档。

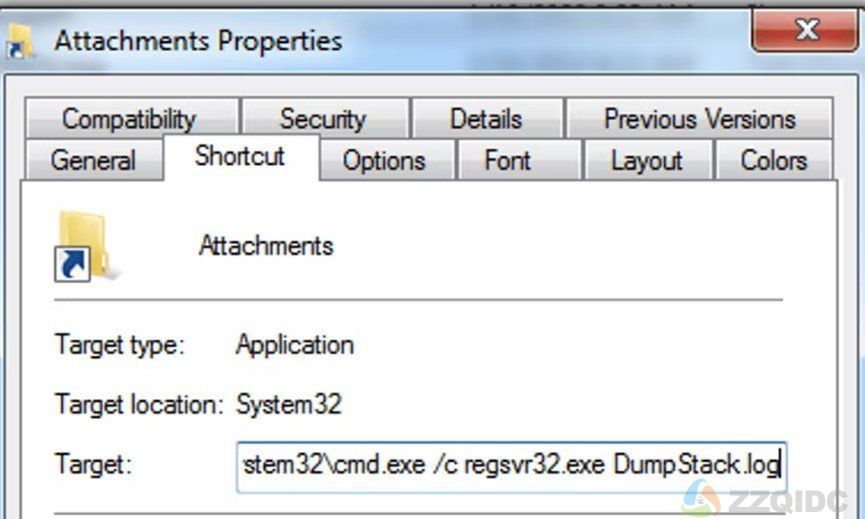

ISO 存档附件包含一个 .lnk 文件和一个 .log 文件。这里的想法是通过将有效负载打包到存档中并让用户在下载后手动提取它们来逃避 AV 检测。

.lnk 文件包含使用现有 Windows 二进制文件打开终端窗口并加载 .log 文件的命令指令,该文件实际上是 BazarBackdoor DLL。

当后门被加载后,会被注入到svchost.exe进程中,并联系命令与控制(C2)服务器接收命令执行。

由于在 Abnormal 分析时许多 C2 IP 处于离线状态,研究人员无法检索到第二阶段的有效载荷,因此该活动的最终目标仍然未知。

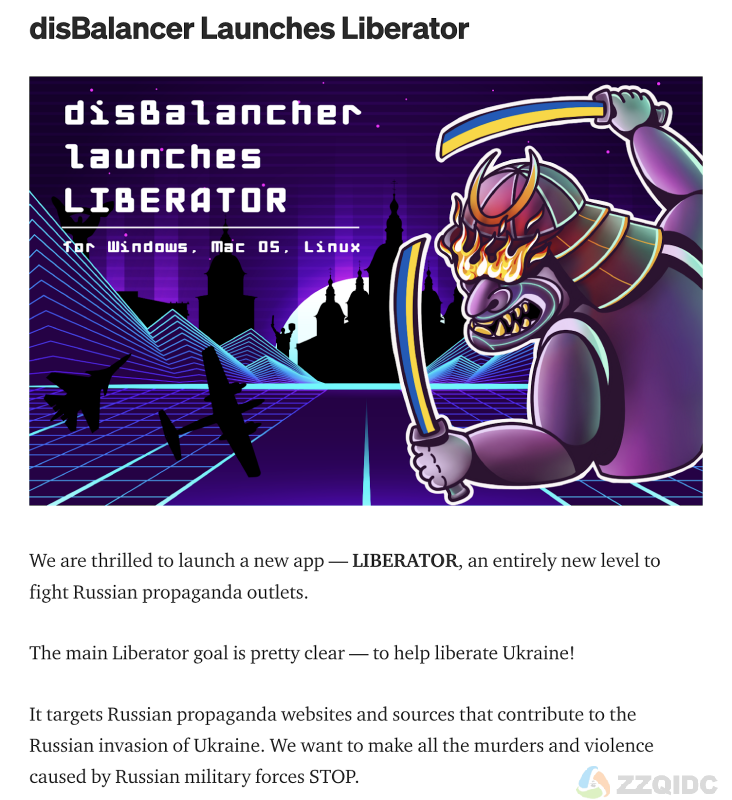

一项新的恶意软件活动正在利用人们支持乌克兰针对俄罗斯的网络战的意愿,利用窃取密码的特洛伊木马感染他们。

上个月,乌克兰政府宣布了一支由全球志愿者组成的新 IT 军队,他们对俄罗斯实体进行网络攻击和 DDoS 攻击。

这一举措已引起全球许多人的大力支持,他们一直在帮助针对俄罗斯组织和网站,即使该活动被认为是非法的。

与恶意软件分发者一样,威胁参与者正在利用 IT 军队,在 Telegram 上推广虚假 DDoS 工具,该工具安装密码和信息窃取木马。

在Cisco Talos的一份新报告中,研究人员警告说,威胁行为者正在模仿一种名为“解放者”的 DDoS 工具,这是一种用于打击俄罗斯宣传网点的网站轰炸机。

虽然从真实站点下载的版本是“干净的”,并且可能非法使用,但在 Telegram 中传播的版本隐藏了恶意软件有效负载,并且在执行它们之前无法区分它们,因为它们都没有经过数字签名。

Telegram 帖子声称该工具从服务器获取要攻击的俄罗斯目标列表,因此用户除了在他们的机器上执行它之外不需要做太多事情。

这种易用性可能会吸引那些技术不高、不知道如何自己攻击“轰炸”俄罗斯网站的乌克兰支持者。

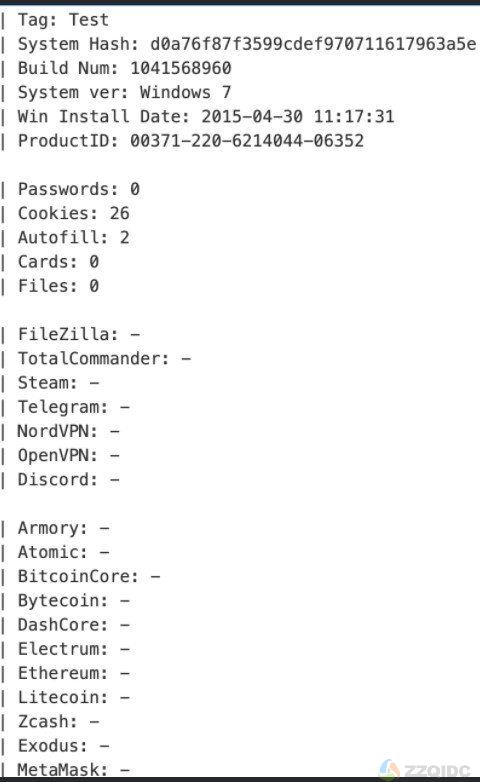

投放在受害者系统上的恶意软件在执行之前会执行反调试检查,然后执行进程注入步骤,将 Phoenix 信息窃取程序加载到内存中。

Phoenix 于 2019 年夏天首次被发现,以 MaaS(恶意软件即服务)的形式在地下网络犯罪中以每月 15 美元或终身订阅 80 美元的价格出售。

特定的信息窃取者可以从 Web 浏览器、VPN 工具、Discord、文件系统位置和加密货币钱包中收集数据,并将它们发送到远程地址,在这种情况下是俄罗斯 IP。

Talos 研究人员发现,该特定 IP 自 2021 年 11 月以来一直在分发 Phoenix。因此,最近的主题变化表明该活动只是利用乌克兰战争谋取经济利益的机会主义尝试。

可以理解的是,许多人被一种情绪所压倒,这种情绪促使他们对无端的大规模军事入侵采取行动,但参与网络攻击总是一个坏主意。

即使这些行动似乎是由得到国际社会总体支持的乌克兰政府赞助的,但它的使用并不合法。

参与 DDoS、污损或网络破坏攻击的用户仍有可能在所在国家/地区的执法机构遇到麻烦。

这种恶意软件分发活动是您应该避免参与此类操作的另一个原因,因为到最后,您只会将自己置于危险之中。

谷歌正在为乌克兰的所有安卓手机推出空袭警报系统,以帮助他们在俄罗斯空袭中恢复安全。

这项新功能是通过更新 3 月 1 日关于谷歌在俄罗斯入侵乌克兰后采取的行动的博客文章宣布的。

谷歌全球事务总裁肯特沃克说: “可悲的是,乌克兰数百万人现在依靠空袭警报来寻求安全。”

正如沃克进一步解释的那样,向乌克兰人的安卓手机推出的空袭预警系统“是对该国现有空袭警报系统的补充”,并使用乌克兰政府提供的空袭警报信息。

谷歌今天开始在乌克兰推出这个空袭警报系统,应该国政府的要求并在该国政府的帮助下,通过谷歌播放服务,用于更新谷歌播放应用程序的安卓服务。

“您可能会在发出空袭警报时收到通知,并在取消空袭警报时收到另一个通知,” XDA-Developers在 Google Play Services 的 APK 中找到的字符串。

“此功能仅使用您设备的大致位置来发送有关潜在空袭的通知。谷歌不会使用此位置信息来跟踪或识别您。”

基于相同的字符串,空袭前后显示的警报应带有以下文本:

The Government of Ukraine issued an alert for %s at %s. Take shelter immediately. Tap to change settings.

The Government of Ukraine canceled the alert for %s at %s. Tap to change settings.据谷歌安卓工程副总裁 Dave Burke 称,该系统利用了谷歌为地震警报构建的低延迟警报机制。

“该系统从今天开始推出,并将在未来几天内针对乌克兰的所有 Android 手机,”Burke补充道。

Walker 此前曾表示,该公司还将在 Google Play 商店中为乌克兰的所有用户突出显示Повітряна тривога(乌克兰警报)应用程序。

乌克兰开发商与该国政府合作开发了这款应用程序,为人们提供更好的空袭警报。

沃克补充说:“乌克兰的空袭警报和警报器是一个悲惨的日常现实,我们正在尽我们所能帮助人们以尽可能多的方式获得这些重要警报。”

在 BleepingComputer 今天早些时候联系后,谷歌没有回复更多细节的请求。

美国司法部宣布,涉嫌 REvil 勒索软件附属机构 Yaroslav Vasinskyi 上周被引渡到美国接受 Kaseya 网络攻击的审判。

Vasinkyi 是一名 22 岁的乌克兰国民,于 2021 年 11 月因 作为 REvil 成员的网络犯罪活动进入波兰时被捕。

Vasinkyi 被认为是 REvil 勒索软件附属机构,其任务是破坏全球企业网络,窃取未加密数据,然后加密网络上的所有设备。

Vasinkyi 被捕后不久,美国司法部宣布他应对针对 托管服务提供商Kaseya 的勒索软件攻击负责,该攻击影响了全球数千家公司。

“在据称对 Kaseya 的攻击中,Vasinskyi 导致在整个 Kaseya 产品中部署恶意 Sodinokibi/REvil 代码,导致 Kaseya 生产功能将 REvil 勒索软件部署到 Kaseya 客户网络的“端点”,” 美国司法部的公告解释说。

“在建立对 Kaseya 端点的远程访问后,勒索软件在这些计算机上执行,导致世界各地使用 Kaseya 软件的组织的计算机上的数据加密。”

REvil 操作(又名 Sodinokibi) 要求 7000 万美元用于解密 Kaseya 的所有受影响客户的解密密钥。然而,在 执法行动获得对勒索软件行动服务器的访问权限后, FBI 收到了解密密钥。

Vasinskyi 被认为是 REvil 的长期附属机构之一,参与了至少 9 次已确认的针对美国公司的勒索软件攻击

在他被捕后公开的 起诉书 证实了 11 项罪名,将它们与针对北美公司的不同攻击联系起来。

瓦辛斯基现在因其行为而面临的指控如下:

如果所有罪名成立,瓦辛斯基将被判处总计 115 年监禁。此外,他还将没收所有财产和金融资产。

托管服务提供商使用专门的软件远程管理其客户的网络,包括推出补丁、执行远程支持和管理 Windows 域。

自 GandCrab 勒索软件操作及其继任者 REvil 启动以来,一家附属公司一直通过使用 MSP 平台加密目标 MSP 的客户来展示其在 MSP 平台方面的专业知识。

这种专业知识导致 使用他们使用的专业软件(包括 Kaseya、ConnectWise 和 WebRoot MSP 平台)对托管服务提供商进行成功的攻击。

Kaseya 攻击使用了以前未知的零日漏洞和对系统如何工作的深入了解,这可能表明同一关联公司也是这次攻击的幕后黑手。

如果 Vasinskyi 是这个附属机构,那么他的被捕和可能的监禁对 MSP 行业来说是一个福音,现在该行业少了一个需要担心的威胁行为者。

Vasinkyi 案对美国司法和执法部门来说是成功的,特别是考虑到乌克兰目前与美国没有引渡条约。

然而,他只是众多 REvil 附属机构之一,几乎可以肯定他不是 臭名昭著的 RaaS(勒索软件即服务)团伙核心团队的一员。

2021 年 11 月 4 日, 在欧洲刑警组织和国际刑警组织协调的国际执法行动中,两名涉嫌 REvil 关联公司在罗马尼亚和科威特被捕。

2022 年 1 月 15 日,联邦安全局 (FSB) 宣布逮捕 了 14 名 REvil 嫌疑人,但仍 假定主要运营商是 自由的。

虽然 REvil 勒索软件操作已关闭,但未来将其核心成员或附属机构重新命名为新操作也就不足为奇了。

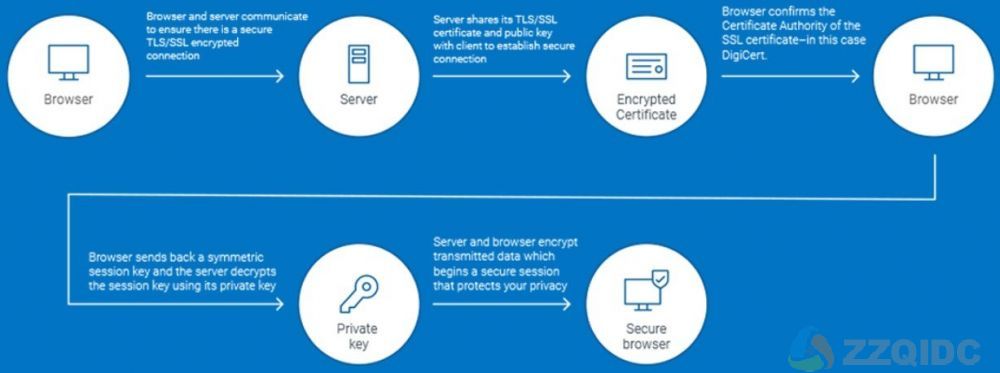

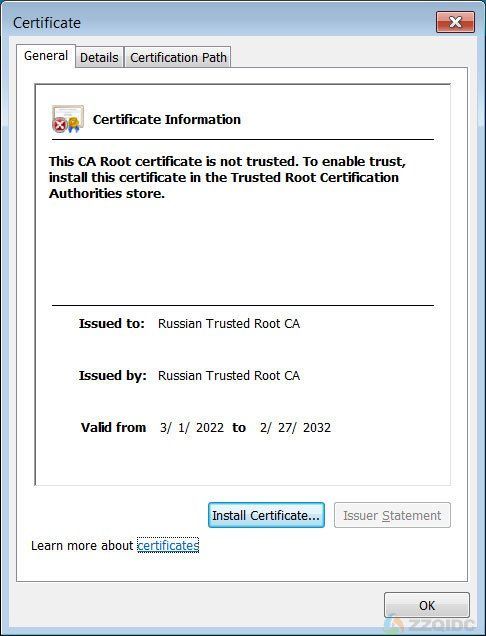

俄罗斯创建了自己的受信任的 TLS 证书颁发机构 (CA),以解决在制裁阻止证书续订后堆积的网站访问问题。

西方公司和政府实施的制裁正在阻止俄罗斯网站更新现有的 TLS 证书,导致浏览器阻止访问证书过期的网站。

TLS 证书帮助 Web 浏览器确认域属于经过验证的实体,并且用户和服务器之间的信息交换是加密的。

基于对俄罗斯实施制裁的国家/地区的签署机构不能再接受为其服务支付的费用,这使得许多网站没有切实可行的手段来更新即将到期的证书。

证书过期后,Google Chrome、Safari、Microsoft Edge 和 Mozilla Firefox 等 Web 浏览器将显示页面不安全的整页警告,这可能会使许多用户离开该站点。

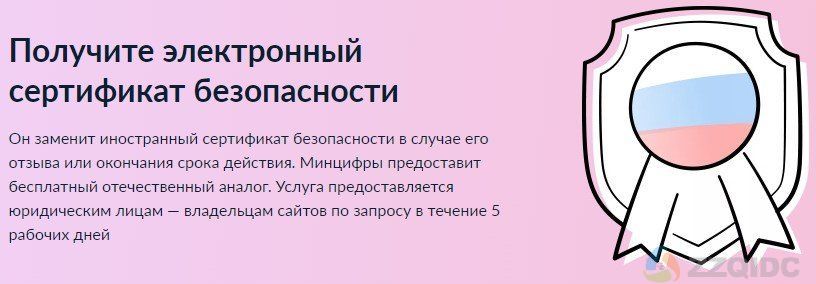

俄罗斯政府已经 设想了 在国内证书颁发机构中独立颁发和更新 TLS 证书的解决方案。

“如果外国安全证书被撤销或过期,它将取代它。数字发展部将提供免费的国内模拟。该服务在 5 个工作日内应要求提供给法人实体——网站所有者,”俄罗斯公共服务门户网站 Gosuslugi 解释说(翻译)。

但是,新的证书颁发机构 (CA) 要想被 Web 浏览器信任,首先需要经过各个公司的审查,这可能需要很长时间。

目前,唯一认为俄罗斯新 CA 值得信赖的网络浏览器是俄罗斯的 Yandex 浏览器和 Atom 产品,因此俄罗斯用户被告知使用这些产品而不是 Chrome、Firefox、Edge 等。

已经收到并正在使用这些国家提供的证书的站点包括 Sberbank、VTB 和俄罗斯中央银行。

俄罗斯媒体也一直在传播一份包含198 个域的列表,据报道这些域收到了使用国内 TLS 证书的通知,但目前还没有强制使用它。

Chrome 或 Firefox 等其他浏览器的用户可以手动添加新的俄罗斯根证书,以继续使用具有国家颁发证书的俄罗斯网站。

然而,这引发了俄罗斯可能滥用其 CA 根证书 来执行 HTTPS 流量拦截和中间人攻击的担忧。

这种滥用最终会导致新的根证书被添加到证书撤销列表 (CRL) 中。

这将使这些国内证书无效,Chrome、Edge 和 Firefox 将阻止访问任何使用它们的网站。

证书颁发机构应该是普遍信任的。然而,由于俄罗斯目前没有任何程度的信任,主要浏览器供应商不太可能将它们添加到他们的根证书存储中。

俄罗斯采取了一些 严厉措施 来减轻西方制裁对其经济的影响。许多人认为,切断与全球互联网的联系并将其网民推向“Runet”的时机已经到来。

针对这些谣言,俄罗斯数字技术部 在与当地新闻媒体分享的一份声明中断然否认 有从内部关闭互联网的计划。