Windows 管理员今天受到一波 Microsoft Defender for Endpoint 误报的打击,其中 Office 更新在警报中被标记为恶意,指向在其系统上检测到的勒索软件行为。

根据 Windows 系统管理员报告 [ 1 , 2 , 3 , 4 ],这开始发生在几个小时前,在某些情况下,它导致了“勒索软件警报的倾盆大雨”。

随着报告的激增,微软确认 Office 更新由于误报而被错误地标记为勒索软件活动

Redmond 补充说,其工程师更新了云逻辑,以防止未来的警报出现并消除以前的误报。

“从 3 月 16 日早上开始,客户可能已经经历了一系列误报检测,这些检测归因于文件系统中的勒索软件行为检测。管理员可能已经看到错误警报的标题为“检测到勒索软件行为”文件系统,'并且警报是在 OfficeSvcMgr.exe 上触发的,”微软在用户报告后表示。

“我们的调查发现,最近在检测勒索软件警报的服务组件中部署的更新引入了一个代码问题,导致在不存在问题时触发警报。我们部署了代码更新来纠正问题并确保不会出现新的警报已发送,我们已经重新处理了积压的警报,以完全补救影响。”

云逻辑更新推出后,将不再生成错误的勒索软件活动警报。所有记录的误报也应自动从门户中清除,无需管理员干预。

据微软称,该问题“可能会影响”试图在 Microsoft Defender for Endpoint 中查看勒索软件警报的管理员。

误报的根本原因是最近在服务组件中部署了用于检测勒索软件警报的更新。

这引入了一个代码问题,该问题错误地导致在系统上不存在勒索软件活动的情况下触发警报。

11 月,由于另一个误报标记了 Emotet 恶意软件有效负载文件,Defender for Endpoint 还阻止了 Office 文档的打开和一些 Office 可执行文件的启动。

一个月后, 它还错误地显示 了与公司新部署的用于 Log4j 进程的 Microsoft 365 Defender 扫描仪相关的“传感器篡改”警报。

自 2020 年 10 月以来,管理员不得不处理其他类似的 Defender for Endpoint 问题,包括一个 网络设备感染 Cobalt Strike 的警报 和另一个 将 Chrome 更新标记为 PHP 后门的警报。

今天早些时候,当联系到微软发言人时,无法联系到微软发言人发表评论。

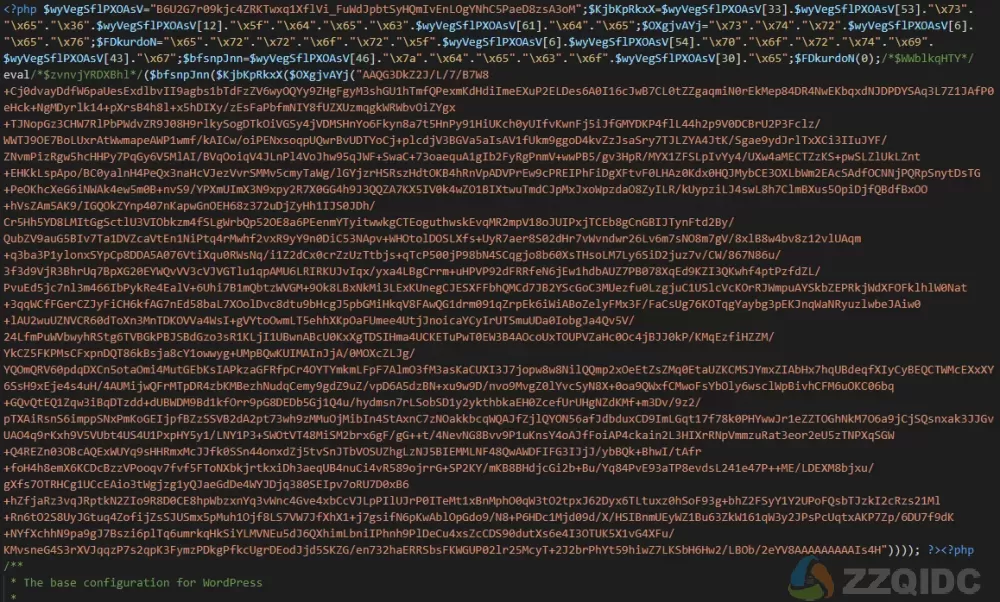

互联网安全分析师发现托管在 GoDaddy 托管 WordPress 服务上的 WordPress 网站上的后门感染激增,所有网站都具有相同的后门有效负载。

此案影响 Internet 服务经销商,例如 MediaTemple、tsoHost、123Reg、Domain Factory、Heart Internet 和 Host Europe Managed WordPress。

该发现来自 Wordfence,其团队于 2022 年 3 月 11 日首次观察到恶意活动,24 小时内有 298 个网站被后门感染,其中 281 个网站托管在 GoDaddy 上。

感染所有网站的后门是 2015 年 Google 搜索 SEO 中毒工具,植入 wp-config.php 以从 C2 获取垃圾邮件链接模板,用于将恶意页面注入搜索结果。

该活动主要使用医药垃圾邮件模板,提供给受感染网站的访问者,而不是实际内容。

这些模板的目的可能是诱使受害者购买假冒产品,从而将金钱和付款细节损失给威胁参与者。

此外,行为者可以通过更改其内容并使违规行为明显来损害网站的声誉,但这似乎不是行为者目前的目标。

由于这种攻击发生在服务器上而不是浏览器上,因此这种类型的攻击更难从用户端检测和阻止,因此,本地互联网安全工具不会检测到任何可疑的东西。

入侵向量尚未确定,因此虽然这看起来很接近供应链攻击,但尚未得到证实。

GoDaddy 以了解有关这种可能性的更多信息,但我们尚未收到回复。

值得注意的是,GoDaddy 在 2021 年 11 月披露了一起数据泄露事件 ,该事件影响了 120 万客户和多个托管 WordPress 服务经销商,其中包括引言中提到的六家。

该违规行为涉及未经授权访问配置公司托管 WordPress 网站的系统。因此,暗示这两个事件可能存在联系并不牵强。

无论如何,如果您的网站托管在 GoDaddy 的托管 WordPress 平台上,请务必扫描您的 wp-config.php 文件以查找潜在的后门注入。

Wordfence 还提醒管理员,虽然删除后门应该是第一步,但删除垃圾邮件搜索引擎结果也应该是优先事项。

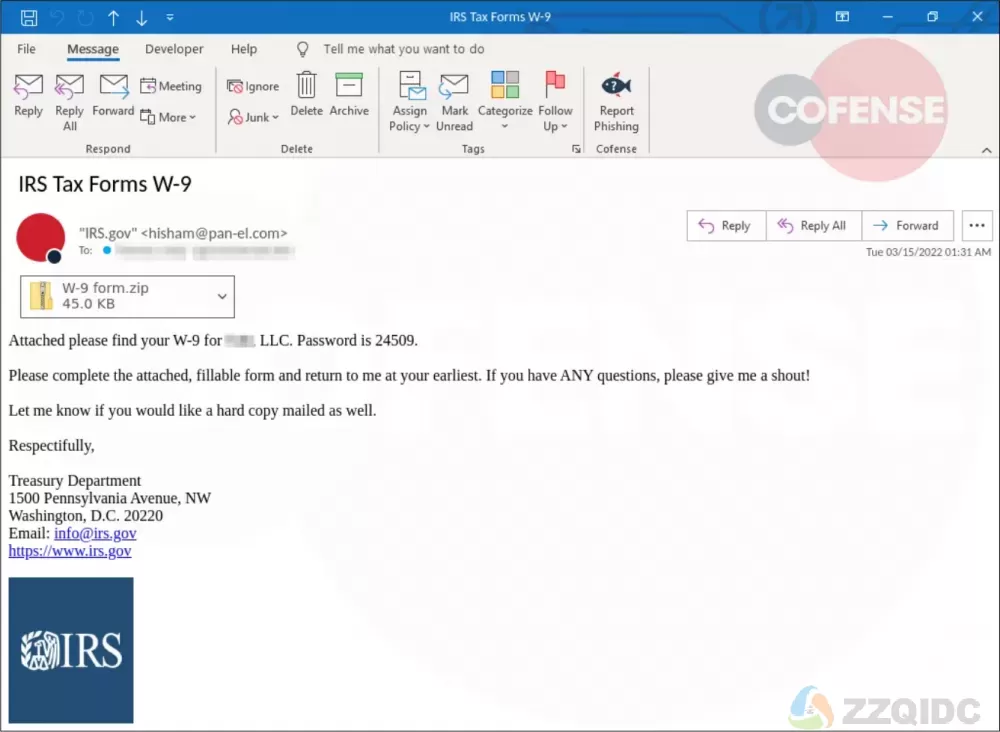

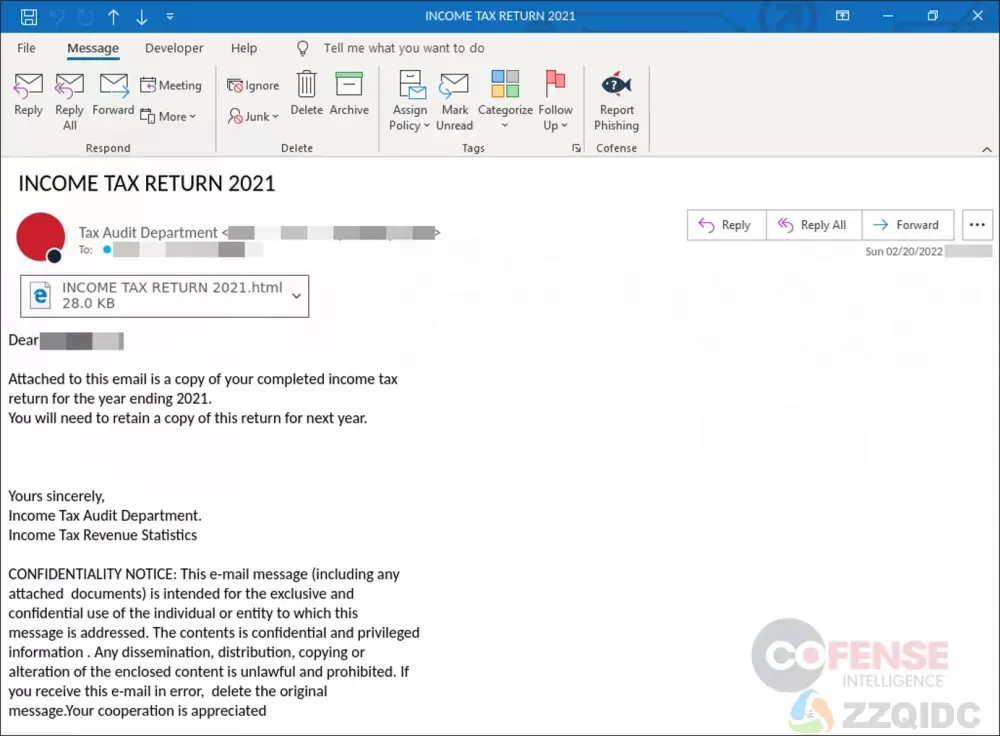

Emotet 恶意软件僵尸网络利用 2022 年美国税收季节发送恶意电子邮件,伪装成美国国税局发送纳税表格或联邦申报表。

Emotet 是一种恶意软件感染,通过带有包含恶意宏的附加 Word 或 Excel 文档的网络钓鱼电子邮件传播。一旦打开这些文档,它们就会诱使用户启用宏,从而将 Emotet 恶意软件下载到计算机上。

安装 Emotet 后,该恶意软件将窃取受害者的电子邮件,以用于未来 的回复链攻击,发送更多垃圾邮件,并最终安装其他恶意软件,可能 导致 Conti 勒索软件攻击 受感染的网络

在电子邮件安全公司 Cofense的一份新报告中,研究人员发现多个网络钓鱼活动冒充互联网税务局 (IRS.gov),使用与 2022 年美国税收季节相关的诱饵。

这些电子邮件伪装成 IRS 向收件人发送 2021 年纳税申报表、W-9 表格和纳税季节通常需要的其他税务文件。

虽然以国税局为主题的电子邮件的主题和文本各不相同,但总体而言,国税局正在与您的企业联系,提供已完成的税表或您需要填写并返回给他们的税表。

其中一封电子邮件中的文本示例如下:

Attached please find your W-9 for [company_name] LLC. Password is 24509.

Please complete the attached, fillable form and return to me at your earliest. If you have ANY questions, please give me a shout!

Let me know if you would like a hard copy email as well.

根据今天发布的 Cofense 报告,网络钓鱼活动正在使用与美国税收季节相关的大量电子邮件主题,包括:

IRS Tax Forms W-9

Incorrect Form Selection

INCOME TAX RETURN 2021

附加到电子邮件的是 zip 文件或指向 zip 文件的 HTML 文件,这些文件受密码保护,因此更难被安全电子邮件网关检测到。

进行的测试中,这些 zip 文件无法被 Windows 的内置存档提取器正确解析,可能会导致活动的影响较小。

但是,第三方存档程序,如 7-Zip,提取文件没有问题,如下所示。

受密码保护的 zip 附件

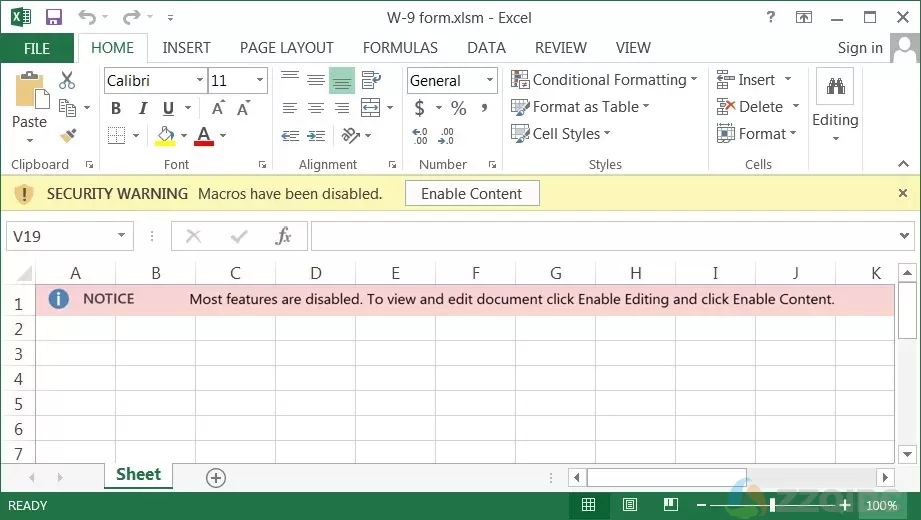

zip 文件内部是一个“W-9 form.xslm”Excel 文件,打开时会提示用户单击“启用编辑”和“启用内容”按钮以正确查看文档。

一旦用户点击这些按钮,就会执行恶意宏,从被黑的 WordPress 站点下载并安装 Emotet 恶意软件。

安装 Emotet 后,该恶意软件将下载额外的有效载荷, 在最近的活动中通常是 Cobalt Strike。

然而,Emotet 研究小组 Cryptolaemus 也看到 Emotet 丢弃了SystemBC 远程访问木马。

Emotet 现在由 Conti Ransomware 团伙开发,所有组织,无论大小,都应该注意这些网络钓鱼活动,因为它们最终会导致勒索软件攻击和数据泄露。

与往常一样,重要的是要记住, 美国国税局从不发送未经请求的电子邮件 ,并且只通过邮政服务进行通信。因此,如果您收到声称来自 IRS 的电子邮件,请将其标记为垃圾邮件,然后删除该电子邮件。

美国总统签署了一项法案,特别要求关键基础设施的运营商在事件被发现后 72 小时内向美国国土安全部报告黑客攻击,如果资金被支付给勒索软件,则在 24 小时内向美国国土安全部报告黑客。

预计这将使政府能够更好地了解攻击者的范围和性质。根据联邦调查局的说法,该局仅收到有关四分之一网络事件的信息,因此政府没有关于性质的信息许多数据泄露、网络犯罪策略和最脆弱的行业。

受影响的公司在 2020 年向 FBI 报告了 2900 万美元的勒索软件支付损失。然而,加密追踪公司 Chainalysis Inc. 在同一年记录了 4.06 亿美元的黑客支出。官员们指出,新法律将有助于“更好地保护全国的关键基础设施和企业免受网络攻击的破坏性影响。 ”

网络安全和基础设施局 (CISA) 已将医疗保健、能源、食品和交通运输等 16 个行业指定为对美国至关重要的行业,但新法律并未明确规定哪些公司必须报告网络事件。该机构没有透露这些数据将如何被使用,尽管它并没有隐藏在自愿基础上与私营部门更密切合作的愿望。

最近几个月,该机构建立了紧急 Slack 频道,与受影响的公司分享有关黑客攻击的实时信息。CISA 还为网络安全审查委员会提供资金,该委员会是今年成立的一个咨询机构,旨在调查重大网络事件,旨在最大限度地减少未来黑客攻击造成的损害。

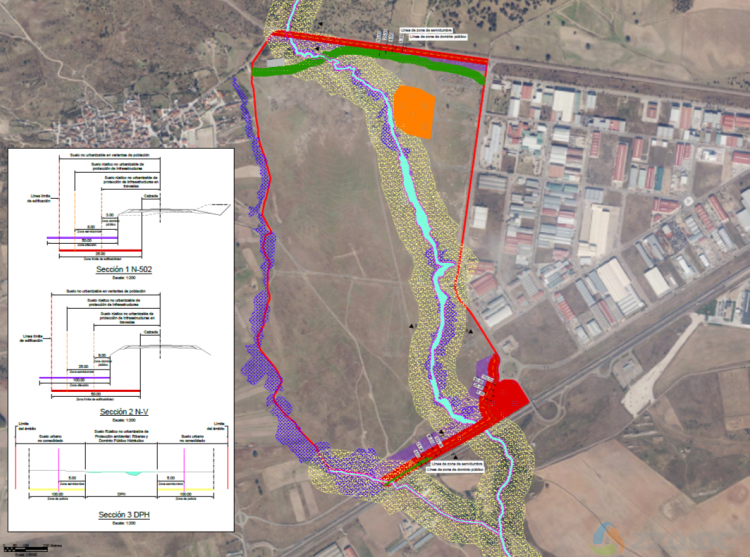

Facebook (Meta) 已证实有关其打算在西班牙托莱多地区建设价值 10 亿欧元的数据中心园区的传言。此外,该公司还宣布在马德里开设 Meta Lab 企业孵化器,并投资铺设新的海底电缆。

近日,托莱多市塔拉韦拉德拉雷纳市宣布与梅塔完成历时一年的谈判。与最终阻止为Zeevold的 Meta 数据中心分配国有土地的荷兰人不同,地方当局很容易同意在距离马德里 115 公里的地方分配一个站点。

近年来,西班牙已成为重要的技术中心——巴塞罗那和马德里正在开发两个强大的站点,瓦伦西亚和安达卢西亚正在建设新的中心。根据 Meta 的说法,西班牙在公司创建元宇宙的计划中发挥着重要作用。数据中心本身应该在明年建成,但要到 2029 年才能全面投入使用。

除了数据中心之外,Meta 还打算开设“世界上第一个”Meta Lab 站点——Meta 本身的远程员工以及相应档案的本地技术初创公司和企业家都将在马德里工作。据了解,该公司确认了在世界移动大会期间宣布的意图——与马德里当地的运营商 Telefónica 一起,将创建一个元界创新中心,旨在开发能够满足元界数据传输需求的网络。

根据具有 约束力的操作指令 (BOD) 22-01:降低已知被利用漏洞的重大风险,FCEB 机构必须在截止日期前解决已识别的漏洞,以保护其网络免受利用目录中漏洞的攻击。

专家还建议私人组织审查 目录 并解决其基础设施中的漏洞。

添加到目录中的新漏洞包括一个 SonicWall SonicOS 问题,跟踪为CVE-2020-5135,以及 2016 年至 2019 年期间解决的 14 个 Microsoft Windows 漏洞。

CVE-2020-5135 是一种基于堆栈的缓冲区溢出,会影响 SonicWall 网络安全设备 (NSA)。涉及自定义协议处理程序的未经身份验证的 HTTP 请求可以利用该漏洞。

该漏洞存在于用于产品管理以及 SSL VPN 远程访问的 HTTP/HTTPS 服务中。

这一轮中添加的所有缺陷都必须在 4 月 5 日之前由联邦机构解决。

CISA 目录共有 504 个条目,其中包含最新添加的问题。

联邦调查局 (FBI) 和网络安全与基础设施安全局 (CISA) 警告说,与俄罗斯有关的威胁参与者通过利用配置错误的默认多因素身份验证 (MFA) 协议获得了对非政府组织 (NGO) 云的访问权限,并注册了他们的在组织的 Cisco 的 Duo MFA 中拥有自己的设备。

国家行动者通过利用默认 MFA 协议和 Windows Print Spooler 漏洞“PrintNightmare”( CVE-2021-34527 ) 获得了对网络的访问权限。

早在 2021 年 5 月,攻击者就利用了一个非政府组织 (NGO) 设置为默认 MFA 协议的错误配置帐户,允许他们为 MFA 注册新设备并访问受害者网络。

利用 PrintNightmare 漏洞,攻击者可以使用系统权限运行任意代码。俄罗斯国家支持的网络攻击者成功利用了该漏洞,同时针对使用 Cisco 的 Duo MFA 的非政府组织,允许访问云和电子邮件帐户以进行文档泄露。

为了破坏目标网络,攻击者对未注册和不活动的帐户进行了暴力密码猜测攻击。与推荐的最佳做法相反,该帐户在组织的 Active Directory 中仍然处于活动状态。

“由于长时间不活动,受害者帐户已从 Duo 中取消注册,但并未在 Active Directory 中禁用。由于 Duo 的默认配置设置允许为休眠帐户重新注册新设备,因此攻击者能够为该帐户注册新设备,完成身份验证要求,并获得对受害者网络的访问权限。” 阅读联合咨询。

“使用受感染的帐户,俄罗斯国家支持的网络参与者通过利用“PrintNightmare”漏洞进行权限升级,以获得管理员权限。”

一旦获得管理员权限,攻击者修改域控制器文件以将 Duo MFA 调用重定向到 localhost 而不是合法的 Duo 服务器,以防止 MFA 服务联系其服务器以验证 MFA 登录。

此技巧允许攻击者完全禁用活动域帐户的 MFA,因为 Windows 版 Duo 的默认策略是如果 MFA 服务器无法访问,则“失败打开”。

“在有效禁用 MFA 后,俄罗斯国家支持的网络攻击者能够以非管理员用户的身份成功向受害者的虚拟专用网络 (VPN) 进行身份验证,并与 Windows 域控制器建立远程桌面协议 (RDP) 连接 [ T1133 ]。参与者运行命令以获取其他域帐户的凭据;然后使用上一段中描述的方法,更改了 MFA 配置文件,并为这些新受感染的帐户绕过了 MFA。” 继续分析。“攻击者主要利用受害者网络中已经存在的内部 Windows 实用程序来执行此活动。”

FBI 和 CISA 共享了上述攻击的妥协指标,并在加入咨询中提供了以下建议:

ntdsutil、 rar、 regedit等)发出警报。

OpenSSL 已发布安全更新以解决库中的漏洞,如果利用该漏洞,将激活无限循环功能并导致拒绝服务条件。

拒绝服务攻击可能不是最具灾难性的安全问题。但是,它仍然可能对受影响的人造成重大业务中断、长期财务影响和品牌声誉下降

对于像 OpenSSL 这样的软件来说尤其如此,这是一个被许多大型在线平台使用的无处不在的安全通信库。因此,任何影响图书馆的漏洞都会对 大量用户产生重大影响。

在这种情况下,高严重性 OpenSLL 问题在于 BN_mod_sqrt() 函数上的一个错误,如果提供一个恶意制作的证书进行解析,它将进入无限循环。

证书必须包含压缩形式的椭圆曲线公钥或带有以压缩形式编码的基点的椭圆曲线参数,以触发缺陷

“由于证书解析发生在证书签名验证之前,因此任何解析外部提供的证书的过程都可能受到拒绝服务攻击,”OpenSSL 的安全通知中描述道。

“在解析精心制作的私钥时也可以达到无限循环,因为它们可以包含明确的椭圆曲线参数。”

不幸的是,这个问题影响了相当多的部署场景,例如:

该漏洞被跟踪为CVE-2022-0778,影响 OpenSSL 版本 1.0.2 至 1.0.2zc、1.1.1 至 1.1.1n 和 3.0 至 3.0.1。

谷歌的安全研究员 Tavis Ormandy 发现了证书解析漏洞,并于 2022 年 2 月 24 日向 OpenSSL 团队报告了他的发现

昨天发布的修复版本是 1.1.1n 和 3.0.2,而只有 1.0.2 的高级用户将通过 1.0.2zd 获得修复

由于 1.0.2 版本在解析证书的过程中不解析公钥,因此无限循环的触发比其他版本稍微复杂一些,但还是可行的。

OpenSSL 1.0.2 已达到 EOL 且不积极支持,因此建议非高级用户尽快升级到新的发布分支。

尽管 OpenSSL 并未表示该漏洞已被威胁行为者使用,但意大利国家网络安全机构 CSIRT 已将其标记为在野外积极利用。

Bleeping Computer 已联系 OpenSSL 团队要求澄清这一点,他们告诉我们他们目前不知道有任何积极的利用。

即使这方面的信息混杂在一起,利用的低复杂性和已发布的信息也将允许威胁参与者在未来快速测试和利用漏洞。

OpenSSL 发言人与 Bleeping Computer 分享了以下声明:

该漏洞并不难利用,但影响仅限于 DoS。利用此漏洞成为问题的最常见情况是 TLS 客户端访问提供有问题证书的恶意服务器。如果 TLS 服务器使用客户端身份验证(这是一种不太常见的配置)并且恶意客户端尝试连接到它,则它们可能会受到影响。很难猜测这将在多大程度上转化为积极利用。

由于大多数用户从第三方获取 OpenSSL,因此没有集中的权限来计算升级统计信息,因此无法估计有多少易受攻击的部署。

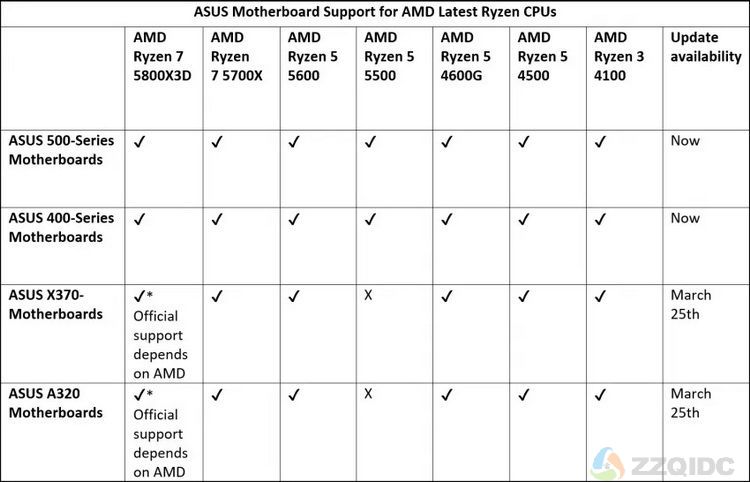

华硕和技嘉宣布其基于 300 系列芯片组的主板已经或即将获得对 Ryzen 5000 和 Ryzen 4000 处理器的支持。我们谈论的是 AMD最近推出的新芯片型号。

华硕澄清说,许多基于 AMD 500、400 和 300 系列芯片组的主板型号已经收到了基于新 AGESA 1.2.0.6b 库的更新 BIOS 版本,增加了对上述处理器的支持。对于其他型号,制造商承诺在 3 月 25 日之前发布新的 BIOS 版本。反过来,技嘉表示,对这些处理器的支持不需要在其主板上进行 BIOS 更新。

两家公司都指出,他们的主板将支持最近推出的 Ryzen 7 5700X、Ryzen 5 5600、Ryzen 5 4600G、Ryzen 5 4500、Ryzen 3 4100 处理器。带有 3D V-Cache 技术的 Ryzen 7 5800X3D 支持将在 AMD 500 上实现和400系列主板。基于 AMD 300 系列芯片组的主板是否支持该芯片将取决于 AMD 的决定。

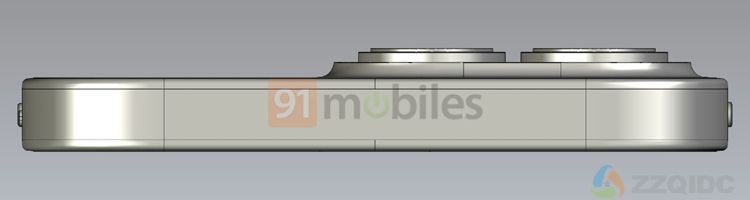

在线消息来源已经发布了 iPhone 14 Pro 智能手机的 CAD 渲染图,预计苹果将在今年下半年与 iPhone 14 系列的其他代表一起发布

据悉,与目前的 iPhone 13 Pro 一样,这款新奇手机将采用 6.1 英寸对角线显示屏。同时,两个孔将位于其上部,而不是宽切口 - 一个细长孔和一个圆形孔。他们将配备面部识别传感器和前置摄像头。屏幕刷新率为 120 Hz。

据称,新奇(以及 iPhone 14 Pro Max 版本)将基于 A16 仿生处理器。根据可用信息,RAM 的数量将为 6 GB。同时,A15 Bionic 芯片将包含在 iPhone 14 基础版的设备中。

渲染图给出了主摄像头布局的概念。它将结合三个图像传感器,包括具有 4800 万像素的主传感器、激光雷达、麦克风和 LED 闪光灯。所有组件都封闭在一个带圆角的方形区域中。

物理控制按钮将位于机箱的侧面。您可以在下方看到麦克风、扬声器格栅和 Lightning 端口。新产品的发布很可能在第三季度进行。