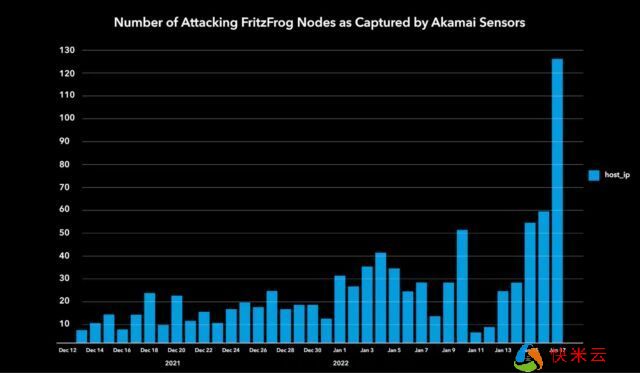

两年前,研究人员偶然发现了互联网上最有趣的僵尸网络之一:一个以前未被发现的由500台服务器组成的网络,其中许多服务器位于世界各地的知名大学和企业中,不受正常删除方法的影响。这些研究人员表示,在低调16个月后,被称为FritzFrog的僵尸网络又回来了,拥有新的功能和更大的受感染机器群。

FritzFrog几乎可以针对任何带有 SSH 或安全外壳、服务器(云实例、数据中心服务器、路由器等)的对象,并安装一个从头开始编写的异常先进的有效负载。他们称其为“下一代”僵尸网络,因为它具有全套功能和精心设计的设计。

它是一种分散的点对点架构,将管理分布在许多受感染的节点而不是中央服务器之间,因此很难使用传统方法检测或删除它。它的一些高级特征包括:

通过扫描 Internet 上的 SSH 服务器进行传播,当它找到一个时,它会尝试使用一系列凭据登录。成功后,僵尸网络软件会安装专有恶意软件,使其成为庞大的无头 P2P 网络中的无人机。每台服务器不断监听端口1234上的连接,同时通过端口22和 2222扫描数千个IP地址。当遇到其他受感染的服务器时,服务器会相互交换数据,以确保它们都运行最新的恶意软件版本并拥有目标和受感染机器的最新数据库。

为了避开防火墙和端点保护软件,通过 SSH 将命令传送到受感染机器上的 netcat 客户端。Netcat 然后连接到托管在受感染机器上的“恶意软件服务器”,而不是中央服务器。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号