勒索软件团伙现在瞄准了一个最近修补并积极利用的远程代码执行 (RCE) 漏洞,该漏洞影响 Atlassian Confluence Server 和数据中心实例,用于对企业网络的初始访问。

如果成功利用此 OGNL 注入漏洞 (CVE-2022-26134),未经身份验证的攻击者可以通过创建新管理员帐户和执行任意代码远程接管未修补的服务器。

在野外报告了主动利用并且 Atlassian修补了该错误后不久,概念验证利用也被在线泄露,进一步降低了利用所需的技能水平。

这个安全漏洞的严重性和已经可用的漏洞并没有被忽视,多个僵尸网络和威胁参与者在野外积极利用它来部署加密恶意软件。

勒索软件开始盘旋未打补丁的 Confluence 服务器

正如瑞士网络威胁情报公司 Prodaft 的研究人员发现的那样,AvosLocker 勒索软件附属公司已经加入了马车。

他们现在瞄准并侵入互联网暴露的 Confluence 服务器,但仍未打补丁,“以系统地大规模感染多个受害者”。

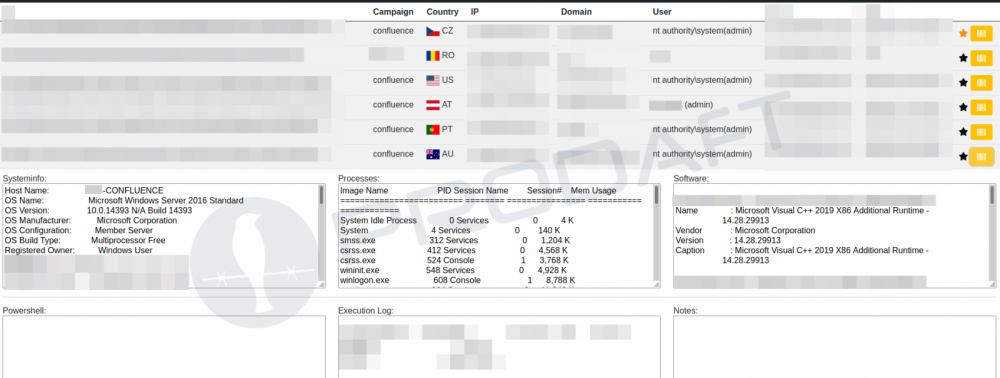

此目标由 AvosLocker 的命令和控制服务器的屏幕截图说明,其中威胁参与者创建了“融合”活动,如下所示。

AvosLocker Confluence 活动 (Prodaft)

“通过在各种网络上执行大规模扫描,AvosLocker 威胁参与者搜索用于运行 Atlassian Confluence 系统的易受攻击的机器,”Prodaft 告诉 BleepingComputer。

“AvosLocker 已经成功感染了来自全球不同地区的多个组织;包括但不限于美国、欧洲和澳大利亚。”

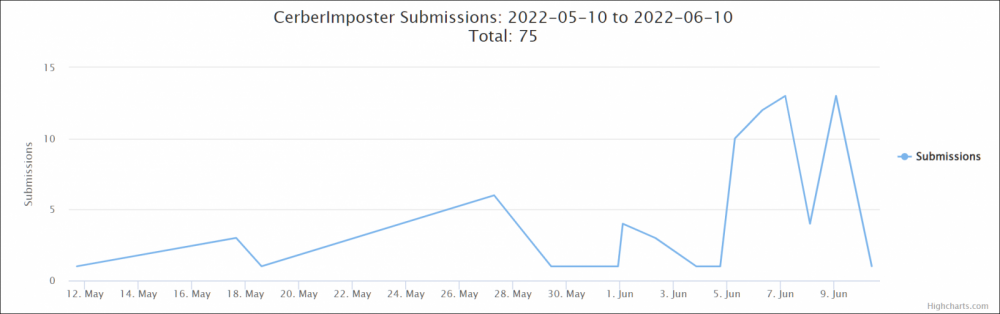

许多受害者还告诉 BleepingComputer,Cerber2021 勒索软件(也称为 CerberImposter)正在 积极瞄准和加密 未针对 CVE-2022-26134 打补丁的 Confluence 实例。

ID-Ransomware 创建者 Michael Gillespie 告诉 BleepingComputer,被识别为 CerberImposter 的提交内容包括加密的 Confluence 配置文件——这表明 Confluence 实例正在被加密。

CVE-2022-26134 POC 漏洞的发布恰逢成功的 Cerber 勒索软件攻击数量增加。

Cerber 勒索软件活动 (ID-Ransomware)

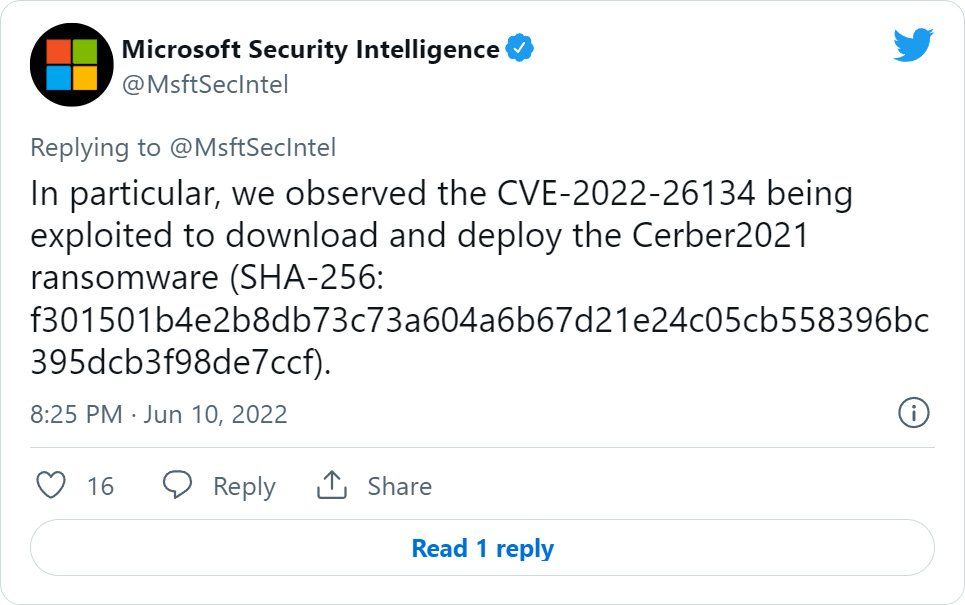

微软周五晚上还证实,他们已经看到 Confluence 服务器被利用来安装 Cerber2021。

Cerber此前曾于 2021 年 12 月使用 CVE-2021-26084 漏洞攻击全球范围内的Confluence 服务器,该漏洞允许未经身份验证的攻击者在易受攻击的系统上远程执行代码。

在野外被广泛利用

由于网络安全公司 Volexity 上周将 CVE-2022-26134 披露为一个被积极利用的零日漏洞,CISA 还命令联邦机构通过阻止其网络上 Confluence 服务器的所有互联网流量来缓解该漏洞。

Volexity 还透露,一些与中国有关的威胁行为者可能正在利用漏洞攻击易受攻击的服务器来部署 Web Shell。

在有关这一被积极利用的漏洞的信息发布一天后,Atlassian 发布了安全更新,并敦促其客户修补他们的安装以阻止持续的攻击。

“我们强烈建议 升级到 Confluence 的固定版本,因为 Confluence 的固定版本中包含其他几个安全修复程序,”Atlassian 说。

如果您不能立即升级您的 Confluence 服务器和数据中心实例,您可以应用一个临时解决方法,需要更新 Confluence 服务器上的一些 JAR 文件,如此处所述。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号