Black Basta 勒索软件团伙与 QBot 恶意软件操作合作,通过被黑客入侵的企业环境横向传播。

QBot (QuakBot) 是一种 Windows 恶意软件,可窃取银行凭据、Windows 域凭据,并在受感染设备上提供更多恶意软件负载。

受害者通常通过带有恶意附件的网络钓鱼攻击感染 Qbot。尽管它最初是一个银行木马,但它已经与其他勒索软件团伙进行了多次合作,包括 MegaCortex、 ProLock、DoppelPaymer 和 Egregor。

Black Basta 与 Qbot 合作

Black Basta 是一个相对较新的勒索软件操作,它 开始令人印象深刻,在相对较短的时间内破坏了许多公司,同时要求支付大量赎金。

NCC 集团的分析师在最近的一次事件响应中发现了 Qakbot 和 Black Basta 之间的新合作伙伴关系,他们能够识别威胁参与者使用的技术。

虽然勒索软件团伙通常使用 QBot 进行初始访问,但 NCC 表示 Black Basta 团伙使用它在整个网络中横向传播。

更具体地说,该恶意软件在目标主机上远程创建一个临时服务,并将其配置为使用 regsvr32.exe 执行其 DLL。

一旦 Qakbot 启动并运行,它就可以感染网络共享和驱动器、暴力破解 AD 帐户,或使用 SMB(服务器消息块)文件共享协议创建自身副本或使用当前用户凭据通过默认管理员共享进行传播。

“Qakbot 是威胁行为者用来维持其在网络上的存在的主要方法。在妥协过程中,还观察到威胁行为者使用 Cobalt Strike 信标,” NCC 集团的报告解释道。

分析师还指出,他们在 Windows 文件夹中发现了一个名为“pc_list.txt”的文本文件,其中包含网络中所有系统的内部 IP 地址列表,可能由 Qakbot 生成。

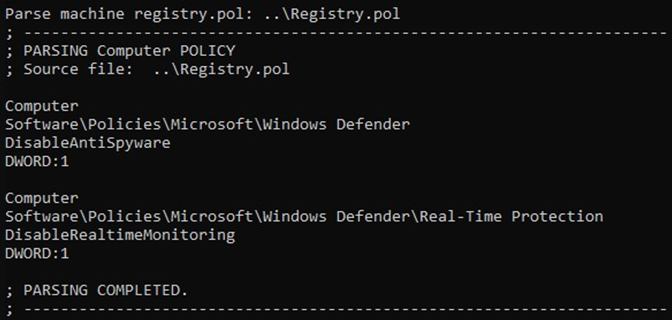

禁用 Windows Defender

在 NCC 响应者观察到的最近一次攻击中,Black Basta 展示了自ZZQIDC最初报道它以来所看到的相同特征。

这些特征包括修改壁纸图标、删除卷影副本、在加密文件上附加 .basta 扩展名以及在赎金记录中生成公司 ID。

然而,NCC 表示,威胁行为者还禁用 Windows Defender 以逃避检测,并最大限度地减少危及加密步骤成功的机会。

勒索软件运营商通过执行 PowerShell 命令或在受感染的域控制器上创建 GPO 来实现这一目标,这将在 Windows 注册表上执行更改。

禁用保护的注册表更改 (NCC 组)

Qakbot 可以快速进入受感染的网络,窃取帐户凭据并转移到相邻的工作站。尽管如此,勒索软件的有效载荷并没有立即被提取,因此在灾难来袭之前,防御者总是有一个机会之窗。

特洛伊木马具有复杂 多样的攻击途径,每一种都有自己的检测机会,但它们都始于恶意电子邮件的到来。因此,这是最需要注意的地方,避免打开附件或点击嵌入式链接。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号