安全研究人员发现,在大规模网络钓鱼活动中使用反向隧道服务以及 URL 缩短器的情况有所增加,这使得恶意活动更难以阻止。

这种做法不同于向托管服务提供商注册域名的更常见方法,后者可能会回应投诉并关闭网络钓鱼网站。

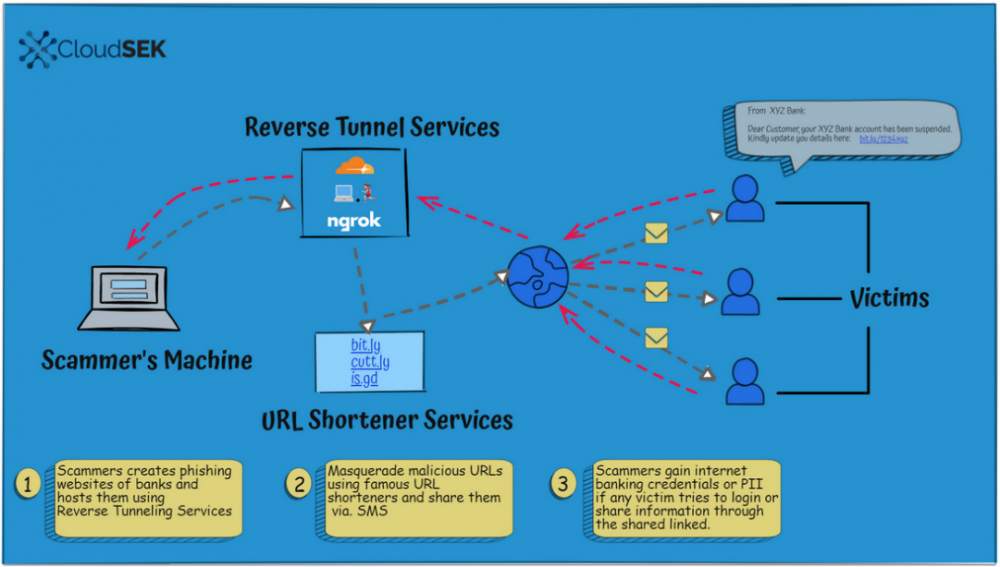

借助反向隧道,威胁参与者可以在自己的计算机上本地托管网络钓鱼页面,并通过外部服务路由连接。使用 URL 缩短服务,他们可以随时生成新链接以绕过检测。

许多网络钓鱼链接会在 24 小时内刷新,这使得跟踪和删除域成为一项更具挑战性的任务。

服务滥用

数字风险保护公司 CloudSEK 观察到结合反向隧道和 URL 缩短服务的网络钓鱼活动的数量有所增加。

在该公司与 BleepingComputer 分享的一份报告中,研究人员表示,他们发现有 500 多个网站以这种方式托管和分发。

CloudSEK 在他们的研究中发现最广泛滥用的反向隧道服务是 Ngrok、LocalhostRun 和 Cloudflare 的 Argo。他们还发现 Bit.ly、is.gd 和 cutt.ly URL 缩短服务越来越普遍。

反向隧道服务通过处理与托管它的本地服务器的所有连接来屏蔽网络钓鱼站点。这样,任何传入连接都由隧道服务解析并转发到本地机器。

网络钓鱼者的作案手法 (CloudSEK)

与这些网络钓鱼站点交互的受害者最终会将其敏感数据直接存储在攻击者的计算机上。

CloudSEK 说,通过使用 URL 缩短器,攻击者可以掩盖 URL 的名称,该名称通常是一串随机字符。因此,会引起怀疑的域名隐藏在短 URL 中。

根据 CloudSEK 的说法,攻击者正在通过流行的通信渠道(如 WhatsApp、Telegram、电子邮件、文本或虚假社交媒体页面)分发这些链接。

值得注意的是,滥用这些服务并不是什么新鲜事。例如,Cyble 在 2021 年 2 月提出了滥用 Ngrok 的证据。但是,根据 CloudSEK 的调查结果,问题正在变得更糟。

检出病例

CloudSEK 检测到的滥用这些服务的网络钓鱼活动的一个例子是冒充印度国家银行提供的数字银行平台 YONO。

YONO 网络钓鱼站点托管在本地 (CloudSEK)

攻击者定义的 URL 隐藏在“cutt[.]ly/UdbpGhs”后面,并指向使用 Cloudflare 的 Argo 隧道服务的域“ultimate-boy-bacterial-generates[.]trycloudflare[.]com/sbi”。

该网络钓鱼页面请求银行账户凭证、PAN 卡号、Aadhaar 唯一标识号和手机号码。

CloudSEK 没有分享该活动的有效性,但强调威胁参与者很少使用同一个域名超过 24 小时,尽管他们确实回收了网络钓鱼页面模板。

“即使 URL 被报告或阻止,威胁参与者也可以使用相同的模板轻松托管另一个页面” - CloudSEK

以这种方式收集的敏感信息可以在暗网上出售或被攻击者用来清空银行账户。如果数据来自公司,威胁者可能会使用它来发起勒索软件攻击或商业电子邮件泄露 (BEC) 欺诈。

为了防止此类威胁,用户应避免单击从未知或可疑来源收到的链接。在浏览器中手动输入银行的域名是防止暴露于虚假网站的好方法。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号