Evil Corp 网络犯罪集团现已转而在目标网络上部署 LockBit 勒索软件,以逃避美国财政部外国资产控制办公室 (OFAC) 实施的制裁。

Evil Corp (又名 INDRIK SPIDER 或 Dridex 帮派)自 2007 年开始活跃, 以推动 Dridex 恶意软件并随后转向勒索软件“业务”而闻名。

该团伙从 Locky 勒索软件开始,然后在 2019 年之前部署了他们自己的勒索软件 BitPaymer。

由于美国于 2019 年 12 月制裁他们使用 Dridex 造成超过 1 亿美元的经济损失,该组织于 2020 年 6 月转而安装其新的 WastedLocker 勒索软件 。

从 2021 年 3 月起,Evil Corp 转移到了另一种称为 Hades 勒索软件的变种,它是 WastedLocker 的 64 位变体,升级了额外的代码混淆和较小的功能更改。

从那时起,威胁参与者还 冒充 PayloadBin 黑客组织 ,并使用其他勒索软件,称为 Macaw Locker 和 Phoenix CryptoLocker。

LockBit 开关

正如 Mandiant 威胁分析师 最近观察到的那样,网络犯罪团伙现在再次尝试与已知工具保持距离,以允许受害者支付赎金而不会面临 与违反 OFAC 法规相关的风险,

Mandiant 跟踪为 UNC2165 的活动集群(之前部署了 Hades 勒索软件并链接到 Evil Corp)现在正在部署勒索软件作为 LockBit 附属机构。

“使用这种 RaaS 将允许 UNC2165 与其他附属公司融合,需要对攻击生命周期的早期阶段进行可见性,以正确归因于活动,与之前可能基于使用专有勒索软件的操作相比,”Mandiant 说.

“此外,HADES 的频繁代码更新和品牌重塑需要开发资源,UNC2165 将 LOCKBIT 的使用视为更具成本效益的选择是合理的。”

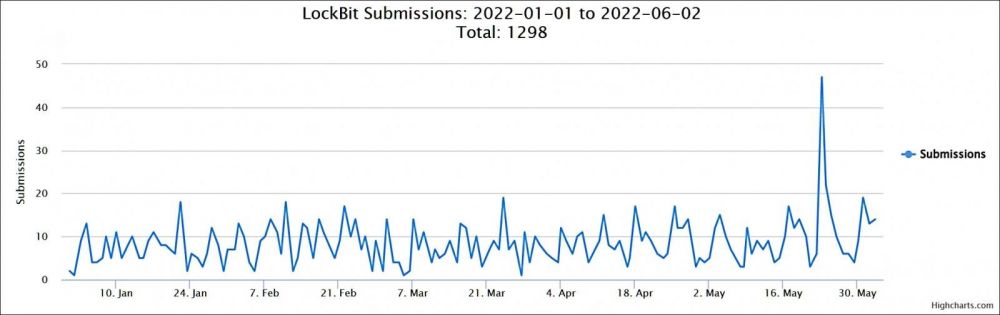

LockBit 勒索软件活动 (ID-Ransomware)

这种充当勒索软件即服务 (RaaS) 运营附属机构的新策略可能会让他们将勒索软件开发所需的时间投入到扩大该团伙的勒索软件部署运营中。

另一种理论是,切换到其他人的恶意工具可能会为 Evil Corp 提供足够的免费资源来从头开始开发新的勒索软件,从而使安全研究人员更难与该团伙以前的行动联系起来。

Mandiant 总结说:“我们希望这些行为者以及未来受到制裁的其他人采取此类措施来掩盖他们的身份,以确保这不是接收受害者付款的限制因素。”

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号