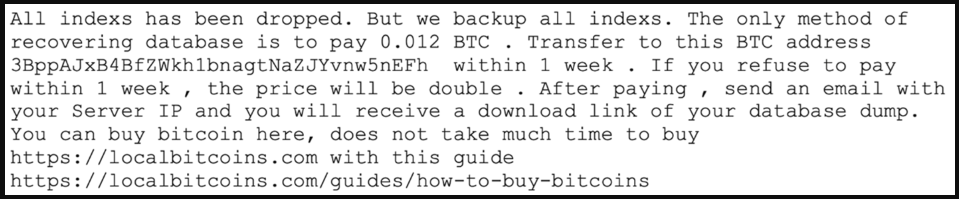

黑客瞄准了安全性较差的 Elasticsearch 数据库,并用赎金票据替换了 450 个索引,要求 620 美元来恢复内容,总需求为 279,000 美元。

威胁行为者设定了 7 天的付款期限,并威胁在此之后将需求增加一倍。如果再过一周没有得到报酬,他们说受害者会丢失索引。

那些支付了这笔费用的人会得到一个指向他们的数据库转储的下载链接,据说这将有助于将数据结构快速恢复到其原始形式

该活动是由 Secureworks 的威胁分析师发现的,他们确定了 450 多个单独的赎金支付请求。

根据Secureworks的说法,威胁参与者使用自动化脚本来解析未受保护的数据库、擦除其数据并添加赎金,因此在此操作中似乎没有任何手动参与。

赎金记录在擦除的数据库上 (Secureworks)

竞选后果

这个活动并不新鲜,我们之前已经多次看到过类似的机会主义攻击,而且针对其他数据库管理系统的攻击也是如此[ 1、2、3 ]。

通过支付黑客费用来恢复数据库内容是不太可能的情况,因为攻击者存储这么多数据库的数据所面临的实际和财务挑战是不可行的。

相反,威胁参与者只是删除未受保护的数据库的内容并留下赎金记录,希望受害者相信他们的说法。到目前为止,赎金票据中的一个比特币钱包地址已收到一笔付款。

活动中使用的比特币地址之一(Blockchain.com)

但是,对于数据所有者来说,如果他们不进行定期备份,那么从这种擦除中丢失所有内容很可能会导致重大的经济损失。

其中一些数据库支持在线服务,因此总是存在业务中断的风险,其成本可能比骗子要求的少量成本高得多。

此外,组织不应排除入侵者窃取数据以通过各种方式将其货币化的可能性。

弹性搜索安全

不幸的是,只要数据库在没有适当保护它们的情况下暴露在互联网的公众面前,这些机会主义攻击就会继续以它们为目标。

Group-IB 最近的一份报告显示,2021 年网络上暴露的 Elasticsearch 实例超过 100,000 个,约占 2021 年暴露数据库总数 308,000 个的 30%。

自 2021 年初检测到的暴露数据库总数 (Group-IB)

根据同一份报告,数据库管理员平均需要 170 天才能意识到他们犯了配置错误,从而为恶意攻击者留下了充足的时间进行攻击。

正如 Secureworks 所强调的,任何数据库都不应该是面向公众的,除非它对他们的角色至关重要。此外,如果需要远程访问,管理员应为授权用户设置多因素身份验证,并将访问权限仅限于相关个人。

将这些服务外包给云提供商的组织应确保供应商的安全策略与其标准兼容,并且所有数据都得到充分保护。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号