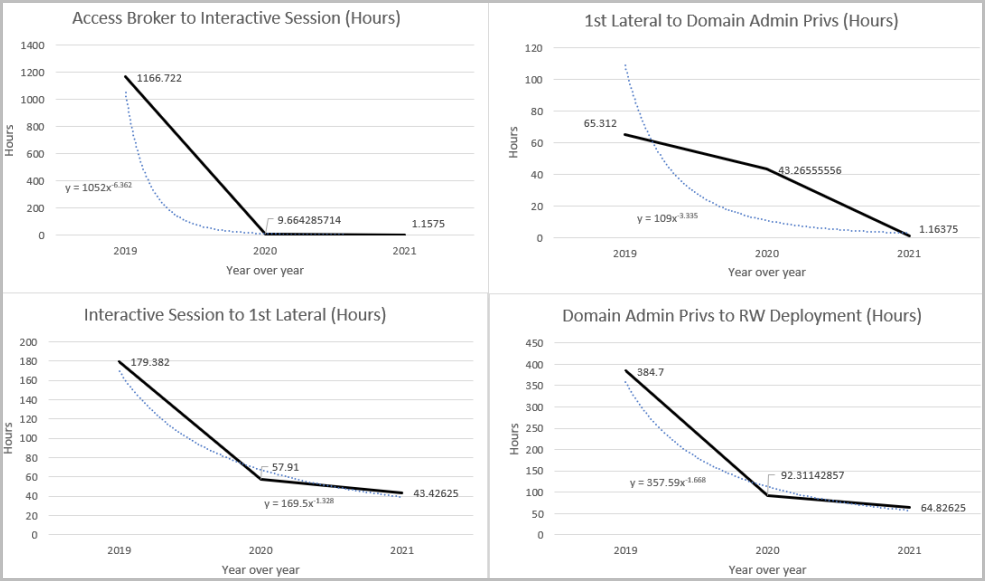

从初始网络访问到有效负载部署,2021 年勒索软件攻击的平均持续时间为 92.5 小时。2020 年,勒索软件攻击者平均花费 230 小时完成攻击,2019 年平均花费 1637.6 小时。

这种变化反映了多年来逐渐发展起来的一种更加精简的方法,以使大规模运营更有利可图。

与此同时,事件响应和威胁检测方面的改进迫使威胁参与者更快地行动,让防御者的反应余地更小。

从访问代理到加密

IBM X-Force 团队的研究人员从 2021 年分析的事件中收集了这些数据。他们还注意到初始访问代理和勒索软件运营商之间的合作更加密切。

以前,网络访问代理可能要等待数天甚至数周才能找到网络访问的买家。

此外,一些勒索软件团伙现在可以直接控制初始感染媒介,例如Conti 接管了 TrickBot恶意软件操作。

破坏公司网络的恶意软件会被迅速利用来启用攻击的利用后阶段,有时 只需几分钟即可完成其目标。

完成攻击目标所需的时间 (IBM)

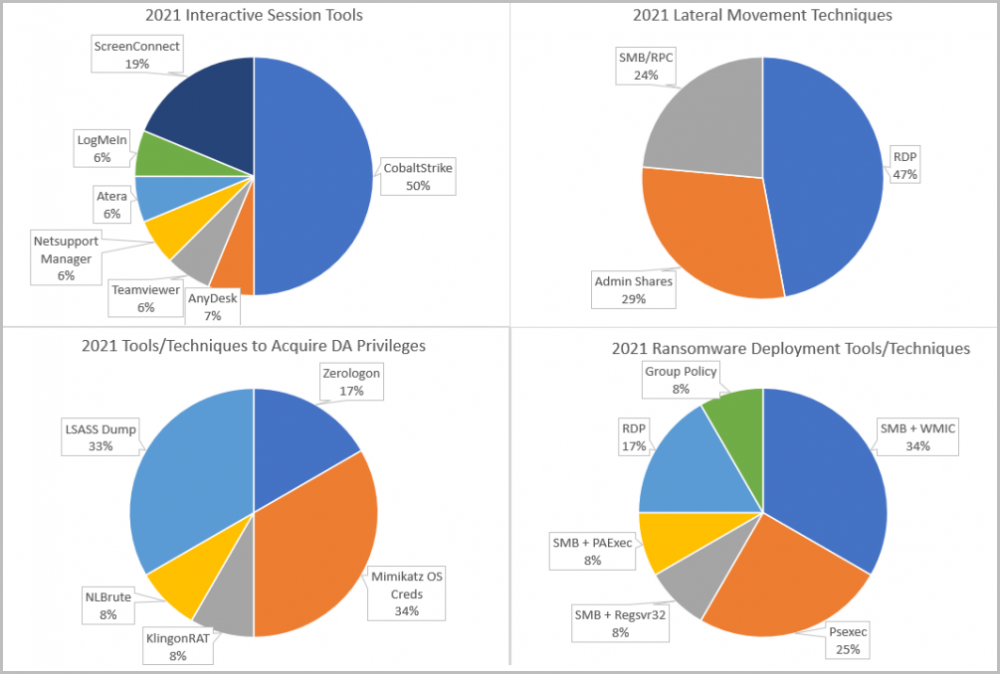

就勒索软件攻击者使用的工具和方法而言,Cobalt Strike 用于交互会话,RDP 用于横向移动,Mimikatz 和 LSASS 转储用于凭证,SMB + WMIC 和 Psexec 通常用于在网络主机上部署有效负载

2021 年威胁参与者使用的工具 (IBM)

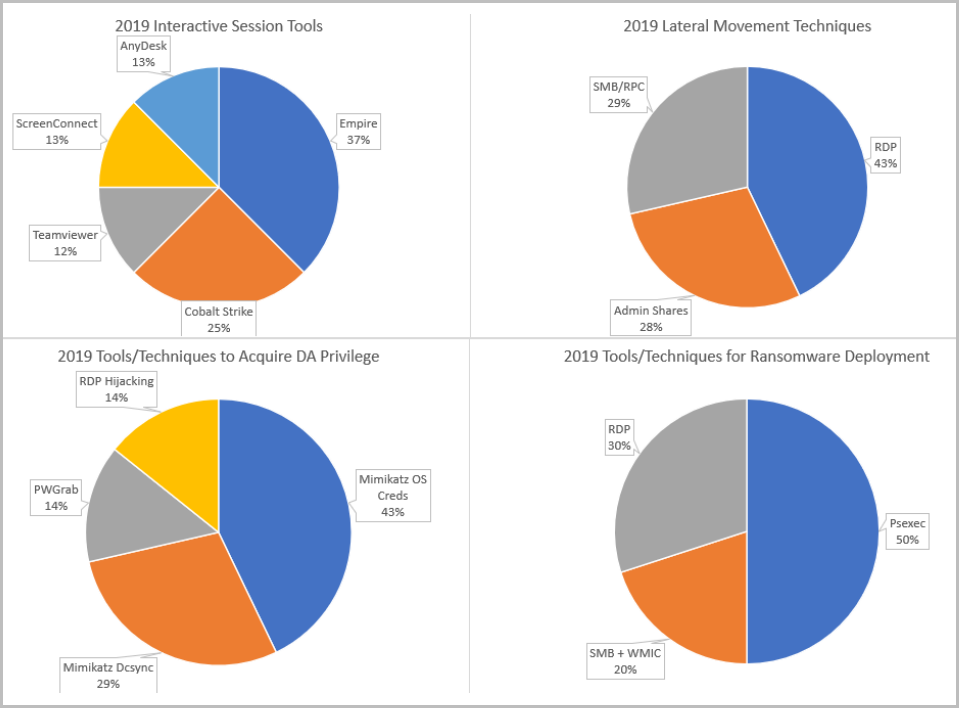

勒索软件攻击者在 2019 年使用了许多相同的工具,但程度不同。

2019 年勒索软件组织使用的工具 (IBM)

检测速度更快但还不够

研究人员表示,自 2019 年以来,2021 年威胁检测和响应系统的性能有所改善,但这还不够。

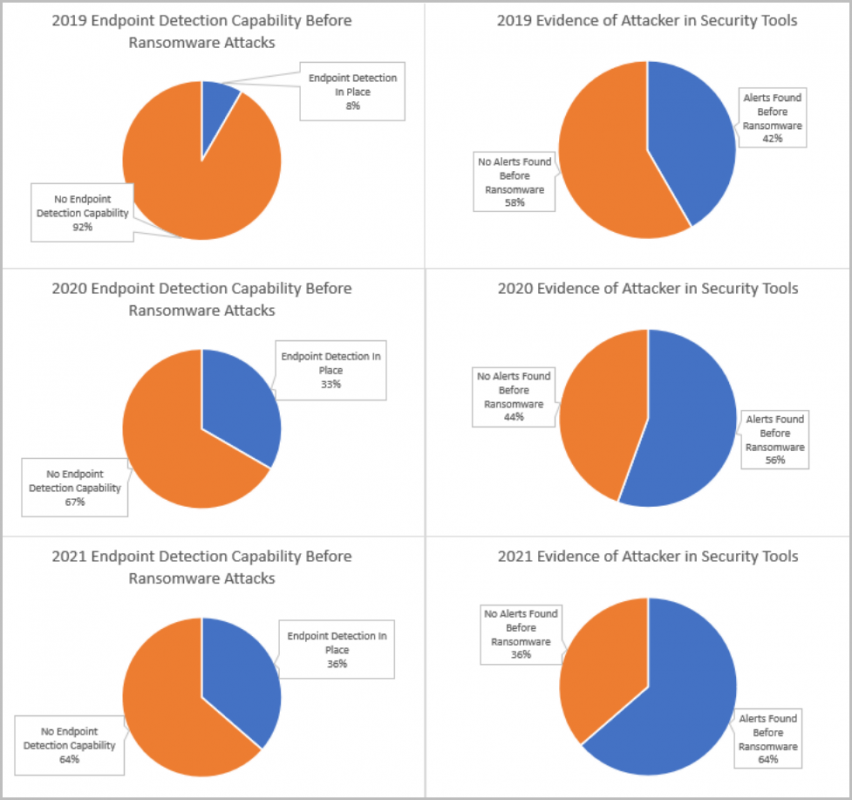

该领域最令人印象深刻的发展是端点检测解决方案。2019 年,只有 8% 的目标组织具备这种能力,而到 2021 年,这一比例增长到 36%。

在安全工具产生的警报方面,IBM X-Force 数据显示,2019 年有 42% 的受攻击组织得到及时警告。去年,在 64% 的网络入侵案例中发出警报。

防御性能比较 (IBM)

虽然这些数字显示检测能力逐渐提高,但威胁行为者仍然可以利用这一巨大差距。

外表

尽管防御有所改进,但勒索软件仍然是一个重大威胁,因为攻击者采用了高度针对性的方法并转向手动黑客攻击以在受害者网络内部移动并保持低调,直到攻击的最后阶段,系统加密。

显然,勒索软件的攻击者在他们所做的事情上变得更快了。2022 年 4 月的一个示例展示了一个 IcedID 恶意软件感染案例,导致 Quantum 勒索软件在3 小时 44 分钟内部署。

此外,这些天的加密过程更快。一旦它开始,在许多情况下,在发生相当大的损害之前很难阻止它。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号