威胁分析人员发现了新版本的 XLoader 僵尸网络恶意软件,该恶意软件使用概率论隐藏其命令和控制服务器,从而难以破坏恶意软件的运行。

这有助于恶意软件运营商继续使用相同的基础设施,而不会因已识别的 IP 地址上的阻塞而丢失节点的风险,同时还减少了被跟踪和识别的机会。

XLoader 是一个信息窃取 器,最初基于 Formbook,针对 Windows 和 macOS 操作系统。它于 2021 年 1 月首次进入广泛部署。

Check Point 的研究人员一直在跟踪恶意软件的演变,他们对最新的 XLoader 版本 2.5 和 2.6 进行了采样和分析,并发现了与以前版本相比的一些关键差异。

大数定律

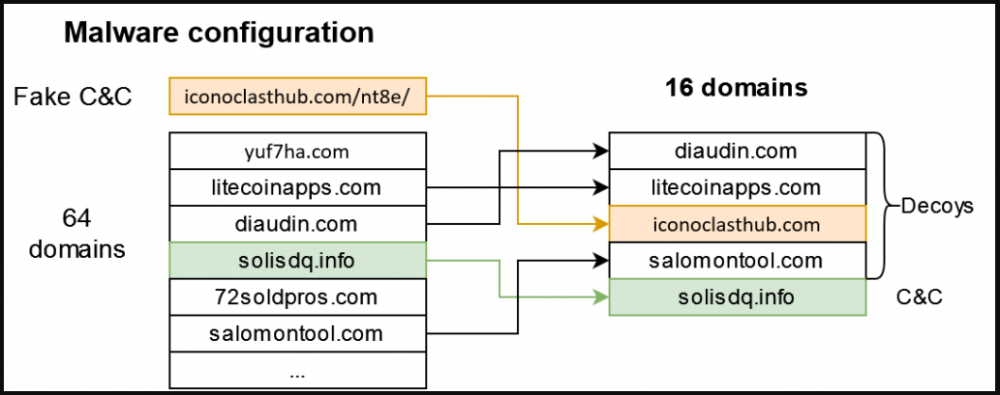

XLoader 已经在 2.3 版中通过将真实域名隐藏在包含 63 个诱饵的配置中来伪装其实际的命令和控制 (C2) 服务器。

在 63 个诱饵中隐藏实际域 (检查点)

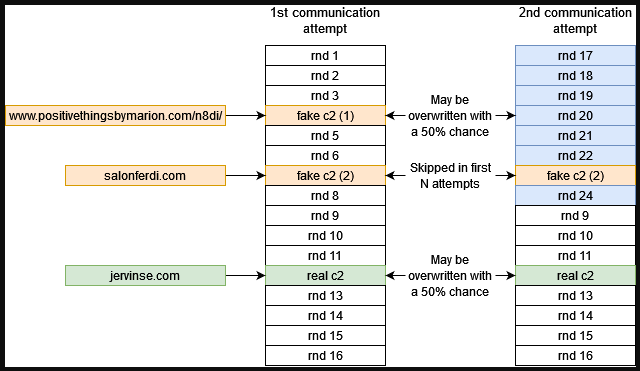

不过,在最新版本中,Check Point 的分析师注意到,恶意软件会在每次通信尝试中用新值覆盖其配置列表中随机选择的 64 个域列表中的 8 个。

覆盖列表中的随机域 (CheckPoint)

“如果真正的 C&C 域出现在列表的第二部分,它会在每个周期中大约每 80-90 秒访问一次。如果它出现在列表的第一部分,它将被另一个随机域名覆盖,” CheckPoint 解释道。

“覆盖列表第一部分的八个域是随机选择的,真正的 C&C 域可能就是其中之一。在这种情况下,真正的 C&C 服务器在下一个周期被访问的概率是 7/64 或 1/8,具体取决于“fake c2(2)”域的位置。”

这有助于从安全分析师那里伪装真正的 C2 服务器,同时将对恶意软件操作的影响降至最低。

成功的 C2 访问源于大数定律,这增加了在足够的试验下获得预期结果的概率。

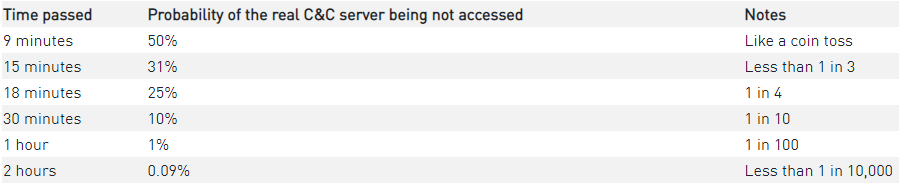

正如 CheckPoint 通过下表解释的那样,威胁分析人员必须执行冗长的仿真才能得出实际的 C2 地址,这是一种非典型做法,并且会使所有自动化脚本无用。

同时,对于恶意软件操作者来说,XLoader 不太可能在感染后一小时不联系真正的 C2 地址。

在 2.6 版中,CheckPoint 注意到 XLoader 从 64 位版本的有效负载中删除了此功能,恶意软件每次都会联系真正的 C2 域。

但是,在威胁分析人员使用的虚拟机托管沙箱中非常常见的 32 位系统中,XLoader 维护了新的 C2 混淆。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号