安全分析师发现了俄罗斯黑客最近针对外交官和政府实体发起的名为 APT29(Cozy Bear 或 Nobelium)的网络钓鱼活动。

APT29 是 国家资助的行动 者,专注于网络间谍活动,至少自 2014 年以来一直活跃。其目标范围由当前的俄罗斯地缘政治战略利益决定。

在 Mandiant 的威胁分析师发现的一项新活动中,APT29 通过多个网络钓鱼活动针对外交官和各种政府机构。

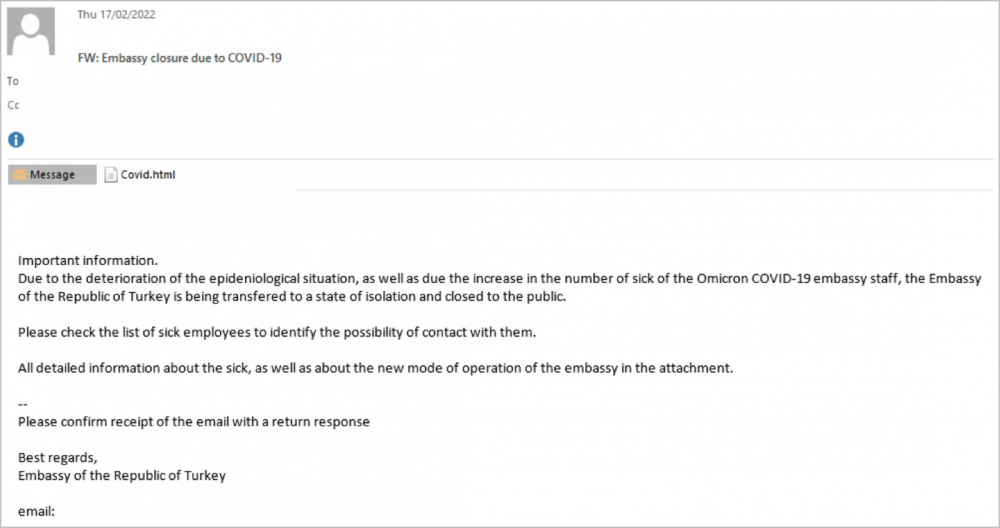

这些消息假装携带重要的政策更新,并来自属于大使馆的合法电子邮件地址。

从受损帐户发送的网络钓鱼电子邮件 (Mandiant)

该活动的另一个值得注意的方面是滥用 Atlassian Trello 和其他合法的云服务平台来进行指挥和控制 (C2) 通信。

网络钓鱼活动详细信息

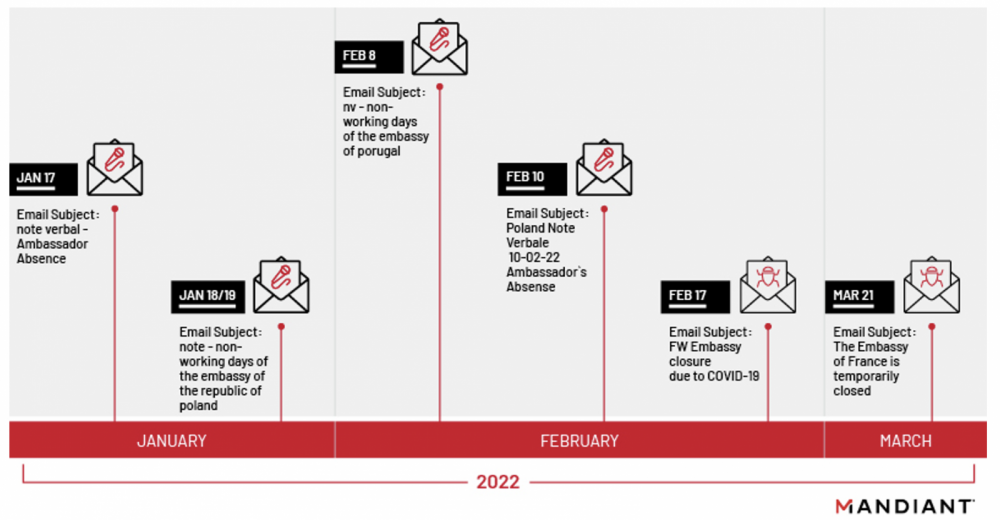

鱼叉式网络钓鱼活动于 2022 年 1 月开始,并持续到 2022 年 3 月,分几波轮流到不同的主题,并依赖于多个发件人地址。

网络钓鱼活动时间表 (Mandiant)

在所有情况下,网络钓鱼电子邮件都来自属于外交官的合法受损电子邮件地址,因此收件人会更加信任以这种方式传递的内容。

Mandiant 发现最初被入侵的地址被列为大使馆网站上的联系点。

该电子邮件使用HTML 走私技术将 IMG 或 ISO 文件传递给收件人,APT29 过去曾多次使用这种技术并取得了巨大成功,包括在 SolarWinds 攻击中。

ISO 存档包含一个 Windows 快捷方式文件 (LNK),单击该文件会执行嵌入的恶意 DLL 文件。

为了欺骗受害者点击,LNK 文件伪装成一个文档文件,隐藏了真正的扩展名和一个假图标。

恶意软件丢弃

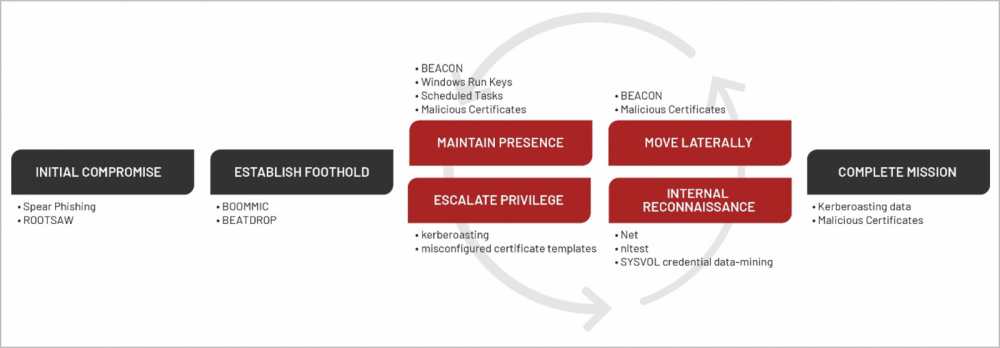

DLL 执行导致 BEATDROP 下载器的交付,该下载器在创建暂停线程以将自身注入后在内存中运行,并连接到 Trello 进行 C2 通信。

Trello 广泛用于企业环境,因此将其 API 用于恶意网络流量不太可能引发安全产品的任何关键标志。

在后来的努力中,APT29 用基于 Cobalt Strike 的新 C++ BEACON 加载程序取代了 BEATDROP,该加载程序具有更高级别的功能。

这些功能包括键盘记录、截屏、代理服务器模式、帐户凭据泄露、枚举和端口扫描。

两个装载机都部署了 BOOMIC,微软将其跟踪为 VaporRage,于 2021 年 5 月发现并分析。在许多情况下,装载机部署后仅几分钟,BOOMIC 就被侧载。

BOOMIC 通过修改 Windows 注册表来建立持久性,然后下载各种混淆的 shellcode 有效负载并在内存中运行它们。

Mandiant 观察到各种合法的受感染网站充当 BOOMIC 的 C2,这有助于避免 URL 屏蔽问题。

APT29 的恶意软件部署流程 (Mandiant)

横向运动

在环境中建立存在后,APT29 会在不到 12 小时内提升权限,使用各种方法,例如编写包含 Kerberos 票证的文件。

接下来,他们执行广泛的网络侦察以识别有效的枢轴点并获取更有价值的密码,最后通过在相邻系统上放置更多 Cobalt Strike 信标和 BOOMIC 来横向移动。

“对 SharedReality.dll 的分析发现它是一个用 Go 语言编写的仅内存释放器,它解密并执行嵌入式 BEACON 有效负载。BEACON 有效负载被识别为 SMB BEACON,它通过 SharedReality.dll 命名管道进行通信,” Mandiant 说。

“随后观察到 APT29 利用特权用户的身份将 SharedReality.dll 复制到多个系统的 Temp 目录中。然后,该小组通过名为 SharedRealitySvcDLC 的计划任务部署它,该任务已安装并执行。执行计划任务后,该任务立即被删除” - Mandiant

无论有能力的威胁情报团队持续和密切地跟踪 APT29,该组织仍然是对高利益目标的顶级间谍威胁

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号